exploding security #31 - Ransomware H1 2023 - Lockbit Spezial - Bootloaders.io - FrOSCon - Metaencryptor - Cloudflare - Intel Owl

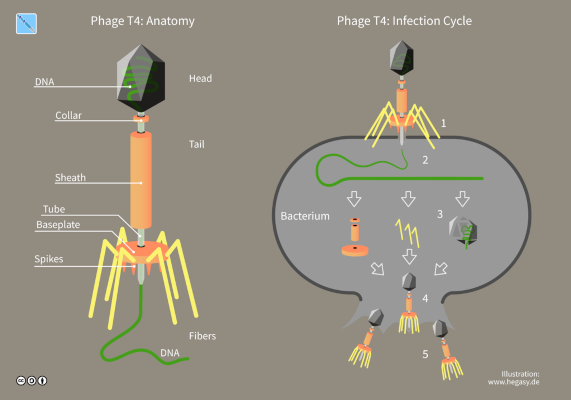

Ein Bakteriophage ist ein Virus (also im echten Leben), der sich darauf spezialisiert hat, Bakterien zu infizieren. Vorteil dieser Bakterienviren im Vergleich zu Antibiotika ist die gezielte Bekämpfung von Bakterien und nicht das Streubombenprinzip von Antibiotika. Multiresistenten Krankenhauskeimen könnte so das Handwerk gelegt werden. Mit der phagesdb existiert bereits eine Datenbank, um das richtige Mittel zu finden.

Leider sind Bakteriophagen in der EU bisher nicht zugelassen und dürfen nur in Ausnahmefällen eingesetzt werden. In München versucht dies Phactory gerade zu ändern, Ausgang offen.

Heruntergebrochen auf die IT heißt das so viel: Du musst wegen Downfall und Inception nicht gleich die CPU tauschen, du kannst die Lücken auch gezielt patchen und versuchen den Schaden einzudämmen.

Weitere tolle Informationen zu nicht zugelassenen Viren findest du in explodingsecurity #31, ist das nicht toll.

Rückblick: Was gibt es Neues zu den Themen der letzten Wochen?

OWASP Top 10 for LLM

In ES#19 hatte ich dir die OWASP Top 10 für Large Language Models (LLM) angeteasert. Diese sind nun offiziell in Version 1.0 erschienen und haben sich zur damals vorgestellten v.0.1 etwas verändert.

- LLM01: Prompt Injection

- LLM02: Insecure Output Handling

- LLM03: Training Data Poisoning

- LLM04: Model Denial of Service

- LLM05: Supply Chain Vulnerabilities

- LLM06: Sensitive Information Disclosure

- LLM07: Insecure Plugin Design

- LLM08: Excessive Agency

- LLM09: Overreliance

- LLM10: Model Theft

Zahlenblock: In diesem Bereich werden Reports, Statistiken und andere Zahlenwerke behandelt.

Ransomware im ersten Halbjahr 2023

Wie du den letzten Berichten im Zahlenblock entnehmen konntest, ist die Zahl der Ransomware Angriffe historisch so hoch wie nie. Zeit, einen Blick auf das vergangene Halbjahr und dessen Kennzahlen zu werfen. S2W hat dies sehr ausführlich getan. Die Ergebnisse decken sich größtenteils mit meinen Recherchen.

- 46 Ransomwaregruppen waren im ersten Halbjahr 2023 aktiv

- 1846 Unternehmen oder Organisationen waren von Ransomware betroffen

- Im ersten Halbjahr 2022 waren es noch 608 Opfer

- 35 neue Gruppen haben sich im ersten Halbjahr 2023 formiert

- 22 neue Leak-Seiten kamen im ersten Halbjahr hinzu

- Lockbit stellte mit 25,7 % den größten Anteil, gefolgt von BlackCat 11,1 % und Cl0p mit 10,5 %

- Black Basta, welche gerne deutsche Firmen ins Visier nimmt, hatte einen Anteil von 3,5 %

- 937 Opfer waren Unternehmen mit weniger als $50 Millionen Umsatz

- Deutschland belegt zusammen mit Frankreich im internationalen Ranking Platz 4 (3,3 %) der betroffenen Länder, allerdings sind die Angriffe rückläufig, -19 im Vergleich zu H1/2022

In der Sektion Öffnungszeiten werde ich über einen Teil der Security Breaches der letzten Wochen berichten.

Ransomware News

Bisher ist leider die von mir erhoffte Beruhigung in der DACH Ransomware Welt nicht eingetreten. Ganz im Gegenteil. Mit Metaencryptor hat ein weiterer neuer Player das Spielfeld betreten, der Opfer im DACH Raum im Visier hat. Black Basta meldet sich ebenfalls mit sechs neuen Opfern fulminant aus dem Urlaub zurück. Metaencryptor hat sich zum Verlagshaus München und zur Schwälbchen Molkerei bekannt, was ich schon letzte Woche mit noch unbekanntem Täter gelistet hatte.

Metaencryptor Ransomware Opfer

- Münchner Verlagsgruppe GmbH

- Schwälbchen Molkerei AG

- Heilmann AG

- Autohaus Ebert GmbH

- Bob Automotive Group GmbH

Black Basta Ransomware Opfer

- Bühnenbau Schnakenberg GmbH & Co. KG

- DELTEC Automotive GmbH & Co. KG

- Deutsche Leasing AG

- Heidelberg Materials AG

- MAXIM Markenprodukte GmbH & Co

- Sellwerk GmbH & Co. KG

Cl0p versucht seine Daten weiterhin über Torrents an den Mann zu bringen und von Lockbit ist ein lesenswerter (Insider) Bericht aufgetaucht, dazu weiter unten mehr.

MBO Postpress Solutions GmbH

- Angreifer: Cl0p

- Angriffsart: Ransomware

Weiter geht es mit der Gruppe 8base. Diese soll laut VX-Underground Anonfiles als Backup Mirror verwendet haben. Doof nur, dass der Dienst nun seine Tore geschlossen hat.

Na und dann war da noch die Brak (Bundesrechtsanwaltskammer). Hier wurde laut Beck schon in der letzten Woche ein Brüsseler Büro digital geöffnet und ein „paar Byte“ herausgetragen. Dazu hat sich inzwischen die relativ neue Gruppe NoEscape (ES#23) bekannt.

Bundesrechtsanwaltskammer

- Angreifer: NoEscape

- Angriffsart: Ransomware

Weiter Opfer waren

Recaro

- Angreifer: Alphv/Blackcat

- Angriffsart: Ransomware

Taubblindendienst e.V. Radeberg

- Angreifer: unbekannt

- Angriffsart: Ransomware

DDoS News

Verschlüsseln ist in der Cybercrimeszene nicht alles, natürlich gab es auch Überlastungsangriffe. Auch wenn gegen Ende der Woche eher Wasser der Hauptgegner deutscher Rechenzentren war. So war die Bundesagentur für Arbeit wegen Wasserschaden im Rechenzentrum Nürnberg nicht erreichbar.

Doch jetzt zu den bekannten DDoS Angriffen der vergangenen Woche. Hier machte NoName06(57) einen kurzen Schwenk Richtung Deutschland, zusätzlich hat sich die NET WORKER ALLIANCE das BKA zur Brust genommen. Wie du sicher noch aus vergangenen Ausgaben weißt (ES#29), handelt es sich dabei um einen Zusammenschluss der Gruppen BLOODNET, Phoenix, KVAZAR, BlueNet, Contagio, CyberCat und unkn0wn.

- BKA (NET - WORKER ALLIANCE)

- Bundesfinanzministerium

- Bundeszentralamt für Steuern

- Hamburger Feuerkasse

- Polizei Thüringen

- Polizei Sachsen-Anhalt

- Provinzial Konzern

- Talanx AG

- Zoll

Hacker News

Die Gruppe GhostSec behauptet die Münchner Firma Dosimetrics GmbH gehackt zu haben. Es handelt sich dabei um eine Ausgründung des Helmholtz-Zentrums, welches inzwischen von Mirion Technologies aufgekauft wurde. Die Firma bietet persönliche Dosisermittlungen für Nuklide und Co an.

Der Bereich Schadstoffe soll analog zum Bereich Öffnungszeiten von Tools und Angriffen handeln. Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Hinter den Kulissen von Lockbit

Die Ransomware Gang Lockbit zählt zu den aktivsten Cybergangstern der letzten Jahre. In ES#17 hatte ich dir beim großen Ransomware Überblick Lockbit bereits kurz vorgestellt. Damals hatte ich die einzelnen Varianten LockBit Red, LockBit Green und LockBit Black erwähnt. Hierzu hat VX-Underground nun Screenshots veröffentlicht.

Neben diesen Screenshots wurde die Woche eine weitere Perle veröffentlicht. Der Insider Report von Jon DiMaggio (nein, nicht Joe DiMaggio). Dieser hat den dritten Teil seiner Ransomware Diaries ins Netz gestellt (Teil1 und Teil2).

Jon tauchte laut seines Reportes tief in die Szene ein und begab sich auf die Suche nach Lockbit Mitgliedern in russische Untergrundforen, wie Exploit oder XSS und konnte dabei einige Ungereimtheiten aufdecken. So hat der Chefentwickler wohl mit der Führungsriege gebrochen und Version 2.0 (LockBit Red) und 3.0 (LockBit Black) stehen angeblich ohne programmiertechnische Betreuung da.

Normalerweise veröffentlicht die Gruppe im Juni neue Varianten, dieses Datum ist dieses Jahr ohne Update vorübergegangen. LockBit Green (die neueste Variante) ist demnach keine Eigenentwicklung mehr, sondern basiert auf dem geleakten Conti Code.

Weiter hat Lockbit Probleme, Daten zu veröffentlichen. Zwischen Februar und Juni 2023 wurden Firmen auf ihrer Leak-Seite bloßgestellt, allerdings nie Daten veröffentlicht. Im Zuge dessen wurden wohl auch die Stimmung zwischen LockBit und seinen Affiliate Partnern schlechter.

Schlussendlich versucht Lockbit bei der Konkurrenz einzukaufen und möchte eine Plattform mit verschiedenen Ransomware-Varianten aufbauen. Sollte das gelingen, wäre das für die zukünftigen Opfer mehr als schlecht. Dann könnten Lockbit Partner aus verschiedenen Modellen wählen und die beste Angriffsmethode wählen.

Die 3 Teile von Ransomware Diaries sind glücklicherweise auch als Audio verfügbar, denn die Menge an Text passt fast schon in ein Buch.

Der Klassenraum soll nicht abschrecken, sondern dir eine Möglichkeit geben, Wissen im IT-Security-Bereich anzureichern oder aufzufrischen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Acts of Cloudflare

Ca. 20 % des Internettraffics laufen über Cloudflare. Wie konnte es so weit kommen? Der lesenswerte Bericht gibt einen tiefen Einblick in die Welt von Cloudflare. So geht es beispielsweise um Technologien wie Network Security & Secure Access Services Edge (SASE), was im Cloudflare Universum als Cloudflare One bzw. Zero Trust Platform bekannt ist.

Im Bereich der Web-Apps spricht der Report von 20+ Produkten, allerdings solltest du beachten, dass Cloudflare seine Dienste sehr granular anpreist. So werden unter anderem Logs oder Zertifikate als gesonderte Produkte gelistet, was sie sicher nur aus marketingtechnischer Sicht sind.

FrOSCon 2023

Am 05–06.08.2023 fand die 18. FrOSCon-Konferenz an der Hochschule Bonn-Rhein-Sieg in Sankt Augustin statt. Das reichhaltige Vortragsprogramm hatte natürlich auch einen Security-Track. Dabei waren Vorträge über Linux Host Security, CrowdSec (ES#07) oder digitale Forensik. Diese und weitere Vorträge findest du drüben bei der Medienabteilung vom CCC zum Nachschauen.

Behind „Hello World“ on Linux

Was passiert eigentlich genau, wenn du ein python3 hello.py unter Linux aufrufst? Viel mehr, als du denkst, würde ich aus dem Stegreif behaupten. Julia Evans hat für dich diese 10 Schritte (ja richtig gehört) genau unter die Lupe genommen und erklärt sie ausführlich. Wenn es so was nun auch für macOS gäbe, dann wäre die Welt in Ordnung.

Proxy Phantom

Was ist eigentlich Proxy Phantom? Dazu muss ich dich ins Jahr 2021 entführen. Damals hat Sift in seinem Netzwerk einen Betrugsring, bestehend aus mehren IP Cluster, aufgedeckt. Dieses, Proxy Phantom getaufte Netz, bestand aus Proxyservern, rotierte IP-Adressen und versuchte mit einem Set aus 1,5 Millionen Zugangsdaten Credential Stuffing auf E-Commerce Webseiten abzugreifen, sogenannte Account Taker Overs (ATO).

Credential Stuffing Attacken waren in der Vergangenheit nicht sehr erfolgreich, ca. 0,1 %, Wikipedia spricht heute von 2 %. Proxy Phantom schaffte es diese zu automatisieren und konnte im Peak 2691 Angriffe pro Sekunde zu fahren.

Zwei Jahre später haben sich die Zeiten etwas geändert. Schau einfach mal wie viel Multifaktor Logins (MFAs) du heute verwendest und wie viele es 2021 waren. Weitere Schutzmechanismen gegen Credential Stuffing sind Rate Limits, Login Monitoring, Web Application Firewalls oder Device Fingerprinting.

Have I been pwned listet momentan übrigens 12 Milliarden geleakte Passwörter, es sind also ein paar im Umlauf.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Bootloaders.io

Die Webseite Bootloaders.io, besser gesagt das GitHub Projekt, hat es sich zur Aufgabe gemacht, eine kuratierte Liste bekannter bösartiger Bootloader für verschiedene Betriebssysteme zu sammeln. Das Projekt richtet sich an Sicherheitsexperten, die sich regelmäßig über neue Bootloader informieren möchten, gewissermaßen an dich. Die Liste bösartiger Bootkits kann via API mit CSV oder JSON abgerufen werden. Sigma- und Sysmon-Erkennungsregeln werden ebenfalls angeboten.

Melee

Auf der diesjährigen Black Hat wurde Melee vorgestellt. Das Tool soll dir dabei helfen, eine Ransomware Infektionen in MySQL Datenbanken ausfindig zu machen. Die Software aus dem Hause F5 ist in Python geschrieben und hat acht Module. Sie scannt teilweise auf übliche Dinge, wie Anonymous Access, bietet aber auch einen deep scan an. Du findest im GitHub Repository Beispielergebnisse.

Intel Owl

Die Security Eule Intel Owl ist in Version 5.10 erschienen. Ein perfekter Anlass, dir das Webtool vorzustellen. Die Eule erlaubt dir, Threat-Intelligence Aufgaben zu automatisieren. Matteo Lodi hat dir auf YouTube eine kleine Einführung in die Funktionen hochgeladen. Es handelt sich allerdings noch um Version 4. Das Tool selbst hat verschiedene Connectoren (MISP, OpenCTI, YETI) und diverse Analyse Plugins (Liste), mit denen du ad hoc deine Untersuchungen starten kannst.

Laut künstlicher Intelligenz haben Bakteriophagen übrigens ein Froschgesicht 🐸

Das war es schon für diese Woche, vielen Dank fürs Durchscrollen.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder Twitter @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.