exploding security #42 – HookBot Malware – CVSS 4 – CVEcrowd – HAR File Sanitizer – CVEshield – Multicast DNS – Ransom News

Hast du dich schon einmal gefragt, welche Farbe die Zahl 5 hat? Ich bisher nicht. Für manche Menschen hat die Zahl 5 allerdings eine Farbe, frag mal deine Kollegen. Das liegt an der Neurodiversität, denn Gehirne sind wie Schneeflocken. Von Weitem sehen sie alle gleich aus, aus der Nähe betrachtet ähnelt keins dem anderen. Der Deutschlandfunk hatte dazu im Oktober einen interessanten Vortrag, falls du tiefer in Gehirne blicken möchtest.

Hier entlasse ich dich nun in explodingsecurity #42, Gruß an dein Gehirn 🧠

Rückblick: Was gibt es Neues zu den Themen der letzten Wochen?

Lockbit vs. Boeing

Vergangene Woche hatte die Ransomware Gruppe Lockbit den Flugzeugbauer Boeing auf seiner Shameseite gelistet. Mitte der Woche wurde die Firma entfernt, um Ende der Woche wieder aufgenommen zu werden. Ein munteres Pingpong Spiel 🏓. Boeing selbst untersucht den Vorfall inzwischen, die Serviceseite ist seit Tagen offline. Ich werde dich auf dem Laufenden halten, wie es mit dem Luftfahrtgiganten weitergeht.

Cyberwar – Israel vs. Hamas

Laut einem bekannten Cybertracker vom 2. November beteiligen sich momentan ca. 137 Gruppen an dieser Auseinandersetzung. Wobei Bangladesch, Indonesien, Pakistan und Malaysia die stärksten israelfeindlichen Herkunftsländer stellen. Die Verteilung ist demnach latent asienlastig. Du hastest in der Vergangenheit schon von Gruppen wie dem Mysterious Team Bangladesh oder AnonGhost Indonesian gelesen. Diese Gruppen waren auch in der letzten Woche aktiv und haben diverse Aktionen durchgeführt.

Zahlenblock: In diesem Bereich werden Reports, Statistiken und andere Zahlenwerke behandelt.

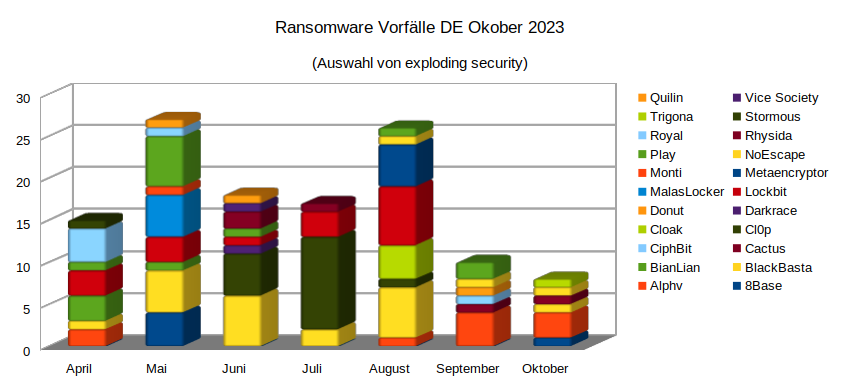

Ransomware Oktober 2023

Entgegen dem internationalen Trend stagniert die Zahl von öffentlich bekannten deutschen Ransomwareopfern weiter auf niedrigem Niveau. Die Dunkelziffer dürfte deutlich höher sein, da Pressemeldungen und Leakseiten auseinanderdriften.

In der Sektion Öffnungszeiten werde ich über einen Teil der Security Breaches der letzten Wochen berichten.

Ransomware Update

Schluss, aus, vorbei ist es mit der Ruhe. Die letzte Woche endete mit einigen neuen Cybervorfällen. So meldete die Hochschule Hannover (HsH) am 30.20.23 einen Verschlüsselungstrojaner und fuhr daraufhin die IT herunter.

Auch die Bauer AG (Tiefbau) meldete einen Hackerangriff, wobei bisher nicht klar ist, ob es sich um mögliche Ransomware gehandelt hat.

Der Angriff mit dem größten Impact dürfte der Angriff auf den IT-Dienstleister Südwestfalen-IT (SIT) gehabt haben, dieser legte über 72 Kommunen lahm. Momentan arbeitet die IT am Aufbau eines Notfallnetzes. Die Webseite ist leider immer noch offline.

Die Südwestfalen-IT (SIT) ist Ziel eines Cyberangriffs mit Ransomware (sog. Erpressungstrojaner) geworden, der aktuell die Handlungsfähigkeit der kommunalen Verwaltungen beeinträchtigt. Primär betroffen sind die 72 Mitgliedskommunen...

Gleiches erlitt in der vergangenen Woche die Messe Essen, auch dort trieb eine unbekannte Ransomware ihr Unwesen.

Röhr+ Stolberg ist ebenfalls Opfer einer Ransomware geworden, konnte seinen Betrieb allerdings bereits wieder innerhalb einer Woche wiederherstellen. Respekt.

Bereits vergangene Woche ist die IT der Landeszahnärztekammer Baden-Württemberg angegriffen worden. Um was für eine Art von Angriff es sich handelt und ob Daten abgeflossen sind, ist zum aktuellen Zeitpunkt unbekannt.

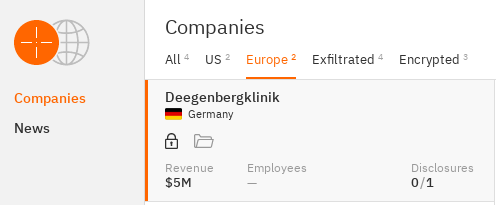

Öffentlich bekannt zu Attacken hat sich die neue Gruppe Hunters International. Sie hat die Deegenbergklinik in Bad Kissingen angegriffen.

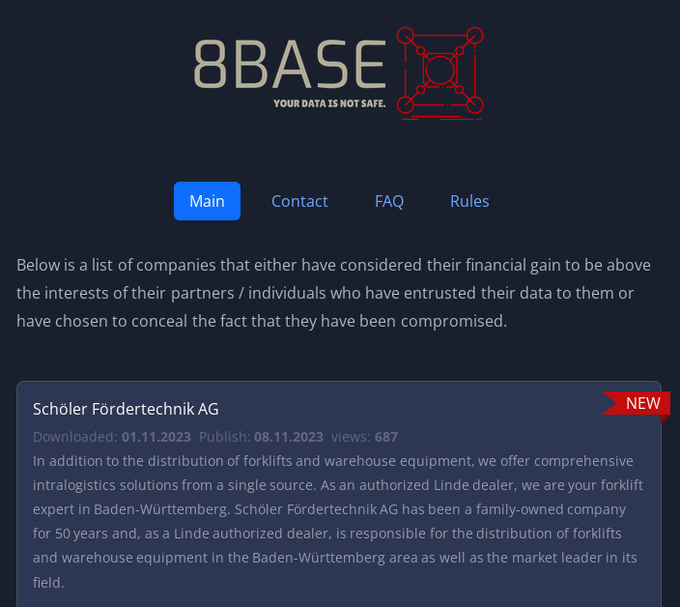

Schöler Fördertechnik AG aus Rheinfelden wurde von 8base angegriffen und erpresst.

Am Sonntag veröffentliche dann Lockbit mit M.A.T. Maschinen- und Antriebstechnik Handels- und Verwaltungsgesellschaft mbH seit Langem mal wieder ein deutsches Opfer.

DDoS News

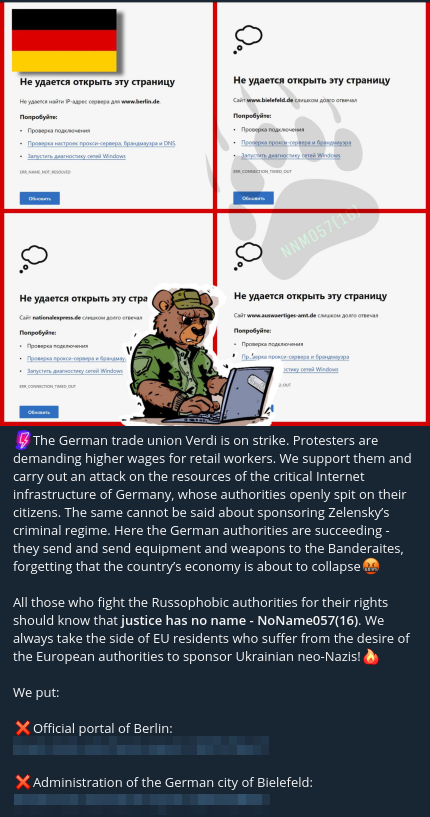

An der DDoS Front spielte in der vergangenen Woche die altbekannte Gruppe NoName die Überlastungs-Klarvieratur. Am 1.11.23 wurden Webseiten der Polizei Thüringen und Meck-Pomm, sowie des BKA, der Landesbank Hessen-Thüringen, des Bundeszentralamt für Steuern und der BayernLB angegriffen.

Am Freitag, dem 3.11.23 erfolgte eine zweite Welle auf die Berliner und Bielefelder Webseiten sowie auf Nationalexpress und das Auswärtige Amt.

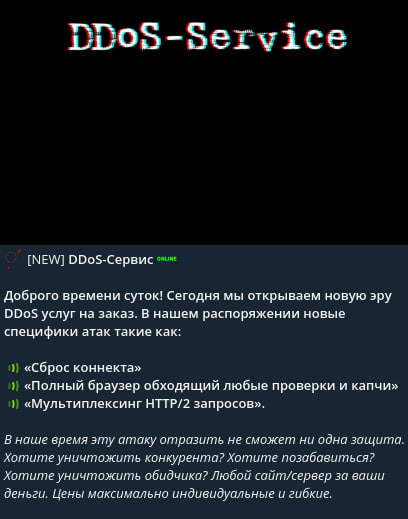

Die prorussische Gruppe UserSec hat vor wenigen Tagen einen eigenen DDoS Service vorgestellt. Sie griff in der letzten Woche britische Flughäfen, wie den Gatwick Airport oder den Manchester Airport an.

Cyber Comedy?

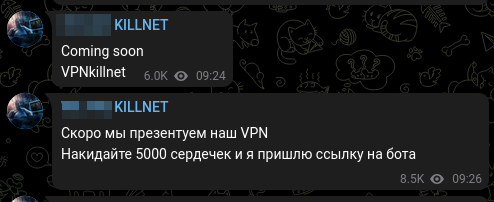

Die Presseabteilung von Killnet hat sich mal wieder etwas Neues einfallen lassen. Nachdem letzte Woche der neue DDoS Bot durchs Dorf gejagt wurde, ist es diese Woche ein neuer VPN-Service.

Vielleicht steht es aber einfach schlecht um die dortigen Verbindungen, denn wie Golem meldet, wurden OpenVPN, IKEv2 und Wireguard verbannt und ab März 2024 sollt komplett Schluss sein.

Im Süden, genauer gesagt in Ulm, Pforzheim oder Baden-Baden, gab es wegen Hackern für manchen Grund zur Freude. Der Dienstleister (DESIGNA Verkehrsleittechnik aus Kiel) einiger Parkhauskassensysteme kam temporär unter die Räder, was zwangsweise zu freiem Parken führte. Dies ist laut SWR nun vorbei. So schön einen Tag freies Parken auch sein kann, ist das Ausmaß bisher unbekannt, betroffen waren wohl Systeme in ganz Deutschland.

Der Bereich Schadstoffe soll analog zum Bereich Öffnungszeiten von Tools und Angriffen handeln. Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

o2 Phishing SMS

Eigentlich nichts Besonderes, ich habe die Tage mal wieder (eigentlich sind die eher selten) eine Phishing SMS von o2 erhalten. Diese war vom Text recht dramatisch und verleitet den ein oder anderen sicher schnell zum Draufklicken.

Lieber o2-Kunde,

Ihre Rufnummer wird deaktiviert. Für die weitere Nutzung klicken Sie hier:

https[:]//o2online[.]de-aktivieren[.]digital

Die Domain machte mich neugierig und ich habe ein wenig recherchiert. Die Ergebnisse möchte ich dir nicht vorenthalten, gleichzeitig siehst du, wie einfach es ist Informationen zu sammeln, ohne eine URL jemals aufgerufen zu müssen.

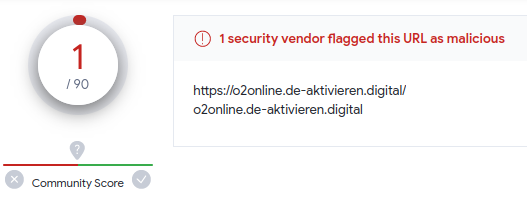

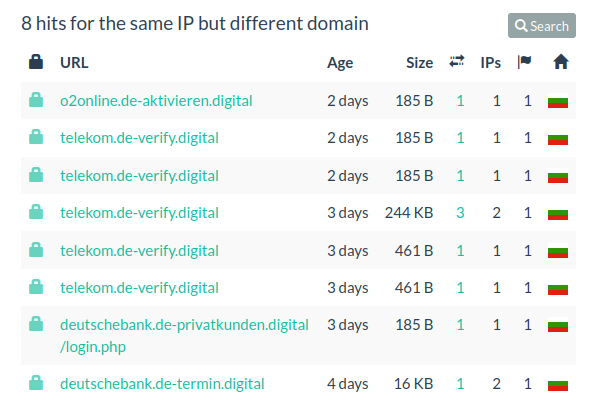

Meine erste Station führte mich zu Virustotal, um zu sehen, inwiefern die URL bereits als schädlich erkannt wird.

Wie sich herausstellte, hat bisher nur G-Data einen Schadstoff festgestellt. Praktischerweise lieferte der Dienst eine IP gleich mit, um weiter zu recherchieren.

Mit dieser IP im Gepäck konnte ich den Server in Bulgarien verorten, beim AS394711 - LIMENET, US. Ein weiteres praktisches Tool, um mit Domains weiterzuforschen, ist urlscan.io (ES#07). Die Domainanalyse lieferte allerdings zunächst keine Ergebnisse. Diese Problematik hatte ich schon erwartet, da in einem Kommentar auf Virustotal zu lesen war, dass die URL nur auf Mobiltelefonen aufrufbar ist. Zwar kann der User Agent bei urlscan.io angepasst werden, allerdings führte das ebenfalls in eine Sackgasse.

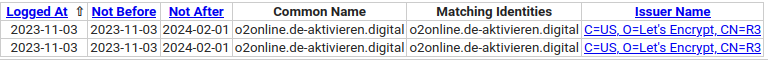

Dafür konnte ich mit der Zertifikatssuche crt.sh herausfinden, dass die Domain erst gerade mit einem Zertifikat ausgestattet wurde.

Zeit, tiefer zu graben und zwar mit dem Open Source Scanner nmap. Nmap zeigte mir in den Ergebnissen, dass auf der IP ein Ubuntu Server mit Apache und Mailserver aktiv ist Apache/2.4.52 (Ubuntu).

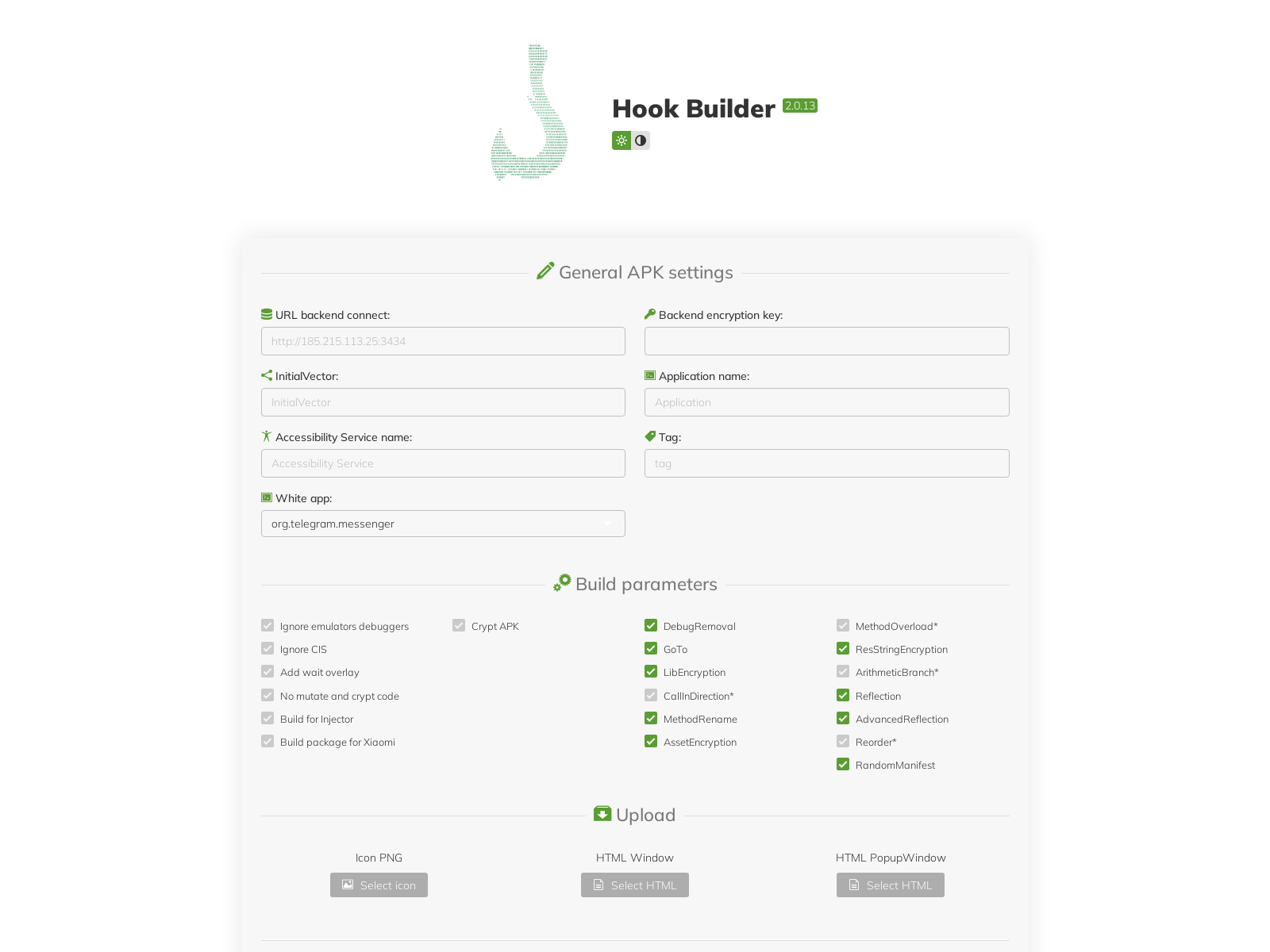

Interessanterweise war ein Port 8082 geschaltet, welcher mir wiederum mit dem Kommandozeilentool curl etwas zurücklieferte. Schnell zurück zu urlscan.io und nach IP:8082 fanden und zack, war der Ursprung identifiziert: HookBot Android Malware Builder Panel

HookBot

Beim HookBot handelt es sich um einen Remote Access Trojaner (RAT) speziell für Android. Dieser tauchte Anfang 2023 zum ersten Mal auf und scheint aus dem emarc Android-Banking-Malware Umfeld zu kommen. Der Trojaner gaukelt dem Opfer eine Anmeldeseite vor und versucht so Zugangsdaten oder 2FA abzugreifen. In meinem Fall von o2 und in anderen Fällen von Banken und Co. Insgesamt über 500 Institutionen. Du kennst solche Android Trojaner wie Xenomorph schon seit ES#09.

Threatfabric hat weitere Details zu Hook Malware Familie und deren Funktionen.

Schlussendlich wäre es nicht gut ausgegangen, sobald die Phishing URL aufgerufen worden wäre. Glücklicherweise gibt es freie Tools, die dir bei einer schnellen Analyse solcher Phishingseiten helfen.

Bibi Wiper by BiBiGun

Durch den Israel vs. Hamas Konflikt werden nicht nur Seiten gehackt oder DDoS Angriffe ausgeführt. Im Cyberwar ist jedes Mittel recht, auch sogenannte Wiper. Diese löschen schlicht und einfach Daten, um die Infrastruktur des Gegners zu schwächen. Auch im russischen Angriffskrieg kam und kommt solche Schadsoftware zum Einsatz.

Der Bibi Wiper ist genau ein solches, was von Security Joes Incident Response Team diese Woche aufgedeckt wurde. Die Linux Variante wird unter dem Namen BiBi-Linux Wiper geführt und erlaubt es einzelne Ordner oder das ganze System mit Sinnlosdaten zu überschreiben. Das Tool ist nur auf Zerstörung aus und kontaktiert keinen Command & Control (C2) Server.

Betroffene Dateien werden nicht nur überschrieben, sondern auch mit dem String BiBi in der Dateierweiterung gekennzeichnet. Lediglich Dateien mit der Endung *.out werden verschont. Das liegt aber nur an Wiper selbst, da dieser bibi-linux.out heißt. Inzwischen wurde von ESET Research eine Windowsvariante des Wipers entdeckt.

Der Klassenraum soll nicht abschrecken, sondern dir eine Möglichkeit geben, Wissen im IT-Security-Bereich anzureichern oder aufzufrischen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

CVSS v4.0 veröffentlicht

In ES#26 hatte ich dir das Common Vulnerability Scoring System 4.0 ausführlich vorgestellt und die Neuerungen herausgearbeitet. Am 1. November wurde das neue Bewertungssystem von FIRST nun offiziell vorgestellt. Spätestens jetzt solltest du dich damit beschäftigen, denn so schnell wird die neue Version nicht mehr weggehen.

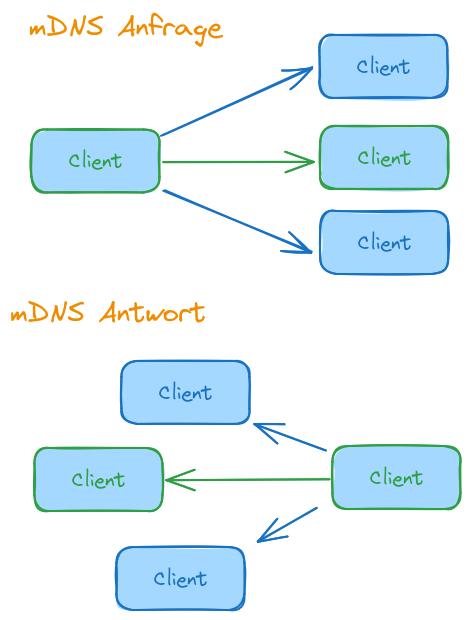

Was ist Multicast DNS?

Das bekannte DNS funktioniert nach dem Telefonbuchprinzip. Das heißt, es werden Einträge von einem Client an ein oder mehreren Stellen, dem DNS-Server, zentral abgefragt.

Multicast DNS (mDNS) geht einen anderen Weg und spricht jeden Client in einem Netzwerk direkt an. Jeder Client kann wiederum per Multicast antworten und verteilt so die DNS Informationen im Netz, ganz ohne zentralen Server. Das Bonjour Protokoll von Apple verfolgt diese Methode.

mDNS (UDP-Port 5353) ist Bestandteil von Zeroconf oder Zero Configuration Networking, da kein lokaler DNS-Server konfiguriert und betrieben werden muss. Neben diesem Vorteil gibt es natürlich auch einen Nachteil. Wie du dir schon denken kannst, sorgen diese ständigen Anfragen an alle für Netzwerklast, dies versucht mDNS durch einige Verhaltensregeln zu mitigieren.

Für kleine abgeschlossene Netzwerke oder Cluster kann das mDNS Verfahren eine sinnvolle Lösung darstellen.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

CVEcrowd

In ES#18 hatte ich dir CVE Trends vorgestellt. Ein Tool, welches auf Basis von Tweets aktuelle CVE Trends auflistet. Du weißt ja, wie es um Twitter ähm X gerade steht, nicht ganz so gut. Heißt, das Tool ist schon nicht mehr existent. Mit CVEcrowd gibt es jetzt eine Fediverse, genauer gesagt Mastodon Variante. CVEcrowd ist nicht ganz so funktionsreich wie es CVE Trends war, dennoch erfüllt der Service seinen Zweck.

CVEshield

Eine Firma, die bereit ist, die X API Kosten zu tragen, ist CVEshield. Sie stellt weiterhin einen Onlinedienst zur Verfügung, der dir CVE Twitter/X Trends darstellt und einsortiert. Das dazugehörige OPs Dashboard bietet hier jede Menge weitere Informationen, vom APT Count bis zum V-Score. CVSS ist natürlich ebenfalls dabei.

HAR File Sanitizer

Erinnerst du dich noch an die letzten Okta Breach. Also nicht den aktuellen … sondern den mit dem Session-Cookie im HAR File? Cloudflare hat direkt danach den HAR File Sanitizer vorgestellt. Das Onlinetool durchsucht deine JSON Archivdatei nach sensiblen Daten und entfernt diese. Der Dienst ist Open Source und auf Github, falls du ihn in deiner eigenen Umgebung bereitstellen willst.

Das war es schon für diese Woche, vielen Dank fürs Durchscrollen.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder Twitter @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.