exploding security #65 - Mallox Ransomware - Palo Alto 0Day - Flipping Pages - Persistence in Linux - Was ist SBOM? - Grype - OFFAT - CATSploit

Shifting Baseline beschreibt die Veränderung einer Grundannahme. Chipstüten hatten beispielsweise zeitweise 200 g Inhalt, danach folgten 175 Gramm, nun sind es 150 Gramm, bei gleichem Preis versteht sich.

Die heranwachsende Generation wird die neuen Füllwerte als normal annehmen. Die älteren Chips Fans nehmen diese erst einmal schlechter auf, empfinden 150 Gramm aber allmählich als das neue Normal, obwohl der Chipszustand schlechter geworden ist.

exploding security #65 verschiebt wie jede Woche die Baseline, ob zum guten oder schlechten kannst du selbst entscheiden.

Updates zu den Themen der letzten Wochen?

Wer ist Mister XZ?

Auch in der letzten Woche ging die Analyse des Fast Super-GAUs weiter. Securelist hat einen ersten Teil seiner Analyse veröffentlicht und im XZ Repository wurde offiziell der schädliche Code entfernt.

Heise legt in seinem aktuellen Artikel den Fokus mehr auf den lang angelegten Sozial-Engineering-Angriff rund um die Backdoor.

In Rust hat es XZ übrigens auch geschafft, das war mir bisher unbekannt.

Reports, Statistiken und andere Zahlenwerke

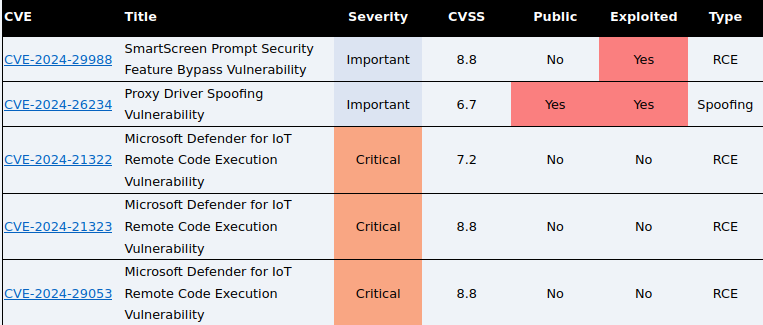

67 Mal Remote Code Execution

Eigentlich sollte hier der Hinweis auf den Netskopeartikel zu Bedrohungen im Einzelhandel stehen, aber aus einem unbekannten Grund war mir mehr nach dieser Clickbait Überschrift zum Update Dienstag bei Microsoft.

67 RCEs wurden im letzten Update wirklich geschlossen, allerdings befanden sich die meisten davon im Microsoft ODBC Driver für MS SQL Server.

Natürlich kamen noch ein paar weitere gestopfte Lücken dazu, so waren es am Ende 147 CVEs, nicht schlecht.

Dennoch kann den meisten CVEs direkt die Butter vom Brot genommen werden. Wirklich kritisch sind nur zwei davon, Details findest du bei der Zero Day Initiative.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Speditionswochen bei den Ransomware-Gangs und Probleme bei der GBI-Genios Deutsche Wirtschaftsdatenbank GmbH, einem Anbieter für Volltextdatenbanken. Die Webseite ist seit Kurzem offline. Der oder die Angreifer sind bisher unbekannt.

Betroffen von diesem Vorfall sind auch Wissensdatenbanken wie www.wiso-net.de. (Keine Angst, das hat nichts mit deiner Steuersoftware zu tun)

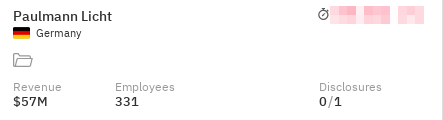

- 8.4.2024 Hunters International - Paulmann Licht GmbH

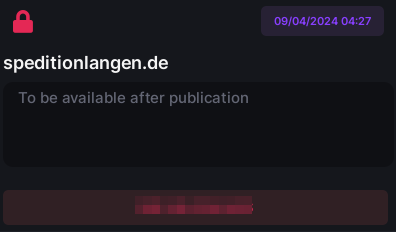

- 8.4.2024 Cloak - Spedition Weise GmbH

- 9.4.2024 Mallox - Paul Langen GmbH & Co. KG

DDoS News

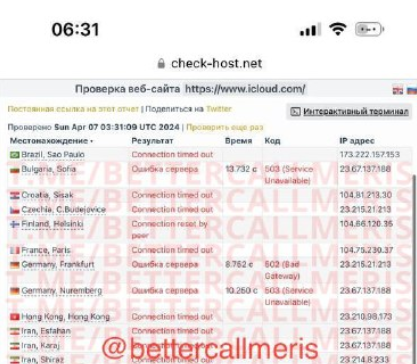

Das bekannte Meris Botnet war wieder aktiv. Wie die Betreiber auf ihrem Kanal verkünden, wurde am 7.4.2024 icloud.com lahmgelegt.

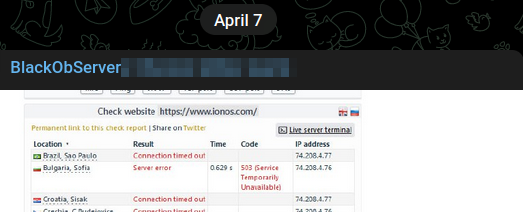

BlackObServer DDoS Team hat am 7.4.2024 ionos.com angegriffen.

Israel vs. Hamas vs. Iran

Wie letzte Woche bereits im Newsletter erwähnt, hat die sogenannte OPIsrael begonnen, an der sich laut CyberKnow ca. 65 Gruppen aus der Grauzone beteiligen. Hier ein paar Aktivitäten dazu.

Hunter Killers will 400 GB israelische Regierungsdokumente entwendet haben.

Eine weitere Gruppe soll die israelische Börse angegriffen und Dateien herausgetragen haben.

Auch das Mysterious Team Bangladesh mischt wieder fleißig mit und hat Israel Rail und die Webseite des öffentlichen Busverkehrs lahmgelegt. Inzwischen hat sich die Gruppe Jordanien zugewandt.

Seit der Nacht auf den 14.4.2024 überschlagen sich nicht nur die Medien, sondern auch der Cyberspace. Nach dem iranischen Drohnenangriff auf Israel haben viele Gruppe Aktivitäten vermeldet.

Handala Hack behauptet 99 Digital, einen israelischen Kundenservice gehackt und über 8000 SMS verschickt zu haben.

Wie so oft bei solchen Konflikten bildet sich auch im Cyberspace recht rasch ein Kriegsnebel. Cyber kannte Clausewitz zwar damals nicht, aber er hat bis heute recht behalten.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Mallox Ransomware

Da diese Woche das erste Mal Mallox in Deutschland zugeschlagen hat, zumindest laut Leakseite, hier ein kleiner Steckbrief der Gruppe:

- Erstkontakt: 2021

- Verschlüsselung: ChaCha20, AES-128, Curve25519

- Dateierweiterung: .malox

- Entschlüsselungstool: -

Mallox zählt nicht zu den aktivsten Gruppen mit aktuell etwas über 40 bekannten Opfern, dennoch sind verstärkte Aktivitäten seit 2023 auszumachen.

In der Vergangenheit wurden laut Unit42 gerne unsichere MS SQL Server angegriffen, primär also Windows Systeme. Es wurde auch versucht mit der Brechstange (Brut Force) in öffentliche MSSQL Server einzudringen.

Nach einem erfolgreichen Angriff wird via PowerShell weitergearbeitet, um Dienste zu beenden und das System zu verschlüsseln.

Ich habe die Gruppe auf dem Radar, auch wenn ich momentan keinen Zuwachs an Aktivitäten in Deutschland erkennen kann.

DarkVault Ransomware

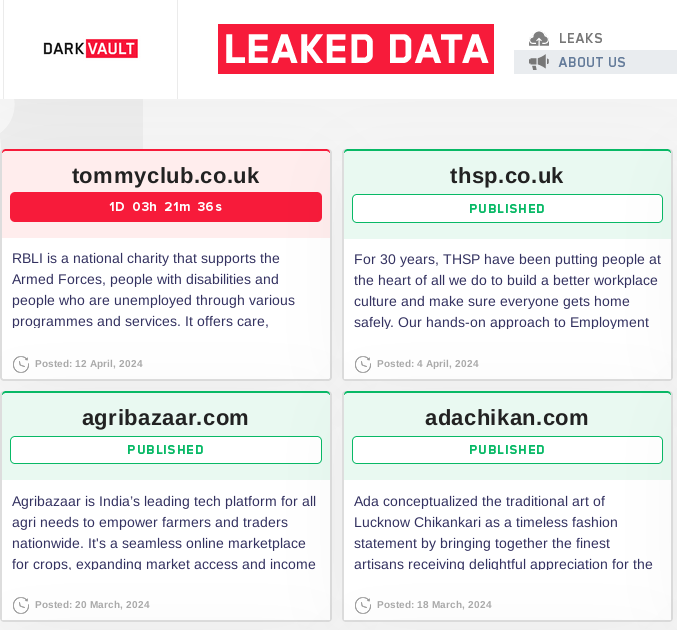

Immer wieder tauchen LockBit Klone im Darknet auf. Diese Woche erschien DarkVault im LockBit Style im Netz.

Was uns die Gruppe mit dieser 1zu1 Kopie sagen will, bleibt zunächst offen. Es ist auf jeden Fall kein Rebranding, denn DarkVault hat bereits seit Anfang des Jahres einen Telegram Kanal und eine Leakseite, diese wurde nun befüllt.

Palo Alto Networks Zero-Day

Wie schon so oft in der Vergangenheit, muss es erst Freitag werden, bis eine kritische Zero-Day-Lücke auftaucht.

Dieses Mal betroffen: Palo Alto Network Firewalls. Das CVE Kennzeichen der Lücke ist CVE-2024-3400 und sie betrifft die PAN-OS Firewall Software.

Einen aktuellen Fix gibt es für diese Lücke aktuell nicht, Pech. Wenn du das hier liest, ist eventuell ein Fix veröffentlicht worden. Ansonsten heißt es abwarten, mitigieren und Spezi trinken.

Gefunden wurde die UPSTYLE genannte Backdoor von Volexity. Laut deren Angaben wird die GlobalProtect Command Injection Vulnerability bereits seit Ende März ausgenutzt. Prost.

KI Malware in deutschen Unternehmen

Proofpoint hat in einem Bericht eine Malwarekampagne des Akteurs TA547 offengelegt. E-Mailnachrichten enthielten eine passwortgeschützte ZIP-Datei (Passwort: MAR26), die eine LNK-Datei enthielt. Wenn die LNK-Datei ausgeführt wurde, wird ein PowerShell Script ausgeführt. Ein sogenannter Dropper, der die eigentliche Malware, in diesem Fall Rhadamanthys nachlädt. Soweit so uninteressant.

Neu an dieser Kampagne scheint der Einsatz eines KI-generierten PowerShell Scripts, so Proofpoint. Erkennbar soll dies an den Kommentaren vor jeder Codezeile sein, typisch für Large Language Models. Das Ende ist nah 😨

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Flipping Pages - nftables Schwachstelle

Nimm dir einfach mal eine Stunde Zeit und lese dich in diesen ausführlichen Analysebericht zu Flipping Pages ein.

Es geht dabei um die CVE-2024-1086 einer Use after Free Schwachstelle in Linux Kernels Netfilter. Damit kann ein Angreifer die nf_tables missbrauchen, um erweiterte Nutzerrechte zu erlangen.

Potsdam Cyber Games - CTF

In Potsdam haben die Cyber Games begonnen. Seit dem 8. April läuft der Capture the Flag-Wettbewerb. Das Event richtet sich laut Homepage an Studierende, was du an den Preisen gut sehen kannst. 🎁 Mitmachen darf bestimmt jeder, sollte die Registrierungsseite laden …

Frida - mobile Analyse

Eine sechsteilige Serie zu Frida, einem Open-Source-Tool für dynamische Analyse und Manipulation von Anwendungen auf Android und iOS hatte ich dir in ES#50 vorgestellt.

Die Serie wurde nun mit einem siebten Teil fortgesetzt: Advanced Frida Usage Part 7 – Frida Memory Operations

iSOON Nachlese

Der iSOON Leak vom Februar (ES#58) wurde von Bishopfox noch einmal aufgearbeitet. Der Leak ging damals im LockBit Takedown (Operation Cronos) etwas unter.

Er zeigte allerdings einen guten Einblick in das Toolset chinesischer Cybersecurity Firmen, die ihre Werkzeuge für Überwachung und Spionage nutzen.

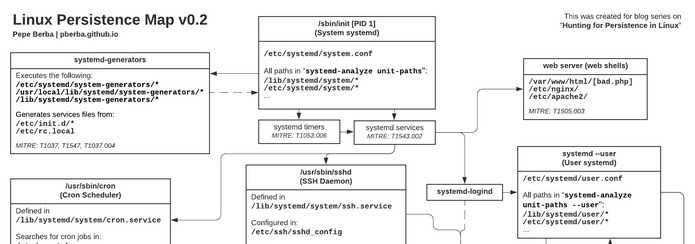

Hunting for Persistence in Linux

Eine Artikelserie aus dem Jahr 2021, die bis heute relevant und lesenswert ist.

Hunting for Persistence in Linux handelt von bösartiger Software, genauer gesagt, wo sie sich auf Linux Systemen einnisten kann und wie sich das verhindern oder erkennen lässt. Ich sage nur Auditd. Must read fürs Blue Team würde ich sagen.

Bonustipp: Eine aktuelle Einführung in Auditd von Elastic

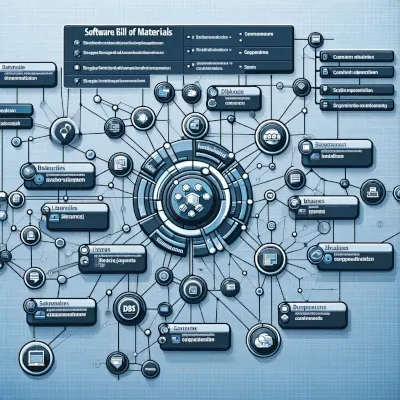

Was ist SBOM?

Immer häufiger ist in den weiten des Netzes von SBOM zu lesen. Die Abkürzung steht für Software Bill of Materials. Immer noch etwas kryptisch, oder?

SBOM steht für das Absichern der Softwarelieferkette. Im Prinzip eine Inventarliste von Softwarekomponenten, Codestücken, Bibliotheken, Abhängigkeiten und Co.

Praktischweise erstellst du so eine SBOM mit jeder neuen Veröffentlichung deiner Software. Dazu kannst du auf drei Formate zurückgreifen:

- System Package Data Exchange (SPDX) - Open Source und ISO/IEC-Standard

- CycloneDX SBOM Standard (CDX) - Open Source von OWASP

- Software Identification (SWID) - ISO/IEC-Industriestandard

Um eine erste Materialliste, genauer gesagt ein Manifest, zu erstellen, bieten sich SCA-Tools (Software Composition Analysis) an.

Drüben bei OWASP oder SPDX findest du eine Auswahl an Programmen für diesen Prozess.

Happy Softwarelieferkette.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Grype - Container Scanner

Grype ist ein Container Security Scanner und für dich eine Ergänzung oder Alternative zu bekannten Tools wie Trivy. Das Tool von Anchore unterstützt momentan acht Sprachen und versteht sich auf zehn Betriebssystem-Pakete.

Der Hersteller hat eine kleine Einführung für dich auf seinem Blog veröffentlicht.

CATSploit 🐈 - automatischer Pentest

Letzte Woche TraceCat, diese Woche CATSploit.

Bei diesem Tool handelt es sich um ein Auto Pentest Tool, das auf Cyber Attack Techniques Scoring (CATS) Methoden setzt, die ohne Zutun des Anwenders ablaufen.

CATSploit arbeitet dabei in vier Schritten und sammelt zunächst Information, diese werden ausgewertet und ein Score zugewiesen. Anhand dieser Bewertung wird ein Angriffsszenario gewählt, welches schlussendlich ausgeführt wird.

Es handelt sich um eine Client-Serverinstallation, die ich bisher nicht ausprobieren konnte, aber vielleicht hast du ja mehr Zeit.

OWASP OFFAT - automatische API Tests

OWASP OFFAT (OFFensive Api Tester) hilft dir dabei, deine API auf allerlei Schwachstellen abzuklopfen und so für mehr Sicherheit zu sorgen. Die Konfiguration des Python-Tools erfolgt über YAML Dateien. Folgende Sicherheitschecks werden unterstützt.

- Restricted HTTP Methods

- SQLi

- BOLA

- Data Exposure

- BOPLA / Mass Assignment

- Broken Access Control

- Basic Command Injection

- Basic XSS/HTML Injection

Tschüss Higgs. Am achten April verstarb der englische Physiker Peter Higgs im Alter von 94 Jahren. Als Namensgeber für das sogenannte Gottesteilchen, auch bekannt als Higgs-Boson, wurde er weltberühmt.

2013 erhielt er dafür zusammen mit François Englert den Nobelpreis, nachdem seine Theorie zur Masse von Elementarteilchen 2012 im CERN bewiesen wurde.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.