exploding security #45 - MadCat - Meow Leaks - OpenSSL 3.2 - Phobos Ransomware – ownCloud und Nextcloud - Advent of Cyber - SIEM und SOAR - MobSF - Falco - Wireshark

Wird ein USB-Stick eigentlich schwerer, wenn du Daten draufpackst? Gute Frage, oder? Der normale Menschenverstand würde sagen „Na klar, es kommt doch etwas dazu.“

USB-Sticks speichern Nullen und Einsen in Transistoren. Bei einer Null wird geladen, bei einer Eins nicht. Im sogenannten Floating Gate sammeln sich die dabei geladenen Elektronen, es findet somit nur eine Umverteilung statt. Heißt, der Stick wiegt vorher wie nachher gewissermaßen das Gleiche, denn die Unterschiede liegen im Bereich von Milliardstel eines Microjoules für jedes Bit.

Leichter hingegen ist die Wochenlektüre von exploding security #45, die du dir jetzt geladen oder ungeladen zu Gemüte führen darfst.

In der Sektion Öffnungszeiten werde ich über einen Teil der Security Breaches der letzten Wochen berichten.

Ransomware News

Nach dem vergangenen Peak mit 11 Opfern war es in der Woche etwas ruhiger in der Onlineerpresser Szene. Doch Neues gab es dennoch.

Das Internet ist für Katzen, so weit bekannt, allerdings kapern auch immer mehr Ransomware Gangs dieses Phänomen für sich. So wurde diese Woche eine Neue Leakseite angekündigt. Die Gruppe MadCat will ab 30.11.23 neue Opfer veröffentlichen.

Der Cyber-Ermittler Karol Paciorek, konnte die Gruppe direkt mit einem Fake Verkauf von Pässen in Verbindung bringen.

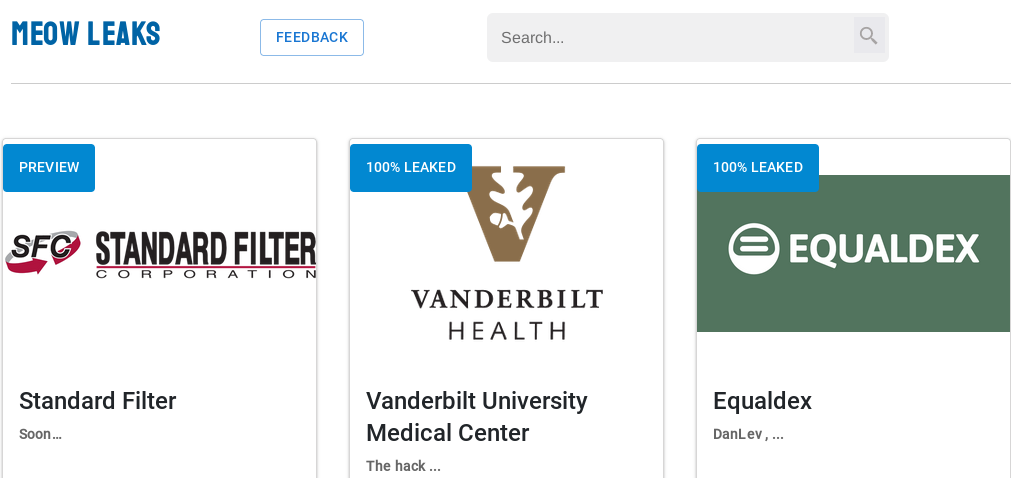

Am 24.11.23 tauchte mit Meow Leaks eine weite Ransomware Seite im Darknet auf, welche mit acht neuen Opfern direkt auf sich aufmerksam machte.

Als Nachtrag will ich dich hier noch mal an die Ransomware HelloKitty erinnern, deren Sourcecode wurde Ende Oktober geleakt. Die Katzengruppe war seit 2020 aktiv. Weitere Details zu diesem Vorfall findest du bei Bleeping Computer.

Unter den deutschen Firmen wurde in der letzten Woche folgende Unternehmen an den Onlinepranger gestellt:

- MERZ GmbH – Lockbit

- Nepali Deutschland GmbH – Alphv/Blackcat

- BPG BUILDING PARTNERS Group GmbH – INC Ransom

DDoS News

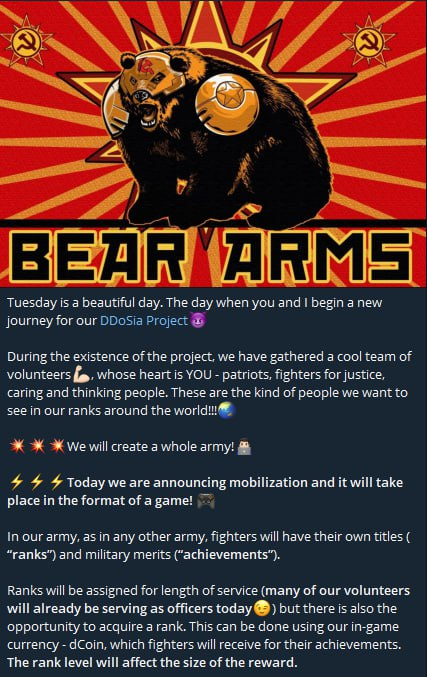

Trotz eines neuen Waffenpakets in Richtung Ukraine hat die Gruppe Noname057(16) in der letzten Woche in Bezug auf Deutschland die Füße weitgehend stillgehalten. Dies mag daran liegen, dass sie gerade ihre DDoSia Community umbauen.

Die neue Cyber Army soll ein Ranking erhalten und die Söldner in dCoin bezahlt werden. Ein dCoin entspricht einem russischen Rubel, behauptet die Gruppe. Außerdem sollen die dCoins in TON (Telegram Token) umgetauscht werden können. Ich hatte in ES#14 das Telegram Token System kurz erwähnt.

Dieser neue Token steht vermutlich nicht mit der Schweizer dezentralen Exchange mit dem gleichen Namen in Verbindung. Dort wird ebenfalls ein dCoin für Trading benötigt.

Anonymous Sudan und Skynet haben momentan wenig zu melden. Laut eigenen Angaben ist der Kopf der Gruppe erkrankt. Immerhin hat es beim Partner Hardware DDoS Service Syknet für ein neues Log gereicht:

The leader and founder of Anonymous Sudan has recently caught a really dangerous disease, and he is very sick currently. This explains our inactivity, please pray for him...

Krypton Networks hat ebenfalls seine Dienste vorerst eingestellt.

Sales of all KRYPTON products are suspended for an indefinite period. Those who have a tariff will be able to renew it, but sales for new users are limited.

Das Hades Botnet war hingegen diese Woche weiterhin aktiv und wurde auf Netflix, ubuntu.com und linux.org gerichtet und Ziyaettin hatte es auf Wikipedia abgesehen.

Israel vs. Hamas

Auch in diesem Konflikt werfen die ersten Gruppen hin, so hat das IRoX Team seine Aktivitäten eingestellt. Wurden am 24.11.23 noch Daten geleakt, ist einen Tag später das Hacken beendet.

Die in der letzten Woche (17.11.23) angekündigte Cyber Toufan Operation auf Anonymous Global hat mit Radware und Max Security inzwischen zwei prominente Opfer aus dem Cybersecurityumfeld. Beide Unternehmen sind verständlicherweise nicht erfreut.

Hier werden sicher noch weitere kritische Datendumps folgen, da die Gruppe sich aber an die momentane Waffenruhe hält, haben sie zunächst die Pausetaste gedrückt.

Cyber Comedy

Nicht ganz so lustig, aber passend zum Katzen Content ist der neueste Hack von SiegedSec. Die Gruppe ist unter dem Pseudonym Gay Furry Hackers in die nukleare Forschungseinrichtung Idaho National Laboratory (INL) eingedrungen und hat Personaldaten entwendet. Du kennst die Gruppe übrigens von Angriffen auf NATO Seiten in der Vergangenheit.

Die Gang wünscht sich Katzenexperimente In Real Life, damit die Daten nicht veröffentlicht werden. Warum gibt es eigentlich keine Hundehacker da draußen?

Der Bereich Schadstoffe soll analog zum Bereich Öffnungszeiten von Tools und Angriffen handeln. Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Phobos Ransomware

VX-Underground hatte in der letzten Woche etwas mehr Aufmerksamkeit als gewöhnlich. Der Grund war ein Strang der Phobos Ransomware, der sich als VX-Underground ausgab. Die Cyberforscher haben damit allerdings nichts am Hut.

Dennoch ein Grund sich die Phobos Ransomware etwas genauer anzuschauen, immerhin gibt es den Ransomware-as-a-Service (RaaS) bereits seit 2018 und dieser wird in letzter Zeit von der Gruppe 8base verwendet.

Cisco Talos hat genau dies in einem Deep Dive getan und geht dort auf die erwähnte 8base Kampagne ein, welche auf SmokeLoader zur Verteilung setzt. Damit nicht genug, Cisco hat in einem weiteren Artikel die Phobos Affiliate Struktur analysiert. Ebenfalls einen Klick wert würde ich sagen.

ownCloud und Nextcloud Sicherheit

10 von 10 Punkten können die freien Cloudlösungen aktuell für sich verbuchen. Die volle CVSS v3 Punktzahl (CVE-2023-49103) bezieht sich auf die GraphAPI der Produkte und erlaubt das Abrufen von PHP Daten. Zwei weitere Lücken betreffen WebDAV API und Oauth.

ownCloud hat bereits im September mit 10.13.1 das Problem gefixt, Nextcloud rät zum Update auf 25.0.13, 26.0.8 oder 27.1.3, das rate ich auch.

Play Ransomware wird erwachsen

Die bekannte Play oder PlayCrypt Ransomware (RaaS) scheint sich vom Script Kiddie zum Ransomware-as-a-Service zu mausern. Zumindest geht das aus einem Adlumin Report hervor, der sich mit der Ransomware beschäftigt hat. So wird ein Ransomtoolkit in einschlägigen Darknet Foren angeboten.

Der Klassenraum soll nicht abschrecken, sondern dir eine Möglichkeit geben, Wissen im IT-Security-Bereich anzureichern oder aufzufrischen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Advent of Cyber 2023

Advent, Advent der Cyberbaum brennt. TryHackMe hat auch in diesem Jahr seinen Advent of Cyber am Start.

Du kannst in 24 Herausforderungen Grundlagen der Cybersecurity lernen und Weihnachten retten. Freihaus versteht sich. Preise gibt es natürlich auch, aber das erlernte Wissen ist sicher schon unbezahlbar. 😸

Was ist SIEM

Security Information and Event Management wird mit SIEM abgekürzt und bezeichnet in der Cybersecurity eine Chimäre aus SIM (Security Information Management) und SEM (Security Event Management).

Bedeutet, mit einer SIEM Lösung sollen dir Werkzeuge an die Hand gegeben werden, mit dem du in Echtzeit Anomalien und Sicherheitsprobleme in deinem Netzwerk überwachen und erkennen kannst, am besten bevor sie eskalieren. Dazu werden Logs, Zugriffe und weitere Daten erfasst (etwa Anmeldedaten) und mit einem oder mehren Tools ausgewertet und alarmiert. Bekannte Open-Source-Tools wären OSSEC oder OSSIM, aber auch Tools wie Snort zählen dazu.

Wie so oft sind die Begrifflichkeiten etwas verwaschen, denn Snort wird ebenfalls als Network Intrusion Detection System (NIDS) bezeichnet, daher siehe SIEM lieber als Oberbegriff für eine Sammlung von Techniken und Tools.

Was ist SOAR

Der Begriff SOAR steht für Security Orchestration Automation and Responses. Bei SOAR handelt sich um etwas Ähnliches wie SIEM. Denn beide Strategien oder Toolsets sammeln Informationen von Systemen und Daten im Netzwerk. SOAR hingegen beherrscht im Vergleich zu SIEM die automatische Abwehr von Bedrohungen, wohingegen SIEM nur analysiert und alarmiert. Ein gutes SecOps Team benötigt nicht unbedingt SOAR, am besten noch mit KI, um Bedrohungen zu erkennen und abzuwehren, vorgefertigte und automatisierte Playbooks helfen dabei genauso.

Zwei weitere Schlagwörter fallen oft in Bezug auf SOAR und SIEM, nämlich MTTD und MTTR. Mean Time to Detect und Mean Time To Repair sind Metriken, die durch den richtigen Einsatz der oben erwähnten Werkzeuge und Techniken erhöht oder verringert werden können.

OpenSSL 3.2

Ebenfalls in neuer Version 3.2 ist diese Woche OpenSSL erschienen. Laut Changelog des Major Updates wurde der Standard Security Level auf 2 erhöht. Das bedeutet, dass RSA-, DSA- und DH-Schlüssel kürzer als 2048 Bit und ECC-Schlüssel kürzer als 224 Bits nicht mehr erlaubt sind (siehe ES#43 RSA vs. Ed25519).

Auch Cipher Suites mit RC4 sind ab Version 3.2 tabu.

Neben Ed25519 und Ed448 wird Ed25519ctx, Ed25519ph und Ed448ph unterstützt. Die Namensendungen stammen von HashEdDSA und ContextEdDSA:

- Ed25519 (PureEdDSA) – Signier- und Verifizierungsverfahren benötigen vollen Zugriff auf die Nachricht.

- Ed25519ph (HashEdDSA) – Signier- und Verifizierungsverfahren benötigen keinen Zugriff auf die vollständige Nachricht, sie arbeiten mit einem Hash (SHA512) der Nachricht.

- Ed25519ctx (ContextEdDSA) – benötigt einen optionalen context-string als Eingabe für Signier- und Verifizierungsoperationen (RFC)

Brainpool Kurven in TLS 1.3 kommen in OpenSSL 3.2 noch obendrauf.

Ebenfalls neu ist TCP Fast Open (TFO). TFO ermöglicht die Übertragung von Daten in SYN- und SYN-ACK Paketen während des ersten

Verbindungs-Handshake und spart somit einen vollen Round-Trip-Time (RTT) im Vergleich zum 3WHS ein. Bisher wird das nur unter Linux, macOS und FreeBSD unterstützt.

TLS Zertifikat Kompression kann nun zlib, Brotli (Datenkompressions-Algorithmus auf Basis von LZ77 und Huffman-Kodierung) und zstd (Datenkompressions-Algorithmus von Facebook) bedienen.

Auch versteht OpenSSL jetzt die Internet Assigned Numbers Authority (IANA) Cypher Suites Notierung. Hier zum Vergleich die Unterschiede:

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (IANA)

- TLS_ECDHE_RSA_AES_128_GCM_SHA256 (GnuTLS)

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (NSS)

- ECDHE-RSA-AES128-GCM-SHA256 (OpenSSL)

Eine vollständige Liste findest du hier.

Schlussendlich kam noch die clientseitige Unterstützung für QUIC hinzu (RFC 9000). Weitere Änderungen, wie X.509v3 oder UTF-8 bei Issuer Names entnimmst du am besten dem Changelog.

Was ist Fileless Malware

Fileless Malware benötigt keine Dateien, da diese direkt im Arbeitsspeicher arbeiten. Hier wird zwischen verschiedenen Varianten unterschieden, Fileless Ransomware oder Memory-Only Malware. Der Intezer Artikel geht auf diese Begrifflichkeiten etwas weiter ein, allerdings nicht sehr technisch.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Mobile Security Framework (MobSF)

Mobile Security Framework (MobSF) ist ein automatisiertes All-in-One-Framework für Pen-Tests, Malware-Analysen und mehr.

Egal, ob APK, XAPK, IPA oder APPX, MobSF unterstützt dich bei der Analyse dieser Dateien und kann diese mittels REST API sogar automatisiert in deine CI/CD Pipeline einbinden.

Solltest du mit Distributionen wie BlackArch oder Pentoo arbeiten, ist das Tool bereits an Bord, ansonsten bietet sich eine Docker Installation an.

Wireshark 4.2

Zu Wireshark muss ich sicher nicht viele Worte verlieren. Es ist mehr oder weniger das Standardtool, um Netzwerkprotokolle zu untersuchen.

In der neu erschienen Version 4.2.x beherrscht das Tool den Dark Mode von Windows, neben dieser Belanglosigkeit wird nun allerdings ein Installer für ARM64 ausgeliefert. Neu ist auch das MAC Address Blocks Menü, welches es dir eine Herstellerabfrage anhand der MAC OUI erlaubt.

Falco

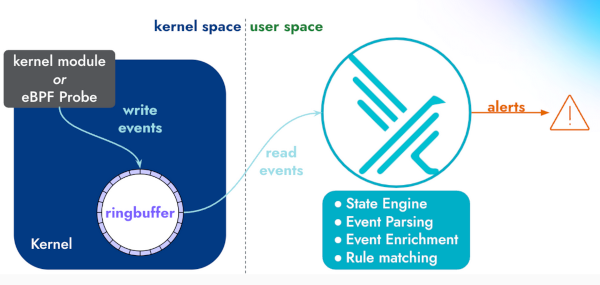

Falco ist ein cloudbasiertes Laufzeit-Sicherheitstool für Linux-Betriebssysteme. Es wurde ursprünglich von Sysdig entwickelt, um abnormales Verhalten und potenzielle Sicherheitsbedrohungen unter Linux in Echtzeit zu erkennen und zu melden.

Von der Beschreibung cloudbasiert darfst du dich nicht täuschen lassen, du kannst Falco auf jeder Linuxkiste ausrollen.

Das Tool überwacht als Kernel Modul oder mittels EBPF Linux System Calls. Diese Überwachung wird durch YAML Regeln konfiguriert. Entstehende Alarme kannst du lokal ausgeben oder via Falcosidekick an Chatsysteme wie Slack/Mattermost, Logsysteme wie Grafana/Syslog oder Message Queues wie Kafka und viele mehr, weiterleiten.

Datenträgerschnüffeln

Festplatten werden immer häufiger erschnüffelt. Sogenannte Datenspeicher-Spürhunde finden auch das letzte Bit, besser gesagt, den Kleber der Festplatten zusammenhält oder Lithium-Ionen-Akkus Düfte. Mehr dazu gibts bei Netzpolitik.

Das war es schon für diese Woche, vielen Dank fürs Durchscrollen.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder Twitter @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.