exploding security #50 - BunnyLoader - Top Ransomware 2023 - Frida Deep Dive - The Five Families - Boss Botnet - R00TK1T - Black Basta Entschlüsselungstool

Endlich 50 und das in nicht mal einem Jahr. Ich hoffe dir haben die ersten 50 Ausgaben zugesagt oder weitergeholfen. Immerhin hat es exploding security auf über 40 AbonnentInnen in einem Jahr geschafft und das bei einem Nischenthema. Danke dafür.

Im neuen Jahr wird exploding security wie gewohnt weiterlaufen, es wird ein paar Änderungen und Erweiterungen geben. Da vermutlich auch 2024 kräftig gecybert wird, ist das wohl bitter nötig.

Guten Rutsch und bleib gesund 📆

Zahlenblock: In diesem Bereich werden Reports, Statistiken und andere Zahlenwerke behandelt.

Top Ransomware 2023

Zeit, ein kurzes Resümee zu ziehen. Was waren die aktivsten internationalen Ransomware-Gangs 2023. Einst steht fest, 2023 hat alle Rekorde gebrochen:

- Lockbit 3.0 - ca. 1000 Opfer

- ALPHV – ca. 400 Opfer

- Cl0p – ca. 380 Opfer

- Play – ca. 302 Opfer

- 8Base – ca. 268 Opfer

- BianLian – ca. 179 Opfer

- Malas Locker – ca. 172 Opfer

- Akira – ca. 160 Opfer

- Medusa – ca. 146 Opfer

- Royal – ca. 123 Opfer

In der Sektion Öffnungszeiten werde ich über einen Teil der Security Breaches der letzten Wochen berichten.

Ransomware News

Nach den operativen Problemen der letzten Woche hat die Ransomware Gruppe ALPHV auf seiner neuen Darknet-Seite weitere Leaks veröffentlicht.

Darunter sind Wesgar Inc. (Canada), Ultra Intelligence & Communications (USA), Aura Engineering, LLC (USA), FIRST 5 Santa Clara County (USA) und Prefeitura Municipal de Itabir.

Besonders kritisch dürften die Daten von Ultra Intelligence sein. Die Firma ist im Cybersecurity-Umfeld tätig und betreut diverse Länder. ALPHV behauptet, dass in den gestohlenen Daten, Unterlagen der NATO, CIS Schweiz/Belgien/Polen/Ungarn und amerikanische Behörden enthalten sein sollen.

Katholische Hospitalvereinigung Ostwestfalen (KHO)

An Heiligabend 2023 hatten die Krankenhäuser Franziskus Hospital Bielefeld, Sankt Vinzenz Hospital Rheda-Wiedenbrück und Mathilden Hospital Herford operative IT Probleme wegen eines Erpressungstrojaners bei der Katholische Hospitalvereinigung Ostwestfalen (KHO).

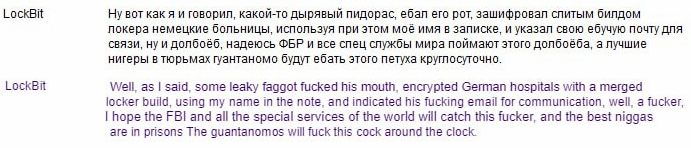

Laut ersten Untersuchungen soll es sich um Lockbit 3.0 halten. Dies wäre eine neue Dimension, denn die Gruppe greift normalerweise keine Krankenhäuser an. Es könnte allerdings sein, dass ein Affiliate der Ransomware Gang diese lose Regel ignoriert hat. Unabhängig davon hat dieser Ransomware Angriff einen großen Impact, da er drei Krankenhäuser mit ca. 1800 Betten betrifft.

Da aktiv Menschenleben aufs Spiel gesetzt werden, ist dieser Angriff mehr als tragisch. Auf der Leakseite der Gruppe ist bisher keine Information dazu zu finden.

Nachtrag vom 30.12.23. Wie Nachforschungen der Sicherheitsforscher VX-Underground ergeben haben, soll der Angriff nicht von Lockbit erfolgt sein, sondern vom geleakten Lockbit Black Ransomware Builder, den einen bisher unbekannte Gruppe missbraucht hat.

Auch die Universität Innsbruck (Österreich) hatte Weihnachtsbesuch, wie der Standard schreibt. Die Uni hat erst Anfang des Jahres einen Angriff abgewehrt, nun hatten die Angreifer wohl mehr Erfolg.

Die Kirche, genauer gesagt der Ökumenische Rat der Kirchen (ÖRK) aus Genf, war zu Weihnachten ebenfalls nicht mehr zu erreichen. Der Weltkirchenrat vertritt ca. 580 Millionen Christen weltweit.

Das Datum lässt einen gezielten Angriff vermuten, bekannt hat sich dazu allerdings noch keine Gruppe. Die Webseite ist momentan nicht erreichbar. Du wirst von einem Cloudflare Zero Trust Login begrüßt.

Hacker News

Solltest du in letzter Zeit das Theater Berliner Ensemble besucht und deine Karten online bestellt haben, dann behalte dein Bankkonto im Auge. Das Theater wurde Opfer eines Hackerangriffs, wie die Berliner Zeitung berichtet.

DDoS News

UserSec und CryptHades machen weiter von sich reden. So kündigt die Gruppe jetzt ein DDoS Squad an, um weitere Europäische, genauer gesagt NATO Länder anzugreifen. Vergangene Woche hatten sie skandinavische Flughäfen im Visier.

Anonymous Sudan hat in der Weihnachtswoche weiter amerikanische Dienste wie Pinterest, Microsoft One Drive angegriffen, Microsoft konnte dies bestätigen.

Israel vs. Hamas

Die erbeuteten Daten der Gruppe Cyber Toufan neigen sich dem Ende zu. So wurden die täglichen Daten Dumps nach 30 Tagen eingestellt. Die Gang kündigte natürlich weitere Hacks an, ich denke aber die gewohnte Menge der letzten Wochen wird es vorerst nicht mehr geben.

Mit Carolina Lemke waren in der vergangenen Wochen, Daten einer deutschen Designerin betroffen. Als finaler Leak wurde ein Disk Image eines Backend Server des israelischen State Payment Gateway veröffentlicht.

- 24.12.23 - Day 28 - #1 - Israel Securities Authority (ISA)

- 24.12.23 - Day 28 - #2 - ICL Industrial Products

- 25.12.23 - Day 29 - #1 - A.R.I Israel

- 25.12.23 - Day 29 - #2 - Carolina Lemke Berlin

- 26.12.23 - Day 30 - #1 - Maytronics Ltd.

- 26.12.23 - Day 30 - #2 - Israel State Payment Gateway

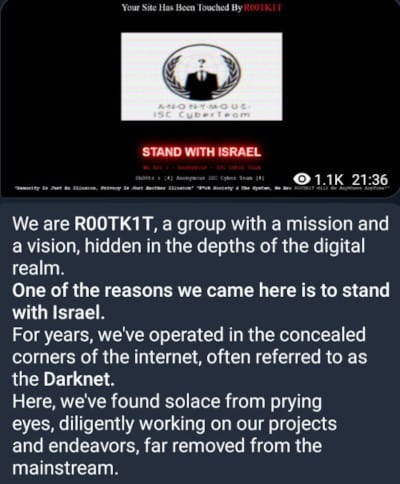

Damit es nicht zu einseitig wird, möchte ich in dieser Ausgabe auch die andere Seite beleuchten. Genauer gesagt, die Gruppe R00TK1T. Sie formierte sich bereits Anfang November und attackierte propalästinensische Webseiten, unter anderem im Iran, Libanon, Katar oder Malaysia.

So ist das Kollektiv bei Qatar Airways, Snoonu und Qatar Fuel Company eingedrungen und hat dazu Datendumps veröffentlicht oder hat 900 iranische Server gelöscht.

Als neueste Opfer wurde Frankreich auserkoren, da das Kollektiv mit der aktuellen Politik nicht zufrieden ist. Es wurden Datenleaks für Sanofi und L'Oréal angekündigt.

Der Bereich Schadstoffe soll analog zum Bereich Öffnungszeiten von Tools und Angriffen handeln. Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

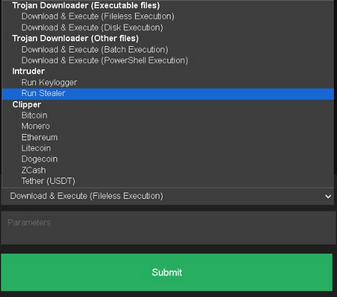

BunnyLoader

Im Herbst 2023 wurde BunnyLoader (also known as A.D.E) bekannt, genauer gesagt erkannt. Es handelt sich um einen Malware-as-a-Service (MaaS) der auf diversen Foren für $250 angepriesen wurde.

Das C/C++ Tool wird als Fileless Loader angeboten, heißt es kann direkt im RAM arbeiten und weitere Malware nachladen. Es wurden die üblichen Funktionen, vom Keylogger bis zum Kryptowallet Stealer integriert. Kleines Schmankerl am Rande, BunnyLoader beherrscht neben den Messengern wie Element oder Signal auch ICQ. (na, wer kennt noch seine Nummer?)

Zusätzlich wird stetig daran gearbeitet, die Erkennungsrate bei Virenscannern niedrig zu halten. Sandboxes von Sicherheitsforschern kann die Malware ebenfalls erkennen und verweigert den Dienst.

Erschreckend ist die schnelle Weiterentwicklung der Malware. Am 4.9.23 wurde Version 1.0 veröffentlicht, momentan (31.12.23) ist Version 2.9 aktuell und die finale 3.0 ist bereits in der Fertigstellung.

Note: the 3.0 version will be massive and something you guys have never seen before, therefore it can take some time to finish it.

Zscaler hat Version 2.0 genauer angeschaut und listet die einzelnen Funktionen auf, auch eine technische Analyse wurde durchgeführt. Das Stück Malware solltest du 2024 im Auge behalten, wenn die Entwicklung so weitergeht.

The Five Families

The Five Families ist ein Zusammenschluss der Gruppen ThreatSec, GhostSec, Stormous, Blackforums und SiegedSec. Der neue Bund formierte sich bereits Ende August und hat seitdem Daten von Alfa Commercial (Brasilien), Biostar (Taiwan), Ortambo District (Südafrika), Unisoc (China) und Osa (China) abgezogen.

Am 20.12.23 wurde die Gruppe SiegedSec aus dem Kollektiv geworfen, da sie durch unerwünschtes Verhalten aufgefallen ist. Sie soll demnächst durch eine neue Gruppe ersetzt werden.

Boss Botnet

Ein neues Botnet aus China hat es in den vergangenen Wochen zu etwas mehr Bekanntheit geschafft. Der Dienst wird von Anonymous Arabia beworben und eventuell auch genutzt, um Webseiten lahmzulegen. Seit 7.12.23 hat der Dienst einen eigenen Werbekanal:

We are currently the first botnet that can send and make 1 Billion PPS/S with len=24 !

Im Detail bedeutet dies 14-16k verfügbare Bots, die 1.7 TB UDP/TCP/GRE und 1 Billion PPS an Last auf Layer 3/4 erzeugen können. Zumindest behauptet dies der Betreiber.

Zu Weihnachten wurde der Dienst mit 30 % rabattiert, ansonsten kostet 1 Tag Nutzung $90 und 7 Tage $600.

Der Klassenraum soll nicht abschrecken, sondern dir eine Möglichkeit geben, Wissen im IT-Security-Bereich anzureichern oder aufzufrischen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

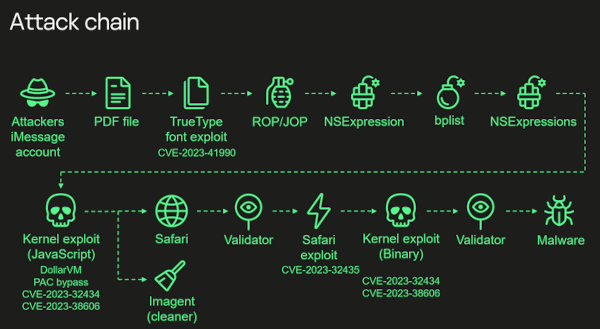

Größter Hack des Jahres – iPhone Triangulation

Vielleicht erinnerst du dich noch an die Operation Triangulation aus ES#20 und ES#21. Kaspersky hat auf dem Chaos Communication Congress (37C3) einen Vortrag (Operation Triangulation: What You Get When Attack iPhones of Researchers) dazu gehalten und auf Securelist einen ausführlichen Bericht abgeliefert.

Sowohl der Videobeitrag, als auch der Bericht ist mehr als sehenswert. Allein schon, weil die gesamte Attack Chain mit Exploits und Schwachstellen, die bei dem Angriff verwendet wurden, vorgestellt wird.

Dazu kommen weitere Details zur Malware, diese sind ebenfalls erschreckend. So nutzt der final hinterlegte Schadstoff Apples KI, um für sich relevante Bild Metadaten zu filtern. Alle anderen Daten werden natürlich ebenfalls abgezogen. Wahnsinn!!!

Gerne verweise ich hier noch einmal auf den Triangle Check, der es dir erlaubt, dein iTunes Backup zu prüfen. Laut Aussagen von Kaspersky sind auch europäische Firmen davon betroffen, also frag mal in der IT nach, was sie dazu sagt.

SMTP Smuggling

Als exploding security Leser bist du bereits letzte Woche über SMTP Smuggling informiert worden. Auch hier liefert der Chaos Communication Congress (37C3) den passenden Beitrag: SMTP Smuggling – Spoofing E-Mails Worldwide.

Frida - Advanced Usage

Frida ist ein Open-Source-Tool für dynamische Analyse und Manipulation von Anwendungen auf Android und iOS. Es wird oft für Reverse Engineering, Penetrationstests und mobile App-Sicherheitsforschung eingesetzt.

8ksec hat eine sechsteilige Artikelserie dazu veröffentlicht, die es dir ermöglicht, tief in die Funktionen von Frida einzutauchen

- Teil 1 - iOS Encryption Libraries

- Teil 2 - Analyzing Signal and Telegram messages on iOS

- Teil 3 - Inspecting XPC Calls

- Teil 4 - Sniffing location data from locationd in iOS

- Teil 5 - Advanced root detection & bypass techniques

- Teil 6 - Utilising writers

Black Basta Buster Decryptor

Etwas Versöhnliches zum Jahresende. Forscher von Security Research Labs (SRLabs) haben eine Schwachstelle im Black Basta Ransomware Verschlüsselungsalgorithmus entdeckt und dazu ein Entschlüsselungstools geschrieben. Details findest du bei Bleeping Computer. Es ist nun bei Dateien zwischen 5000 Bytes und 1 GB Größe eine vollständige Wiederherstellung mit dem Black Basta Buster Decryptor möglich. Stark.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Alle Tools des Advent of Cyber 2023

Der Advent of Cyber ist vorüber, Zeit einen Blick auf die dort verwendeten Tools zu werfen.

- Crunch - ein Passwort Generator Tool

- Hydra - Brute Forcing Tool

- CeWL - URL Spider Tool für Wortlisten

- WFuzz - ein Fuzzer für Web Anwendungen

- FTK Imager - Festplatten Forensik

- dnSpy - Debugger and .NET Assembly Editor

- xp_cmdshell - MS SQL Server Console

- MSFvenom - Metasploit Framework

- Whisker - C# Tool fürs Active Directory

- Rubeus - C# Toolset für Kerberos Interaktionen

- PentBox - Honeypot Tool

- SiLK Suite - Traffic Analyse

- Volatility - Open Source Memory Forensics

- ntlm_theft - NTLMv2 hash theft File Generator

- Autopsy - Digital Forensics

Das war es schon für dieses Jahr, vielen Dank fürs Durchscrollen.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder Twitter @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.