exploding security #59 - Blackout Ransomware - Mogilevich Scam - InfraShutdown - NIS2 - HackShield - Kali Linux 2024.1 - Lazarus - Merlin - Atomic Stealer

Hattest du schon einmal ein extremes Erlebnis wie einen Autounfall, bei dem die Situation vor oder während des Aufpralls wie in Zeitlupe ablief? Filmszenen werden oft nach dem gleichen Muster dargestellt.

Dabei handelt es sich um eine Illusion deines Gehirns. In Gefahrensituationen schaltet sich deine Amygdala ein und das Gehirn speichert viel mehr Informationen von der Situation ab, als normal, was zu einer zeitlichen Verzerrung in deiner Erinnerung sorgt, dem Zeitlupeneffekt (mehr).

exploding security #59 wird dir nicht die Masse an Informationen bieten können, damit ein Zeitlupeneffekt eintritt, sorry.

Reports, Statistiken und andere Zahlenwerke

Der Zahlenblock stammt diese Woche von StormWall einem slowakischen Cybersecurity-as-a-Service Anbieter, der DDoS Protection, Web Application Firewall oder Content Delivery anbietet. Der Dienstleister hat einen Trendreport zur Region Asien-Pazifik (APAC) für 2023 veröffentlicht.

- Der stärkste Angriff in dieser Region hatte 1.4 Tbit/s und dauerte 7 Minuten

- Multi-Vektor-Attacken stellten auch dort die größte Herausforderung dar und stiegen um 118 % im Vergleich zu 2022

- Der DDoS Traffic stieg insgesamt um 28 % an

- China (26 %), Indien (18 %) und Hongkong (14 %) führen diese Liste an

- Die meisten DDoS Angriffe (41 %) wurden mit 10 -100 Gbit/s gefahren

- Meistens war der Telekommunikationssektor (31 %) oder die Finanzindustrie (18 %) betroffen

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

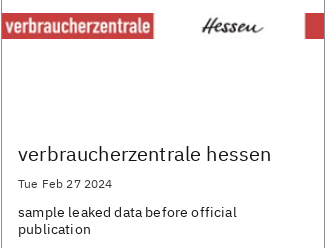

Nachdem sich der LockBit Staub der vergangenen Woche etwas gelegt hat, zeigen sich neue Ransomware Opfer. So wurde die Verbraucherzentrale Hessen Opfer von den wiedererstarkten ALPHV Gang.

Neben der Verbraucherzentrale waren weitere Vorfälle eher im DACH Raum zu finden. So hatte Franz Carl Weber (Kinderspielsachen) aus der Schweiz Besuch von Black Basta und die Kinematica AG von Qilin.

In Österreich hat 8base die RWf-Frömelt-Hechenleitner-Werbegesellschaft getroffen.

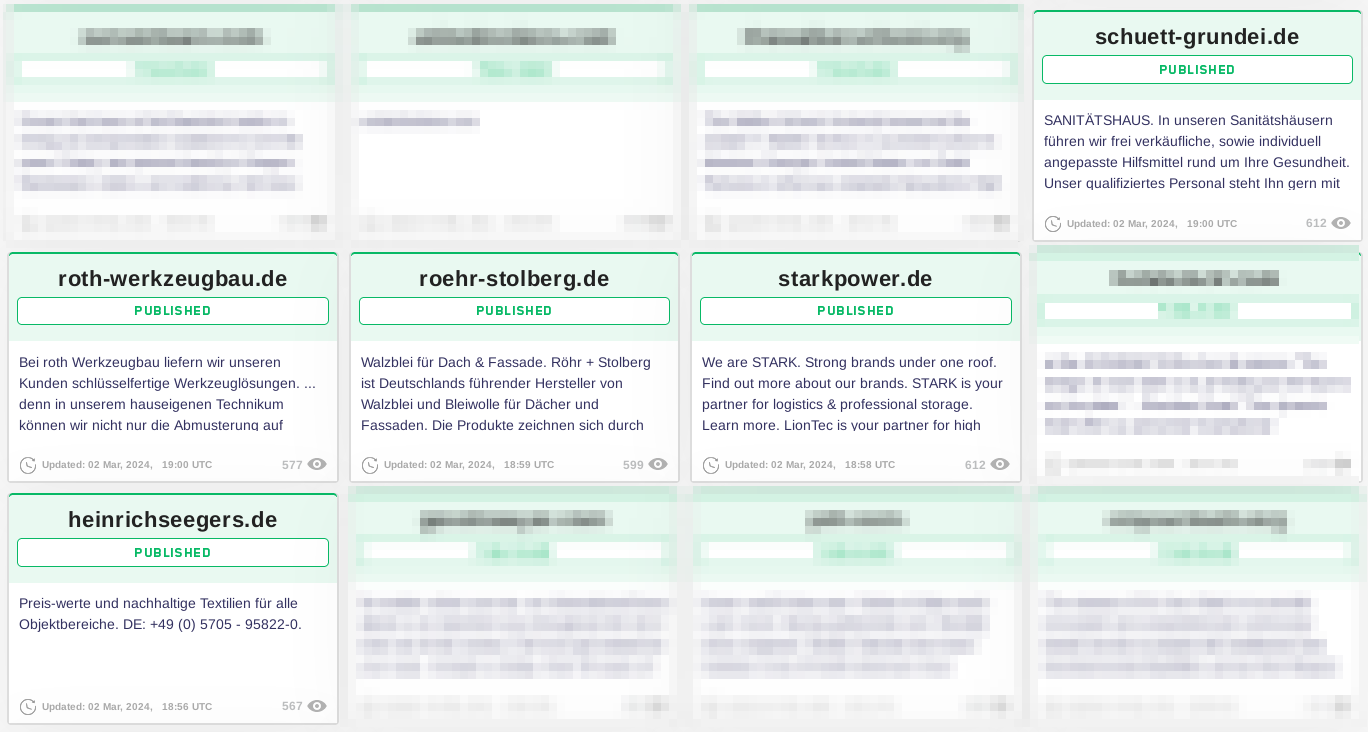

Am Sonntag zuckte dann die wiedergekehrte LockBit Gang etwas nach und listete mit der Esser printSolutions GmbH aus Bretten, der Schütt & Grundei Sanitätshaus und Orthopädietechnik GmbH aus Lübeck, Röhr + Stolberg GmbH aus Krefeld, Heinrich Seegers Objekttextilien GmbH aus Petershagen und der STARK Power GmbH aus Freigericht fünf alte Opfer auf den neu erstellen Leakseiten.

Die Unternehmen waren bereits 2023 von der Ransomware betroffen. So hatte beispielsweise Röhr + Stollberg im letzten Jahr noch eine Meldung auf seiner Homepage zu dem Cybervorfall und im November seinen Betrieb wieder voll hergestellt (siehe Archiv).

LockBit versucht hier wohl nur Aufmerksamkeit zu erzeugen.

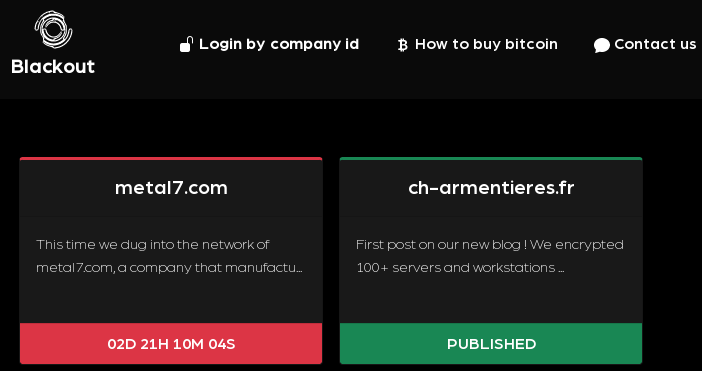

Blackout Ransomware

Auch diese Woche hat eine neue Ransomware Gang die Öffentlichkeit im Darknet gesucht. Blackout nennt sich die Truppe, welche bereits zwei Opfer aus Frankreich und Kanada auf ihrer Leakseite listet.

Offensichtlich haben die Leute wenig Skrupel, denn unter den Opfern ist ein Krankenhaus. Ekelhaft.

Die Ransomware soll seit September 2023 aktiv sein und auf dem geleakten Builder von LockBit basieren.

Mogilevich Scam

Die neue Gruppe Mogilevich scheint das große Rad drehen zu wollen. Zunächst wurde Epic Games auf der Leakseite gelistet, nun folgten Shein, Kick und DJI. Keiner der Unternehmen hat bisher einen Ransomware-Angriff bestätigt.

Die Seite sah für mich von Anfang an stark nach Fake und Aufmerksamkeitssuche aus.

Praktischerweise hat die Gruppe dies Ende der Woche selbst bestätigt und zugegeben, das sie schlicht und einfach Betrüger sind:

Hi here it's the Mogilevich group,

unfortunately this link led you to an important announcement of our business instead of evidence of a breached database.

You may be wondering why all this, and now I'm going to explain everything you need.

In reality, we are not a Ransomware as a Service, but professional fraudsters.

None of the databases listed in our blog were as true as you might have discovered recently.

We took advantage of big names to gain visibility as quickly as possible, but not to fame and receive approval,

but to build meticulously our new trafficking of victims to scam.

DDoS News

Anonymous Sudan nutzte seine, letzte Woche ins Leben gerufene, ultimative DDoS-for-Hire-Revolution InfraShutdown fleißig und hat israelische Universitäten ab 28.2.24 angegriffen.

Zuvor (26.2.24) wurde bereits in Ägypten der Provider Orange lahmgelegt.

Ancient Dragon und Anonymous Europe sind dagegen seit dieser Woche nicht mehr erreichbar, zumindest sind ihre bisherigen Kanäle Vergangenheit.

Wieder da scheint Phoenix, die prorussische Gruppe lebt im letzten Jahr ein on/off Dasein. In der vergangenen Woche war Phoenix wieder aktiv und griff die Webseite von Alaska Airlines an. Am 1.3.24 folgte der Bremer Flughafen.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Lazarus - Windows Kernel BYOVD

Die staatlichen Hacker Lazarus haben mit Bring Your Own Vulnerable Driver (BYOVD) den Windows AppLocker Treiber (appid.sys) ausgehebelt. Hilfestellung gab ihnen wohl CVE-2024-21338.

Die Schwachstelle soll seit Windows 10, Version 1703 (RS2/15063) existieren, damals wurde der 0x22A018 IOCTL (kurz für Input/Output Control) Handler erstmals implementiert.

Avast hat die Details dazu aufgearbeitet und berichtet, dass die Methode in einer aktualisierten Version des FudModule Rootkit vorhanden ist. Frühere Varianten verwendeten für BYOVD einen Dell Treiber.

Merlin - Post-Exploitation Framework

Merlin ist ein plattformübergreifender HTTP/2 Command & Control Server und Agent, der in Golang geschrieben wurde. Der Zauberer stammt aus dem Jahr 2019, erfreut sich allerdings großer Beliebtheit und wird stetig weiterentwickelt.

Merlin läuft auf Windows, Linux und macOS, beherrscht HTTP/2 und HTTP/3.

Bedienen lässt sich der C2 Server über die Kommandozeile. Befehle wie sessions oder interact <session name> erlauben dir mit deinen Agenten zu interagieren und diverse Module auszuführen.

Das Red Team Tool wurde im letzten Jahr laut CERT Ukraine für Angriffe auf staatliche Organisationen verwendet. Kali Linux bringt für Interessierte ein Paket zu Testinstallation mit.

Atomic Stealer für macOS - neue Variante

Im Mai 2023 hatte ich dir AMOS (Atomic) Stealer für macOS vorgestellt. Bitdefender hat eine neue Variante ausgemacht. Die neue Variante nutzt ein Python Script, um an heiße Informationen zu kommen. Gezielt sucht es nach Browserdaten wie Passwörtern, Cookies und Logins, hat aber auch Wallets im Visier, um Daten zu Kryptokonten abzugreifen.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

HackShield - Cybersecurity für Kinder

Heute soll es mal um die kleinen Hacker gehen. Genauer gesagt um HackShield, einer Initiative aus den Niederlanden, die Kinder durch Gamification und Storytelling für die Gefahren im Internet sensibilisiert.

Das Spiel, welches seit Ende 2023 in Deutschland gestartet ist, ist für Kinder zwischen 8 und 12 Jahren geeignet und fördert deren Cyberresilienz. Spielbar ist es auf dem Rechner oder via App.

Das erste Level kannst du ohne Account antestet, danach geht es nur mit Zugang weiter, dafür erwarten dich dann Quests für die ganze Familie.

Also fang dir keine Bugs ein, die sind auf Dauer nicht gesund.

HTB - Certified Web Exploitation Expert

Für die Erwachsenen ist diese Woche natürlich ebenfalls etwas dabei. So hat Hack the Box, eine Cybersecurity Lernplattform, eine neue Zertifizierung eingeführt. Du kannst von Zertifikaten halten, was du willst, aber die Schulungsplattform hat einen guten Ruf und das neue HTB CWEE bietet sicherlich eine vielversprechende Möglichkeit Profiwissen in diesem Bereich zu erlangen. Für das Zertifikat musst du den Senior Web Penetration Tester Job Role Path abschließen, sicherlich kein Zuckerschlecken.

Das britische Unternehmen hat im letzten Jahr erst 55 Millionen US-Dollar in einer Serie B Finanzierungsrunde eingesammelt. Die Plattform hat mit Penetration Testing Specialist (HTB CPTS), Bug Bounty Hunter (HTB CBBH) oder Defensive Security Analyst (HTB CDSA) weitere Zertifizierungen im Angebot.

Was ist die NIS 2 Richtlinie?

Kinder und Erwachsene wurden weiter oben bereits versorgt, fehlt noch die Industrie 🏭

Die NIS2 Richtlinie (Network and Information Security Directive) ist eine neue EU Richtlinie, die strengere Cybersicherheitstandards in Unternehmen vorschreibt. Sie ist bereits am 16.01.2023 in Kraft getreten und muss bis Oktober 2024 in Deutschland umgesetzt werden.

Von der neuen Verordnung sollen laut Wikipedia ca. 30 000 Institutionen und Unternehmen betroffen sein. Die bisher geltende NIS1 Richtlinie wird dadurch verschärft und ausgeweitet. So müssen in Zukunft unter anderem auch die Sektoren Trinkwasser, Abwasser, Forschung, Chemie oder Weltraum Maßnahmen zur Cybersicherheit umsetzen. Insgesamt umfasst die Richtlinie 18 wesentliche und wichtige Sektoren und unterscheidet zusätzlich zwischen Unternehmensgrößen (mittlere oder große Einrichtung).

Nicht dabei sind Kommunen und Landkreise. Wäre auch zu schön gewesen, wenn genau diese, gern von Cybervorfällen betroffenen Bereiche, was für ihren Selbstschutz tun müssten.

Alle anderen Betroffenen müssen sich registrieren, Maßnahmen umsetzen und sind zur Meldung von Sicherheitsvorfällen verpflichtet.

Um die Anforderungen zu erfüllen, sollte ein Informationssicherheitsmanagementsystem (ISMS) und ein Business Continuity Management (BCM) und mehr umgesetzt werden. ISO-27001 wird hier eine gute Hilfestellung sein. Mitarbeiterschulungen und Cyberresilienz (das Buzzword wäre wohl Cybersecurity Hygiene) sind ebenfalls gefordert.

Genug gecybert ... Auf einige Unternehmen oder Einrichtungen wird hier zusätzliche Arbeit zukommen, dennoch wird NIS2 zur besseren Cybersicherheit beitragen und das ist bitter nötig.

Die gesamte NIS-2 Richtlinie findest du hier. OpenKRITIS bietet dir viele weitere wichtige Informationen dazu.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Kali Linux 2024.1

Wie inzwischen gewohnt, ist eine neue Kali Version veröffentlicht worden. Neben neuen Download Mirrors und einem überarbeiteten Theme gibt es auf technischer Seite vier neue Tools. Darunter blue-hydra, snort, readpe und opentaxii. TAXII hatte ich dir bereits in ES#47 vorgestellt.

bpftop - eBPF Performance messen

Auch eBPF hatte ich dir bereits in ES#13 gezeigt. Netflix hat dazu nun ein Monitor Tool veröffentlicht. Sehr cool. Du kannst damit deine eBPF Programme live überwachen.

bpftop zeigt die durchschnittliche Laufzeit, die Ereignisse pro Sekunde und den geschätzten Gesamt-CPU-Anteil für jedes Programm an.

Canary Token Scanner

Letzter Verweis auf alte Ausgaben für diese Woche, versprochen. Dieses Mal ES#19 und Canary Tokens. Der passende Scanner dazu macht nichts anderes, als die Kanarienvögel in Microsoft Office Dokumenten, Acrobat Reader PDFs und Zip Dateien aufzuspüren.

Im Prinzip is der Canary Token Scanner ein Script was im Dokument nach URLs sucht, nicht mehr, nicht weniger.

Kurz vor Schluss

In die Endladung hätten diese Woche sicherlich gut die 15.000 AGB USB-Sticks der Sparkasse Bremen gepasst (heise), aber da fehlen mir weitestgehend die Worte.

Auch die teuerste DDoS Attacke mit 100 000 Dollar war in der engeren Auswahl, diese wurde aber bereits bei allesnurgecloud abgehandelt. Letztlich wäre noch eine Meldung über diese DDoS Killer Zahnbürsten drin gewesen, die nun für Doom missbraucht werden, aber wo läuft denn Doom bitte nicht? 🐧

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.