exploding security #60 - Ransomware und DDoS Q1 2024 - Donex Ransomware - Alphv offline - Covid Botnet - Cybercrime Diaries - ISO 27001 2022 - Domain Digger - GitLab Secrets - Binary Ninja

Als Schwabenalter werden Lebensjahre jenseits der 40 da unten im Süden bei diesen komisch sprechenden Menschen bezeichnet. Nun wird explodingsecurity nicht in schwäbisch verfasst und ist auch nicht 40 geworden, aber dennoch gibt es diese Woche bereits die 60zigste Ausgabe dieses Newsletters. 🥳

Zum Mini-Jubiläum habe ich dir die Ransomware Übersicht Q1 2024 freigeschaltet sowie eine DDoS Übersicht Q1 2024

Für die vielen Fachausdrücke wurde eine kleine Cybersecurity Akronym Sammlung eingeführt.

Los geht’s

Reports, Statistiken und andere Zahlenwerke

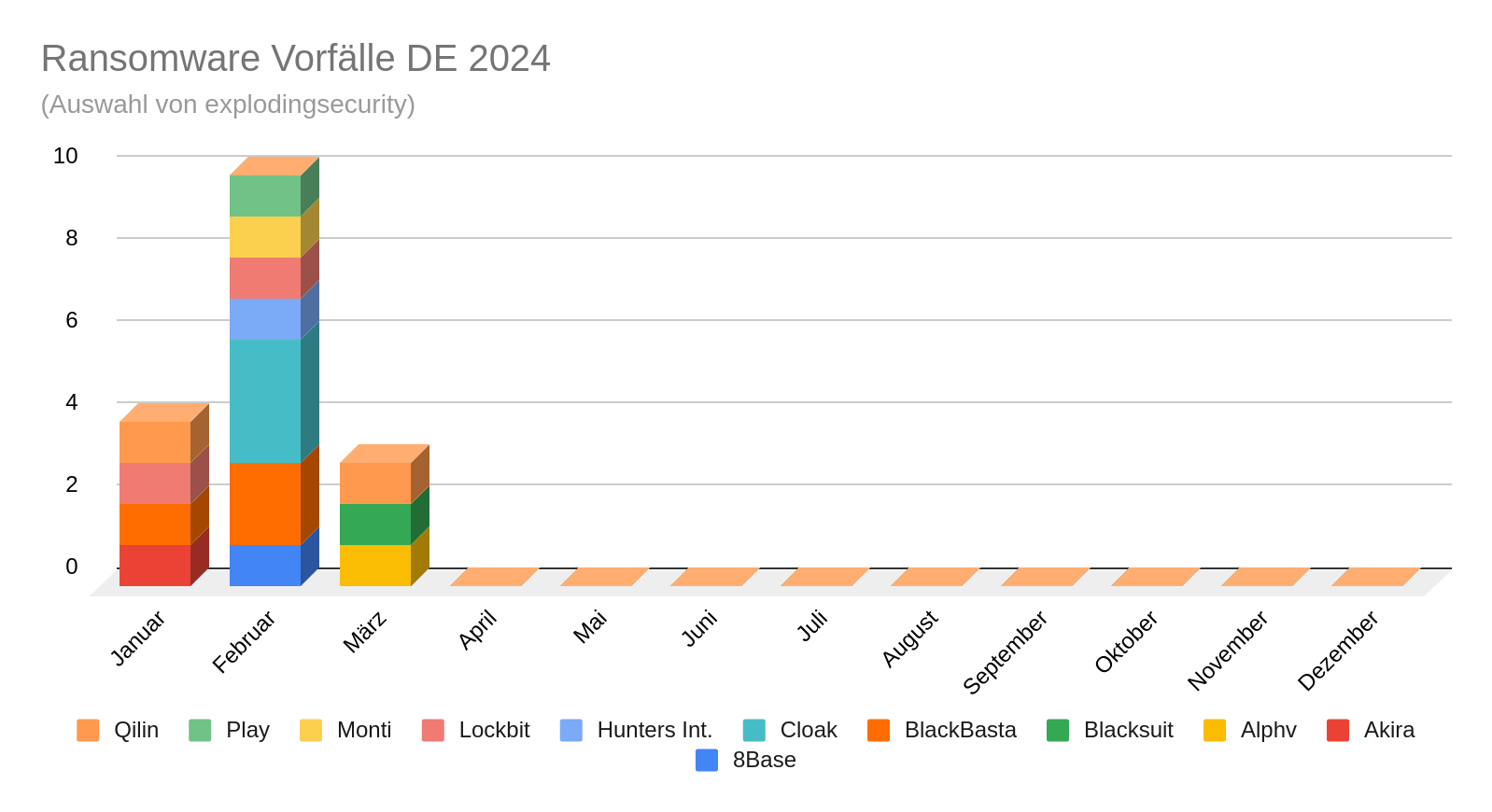

Deutsche Ransomware Opfer Q1 2024

Wie bereits im Intro erwähnt, habe ich die Ransomware Zahlen für das laufende Jahr visualisiert und gewissermaßen Q1 2024 vorgezogen.

Der Januar war in Bezug auf Ransomware wie gewohnt etwas ruhiger, wobei der Februar mit zehn Opfern, bereits etwas angezogen hat.

Der März war geprägt von Behördenmaßnahmen gegen Lockbit und Alphv und könnte etwas weniger Opfer hervorbringen. Abwarten bis Monatsende, würde ich sagen.

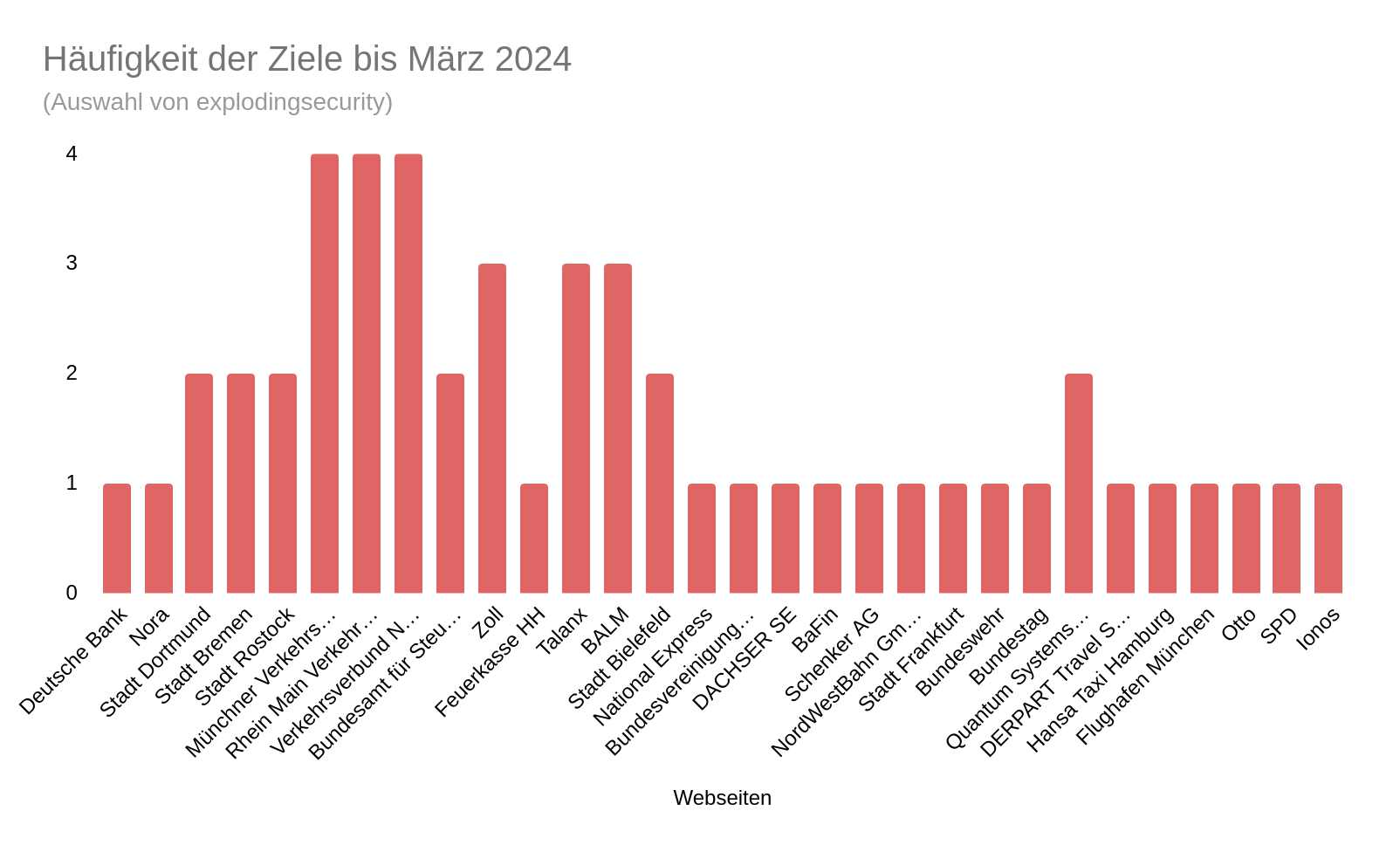

Deutsche DDoS Opfer Q1 2024

Auch die mir bekannten DDoS Opfer für Q1 2024 konnten bereits ausgewertet werden. Mit knapp 90 % ist NoName057(16) mit Abstand die aktivste und auch öffentlichste DDoS Truppe.

Der Verkehrssektor wurde im ersten Quartal am häufigsten getroffen, so gingen die Münchner Verkehrsbetriebe, sowie Rhein Main und Nürnberg in ganzen vier Wellen baden. Ebenfalls beliebt waren Zoll oder das BaLM.

Es handelt sich hier nur um die erfolgreichen Angriffe, die Zahl der Ziele ist weitaus höher, allerdings haben viele Webseitenbetreiber erfolgreich Abwehrmaßnahmen umgesetzt.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Die Hawita Gruppe, ein weltweit tätiges Familienunternehmen, ist diese Woche Opfer der Gruppe Qilin geworden

Akira hat im Alpenland Österreich Steiner verschlüsselt, einen Möbelhersteller. Um welchen Steiner es sich genau handelt, ist momentan noch unbekannt.

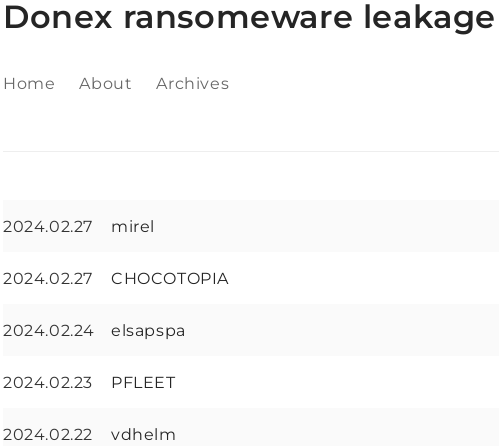

Donex Ransomware

Mal wieder eine neue Ransomware Gruppe, die mit ersten Opfern die Öffentlichkeit sucht.

Mit Italien, den Niederlanden, Tschechien und Belgien wurden größtenteils europäische Opfer der Donex Gang zum Start gelistet.

Alphv - Blackcat offline

Geschichten, die das Ransomware-Gangleben so schreibt. Erinnerst du dich noch an den Dezember 2023? Damals wurde die Alphv Leakseite von den Behörden offline genommen. Danach entwickelte sich ein Katz und Maus Spiel zwischen den Behörden und der Ransomware-as-a-service (RaaS) Gang. Mehr kannst du in ES#49 nachlesen.

Nun also das nächste und vorerst letzte Kapitel des True Crime Dramas. Alphv ist wieder offline, dieses Mal aus freien Stücken.

Am 3.3.24 meldeten Alphv Affiliates, dass sie um ca. 22 Millionen Dollar (350 BTC) betrogen wurden. Das Geld soll von Change Healthcare stammen, welche diese Summe als Lösegeld gezahlt haben sollen. Das Lösegeld wurde nicht an die Affiliates ausgezahlt, sondern von Alphv komplett einbehalten.

Alphv meldete kurz darauf via Tox Messenger „Everything is off, we decide“. Am 4.3.24 wurde wiederum der Ransomware Sourcecode für 5 Millionen Dollar online angeboten und eine „Seized“ Seite geschaltet.

Diese Seite scheint allerdings Fake zu sein, es gibt dazu auch keine offizielle Meldung, sie sieht genauso aus wie damals im Dezember 2023.

Alphv hat einen sogenannten Exit Scam hingelegt, die Infrastrukur heruntergefahen, seine Partner hintergangen und sich bis auf Weiteres verdrückt. Die Verbraucherzentrale Hessen wird es freuen, denn diese wurden erst letzte Woche als Opfer gelistet. Die Gruppe selbst hat also kalte Füße bekommen und wohl genug Opfer um ihr Geld gebracht. Ein weiterer großer Player im Ransomware-Game ist somit erst einmal weg. Gut so.

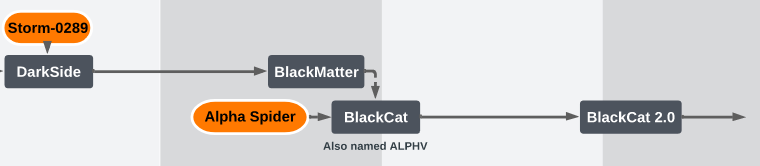

Bleibt zu hoffen, dass es auch so bleibt, denn Alphv/Blackcat startete als DarkSide im Jahr 2020 und benannte sich dann in BlackMatter im Jahr 2021 um. Seit Anfang 2022 waren sie unter dem bekannten Namen Alphv unterwegs.

DDoS News

Vergangene Woche wurden bereits die Telegram Kanäle von Anonymous Europe und Ancient Dragon offline genommen. Diese Woche scheint der Frühjahrsputz weiterzugehen. So sind die prorussischen Gruppen Killnet 2.0, Anonymous Russia und 62IX GROUP momentan auf ihren Telegram Kanälen nicht mehr zu erreichen.

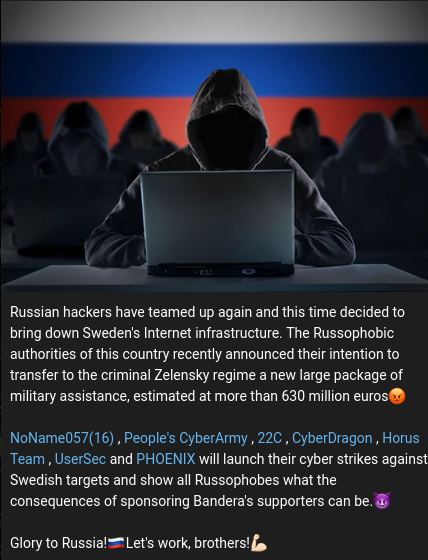

An anderer Stelle gehen die Angriffe weiter, so hat das Kollektiv rund um NoName Schweden als neues Cyberziel auserkoren. Phoenix legte gleich zu Beginn mit dem Finanzsektor los. So zeigten am 5.3.24 die Seiten von Nordnet.se, diarium.pts.se und ikanobank.se nur noch einen Fehler.

Die Cyberarmy of Russia legte mit forsakringskassan.se, www.fi.se, kronofogden.se, jobb.forsvarsmakten.se und press.systembolaget.se nach.

Ende der Woche schwenkte NoName nach Polen, um die Bauernproteste zu unterstützen. Zuvor wurden diverse Webseiten des Transportwesens unter Beschuss genommen, unter anderem www.eurotoll.eu.

Facebook, Instagram und Co Down hieß es am 5.3.24 in vielen Medien. Das Skynet, welches von Anonymous Sudan verwendet wird, behauptet unter anderem dahinterzustecken. Ob das der Wahrheit entspricht, steht aktuell nicht fest.

DPM Net hat ebenfalls wieder zugeschlagen. Bereits am 1.3.24 hieß das Ziel SPD.

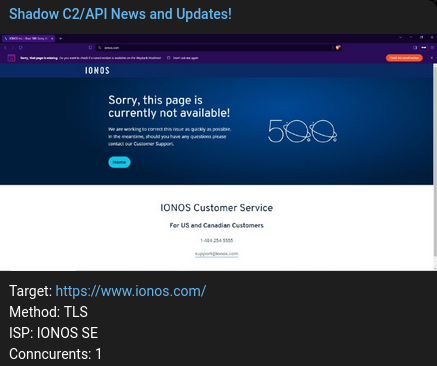

Shadow C2 probierte sich ebenfalls weiter aus und landete am 2.324 bei Ionos.com.

Nightmare, vermutlich altbekannte Leute unter neuem Namen, sind seit 9.3.24 aktiv. Zum Einstand stellt die prorussische Gruppe ca. 800 MB an NATO Dokumenten zur Verfügung. Ich habe diese angeblichen Dokumente bisher nicht geprüft.

Hacker News

Das Schweizer Bundesamt für Cybersicherheit (BACS) berichtet über den Angriff der Play Ransomware Mitte 2023 auf den Dienstleister Xplain.

Im Leak befanden sich klassifizierte Informationen sowie besonders schützenswerte Personendaten aus der Bundesverwaltung und das nicht zu wenig. So handelte es sich bei rund der Hälfte (ca. 5000 Objekte) um sensitive Informationen. Dokumente mit der Einstufung intern waren ebenfalls darunter (85), auch vertrauliche Unterlagen (37) gelangten ins Darknet. Geheimdokumente waren nicht darunter.

Der vollständige Bericht enthält weitere Informationen. Ein Lob an dieser Stelle für die Transparenz.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Covid Botnet

Seit 5.2.24 ist das Covid Botnet auf Telegram aktiv. Es bezeichnet sich als echtes Botnet und nutzt nach eigenen Angaben SSH und IoT Bots.

Covid Botnet - this is not С2, We are not Lunar and Krypton, we are a real botnet

Zu den eigenen Regeln gehört es, keine Regierungsseiten und IPs anzugreifen. Logs sollen nach 6 Stunden gelöscht werden.

Preistechnisch sind folgende Dienste im Angebot:

- Free - 1 Attacke, Test plan

- Basic - 7 Tage, 2 concs, 400 Sek - 12 $

- Pro - 30 Tage, 4 concs, 1200 Sek - 45 $

- Lifetime - 10 concs, 18600 Sek - 200 $

- [VIP] Basic - 30 Tage, 2 concs, 400 Sek - 45 $

- [VIP] Pro - 30 Tage, 4 concs, 1200 Sek - 75 $

- [VIP] Lifetime - 10 concs, 18600 Sek - 320 $

Obwohl der Kanal bereits im Februar geschaltet wurde, startete Covid erst am 1.3.24 richtig durch. Inzwischen macht die Phoenix Gruppe dafür Werbung, Phoenix hatte letzte Woche den Flughafen Bremen angegriffen.

Bisher wurden, insbesondere am 3.3.24, Seiten wie api.nasa.gov, gov.uz, www.amazon.co.uk oder www.amazon.co.jp angegriffen, laut eigenen Angaben.

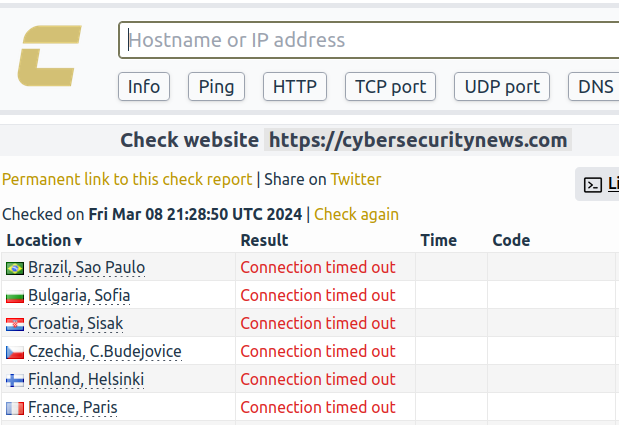

Artikel über ihre Aktivitäten mögen die Jungs und Mädels auch nicht, so hatte cybersecuritynews(.)com darüber berichtet und wurde danach direkt angegriffen. Bibber bibber.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Deepdive Ransomwaregruppen 2023

S2W hat seinen Halbjahresbericht zu Ransomware Gruppen im Jahr 2023 veröffentlicht. Wenn du ca. eine halbe Stunde Zeit hast, kannst du dich durch viel Analysen und Trends lesen.

Willst du weitere Statistiken erkunden, dann lege ich dir den zweiten Teil ebenfalls ans Herz.

Cybercrime Diaries - Deep Dive in russischsprachige Hacker Foren

Cybercrime Diaries stellt eine Artikelserie über russischsprachige Hackerforen zur Verfügung, die es in sich hat. Es handelt sich um eine Analyse des gesamten Ökosystems und nicht nur um eine oberflächliche Betrachtung. Oleg, ein französischer CTI, hat sich hier richtig viel Mühe gegeben und Artikel mit einer aktuellen Gesamtlänge von über einer Stunde Lesezeit zusammengeschrieben. Nimm dir diese, lohnt sich.

ISO 27001 2022 - Neufassung

Eine bekannte internationale Standardzertifizierung für Unternehmen ist ISO 27001. Sie existiert bereits seit 2005 (ISO/IEC 27001:2005) und kommt in vielen IT-Unternehmen zum Einsatz. Das BSI stellt dazu reichlich Informationen zur Verfügung, darum möchte ich hier nicht tiefer darauf eingehen.

Die aktuelle Fassung ist ISO/IEC 27001:2022. Ab dem 1. Mai 2024 werden Erstzertifizierung und Re-Zertifizierung nur noch nach ISO/IEC 27001:2022, nicht mehr nach der alten ISO/IEC 27001:2013 durchgeführt.

Es gibt eine Übergangsfrist bis Oktober 2025.

ISO 27001 2013 vs. ISO 27001 2022

Mit der neuen Variante kommen ein paar Anpassungen auf dich zu. Die offensichtlichste Änderung der neuen Version ist der Name, natürlich hat der Begriff Cyber hier Einzug gehalten:

DIN EN ISO/IEC 27001:2022, Informationssicherheit, Cybersicherheit und Datenschutz – Informationssicherheitsmanagementsysteme – Anforderungen.

Weiter wurden die im Anhang A aufgeführten Maßnahmen von über 100 auf 93 reduziert und neu gegliedert:

- Organisational Controls (37 Maßnahmen)

- People Controls (8 Maßnahmen)

- Physical Controls (14 Maßnahmen)

- Technological Controls (34 Maßnahmen)

Trotz der Reduzierung sind elf neue Maßnahmen hinzugekommen:

- 5.7 Threat Intelligence

- 5.23 Information Security for Use of Cloud Services

- 5.30 ICT readiness for business continuity

- 7.4 Physical security Monitoring

- 8.9 Configuration management

- 8.10 Information Deletion

- 8.11 Data masking

- 8.12 Data leakage prevention

- 8.16 Monitoring Activities

- 8.23 Web Filtering

- 8.28 Secure coding

Eine ausführliche Beschreibung der neuen Maßnahmen findest du hier. Happy Zertifizierung.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Domain Digger - Domainanalyse

Domainanalyse auf Nextlevel Niveau will Domain Digger sein. Das Tool auf Basis von React und Next.js ist modern und bietet, mit einer Domainanalyse für DNS, Whois, Zertifikate und Subdomains, viele praktische Domaininformationen an zentraler Stelle.

DNSmap und Dark Modus sorgen zusätzlich für eine moderne Visualisierung, auch die Hinweise auf Tastaturbefehle und die Möglichkeit der Zwischenablage gefallen mir ausgezeichnet. Felix Wotschofsky stellt Domain Digger auf Github für alle zur Verfügung. Happy Analyzing!

GitLab Secrets - Geheimnisse aufdecken

In Repositorys schleichen sich gerne ungewollt Geheimnisse ein, das weißt du als regelmäßiger ES Leser sicher zu Genüge. Ich hatte dazu schon einige Tools vorgestellt, mal für GitHub, mal für AWS, nun eines für GitLab.

Der GitLab Scanner basiert auf dem Github Scanner und der Autor stellt zum Testen ein eigenes Repository bereit. Happy Scanning!

Binary Ninja

Binary Ninja wurde in Version 4 veröffentlicht, Grund genug den Binary Kämpfer hier zu erwähnen.

Binary Ninja ist ein interaktiver Decompiler, Disassembler, Debugger und eine Binäranalyse-Plattform, die Reverse Engineering Freunde bei ihrer Arbeit unterstützt.

Mit Version 4 wurde eine freie Variante eingeführt, welche es dir erlaubt das Tool privat zu nutzen oder zu testen, yeah. Happy Disassembling!

Kurz vor Schluss

„Das Schlimmste ist, wenn das Bier alle ist“, haben einmal ein paar Philosophen aus Wattenscheid gesungen.

Bei Duvel Mortgaat in Belgien ist der Biervorrat jedoch gesichert. Der Bierbrauer wurde Opfer der Stormous Ransomware und für eine kurze Zeit hielt die Welt den Atem an. Auf Reddit wurde bereits der nationale Notstand ausgerufen ...

Kurze Zeit später muss der Allmächtige ein Einsehen gehabt haben, der Standort Puurs-Sint-Amands konnte seine Produktion wieder aufnehmen. Halleluja 🍺

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.