exploding security #61 - Awesome Lists - K8s LAN Party - Cloudflare URL Scanner - Nuclei - NerbianRAT - Black Suite Ransomware - DDoS Angriffe - Bunny Loader - BlueSpy

Grün so grün. Zum St. Patricks Day steht die Farbe Grün im Vordergrund, genauso wie das Kleeblatt, was übrigens auf die Dreifaltigkeit, Gottvater, Sohn und Heiliger Geist zurückgeht. Im Netz gibt es ebenfalls ein irisches Grün (#009A44 genauer gesagt RGB: 0,154,68).

Auch der Künstler Andy Warhol darf hier nicht unerwähnt bleiben, er soll ausschließlich grüne Unterhosen getragen haben.

exploding security #61 kannst du, egal in welcher Hose, genießen. Viel Spaß dabei!💚

Reports, Statistiken und andere Zahlenwerke

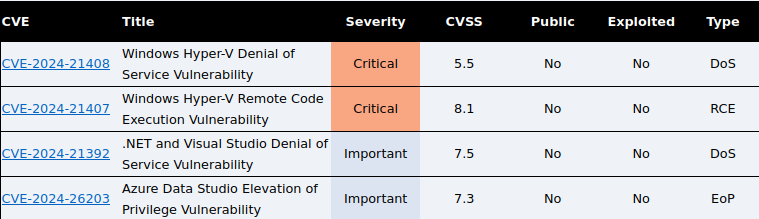

Microsoft und Adobe hatten ihren Updatedienstag. Grund genug für die Zero Day Initiative, sich die gestopften Lücken etwas genauer anzuschauen. Glücklicherweise vielen die Lücken nicht so schwerwiegend aus wie im letzten Monat, so werden nur zwei davon (CVE-2024-21408 und CVE-2024-21407) als kritisch eingestuft.

F5 hat sein Bad Bots Review 2024 veröffentlicht. Der 15min Bericht bietet dir einen guten Überblick über die Botaktivitäten 2023.

Das Gesundheitswesen war im vergangenen Jahr durchgängig im Botfokus, gefolgt vom Hotel- und Gaststättengewerbe. Im mobilen Sektor führten Unterhaltung und Fluggesellschaften das Ranking an.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Wie immer, wenn ich eine Prognose abgebe, ala es könnte etwas ruhiger zugehen, ist meist mehr los als gedacht. So auch diese Woche, vielleicht sollte ich noch Aktientipps abgeben 😸

Ganze sieben neue Ransomware-Opfer gab es in der vergangenen Woche.

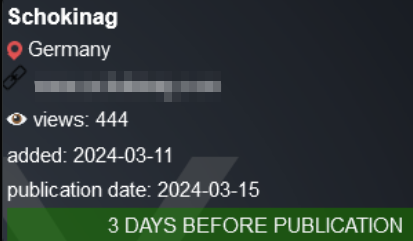

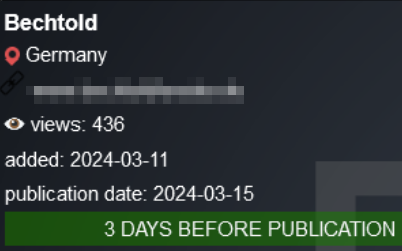

Play listete am 11.3.24 den Fensterbauer Bechtold GmbH & Co. KG und die SCHOKINAG-Schokolade-Industrie GmbH aus Mannheim.

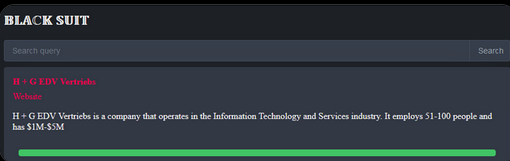

Black Suit nistete sich laut Leakpage bereits am 9.3.24 (logischerweise wohl viel früher) bei der Hansen & Gieraths EDV Vertriebsgesellschaft mbH ein. H&G hat inzwischen eine statische Notfallwebseite geschaltet und untersucht den Fall. Der Dienstleister mit 30 Jahren Erfahrung bietet unter anderem IT-Security an und ist auf Managed IT, Microsoft, Virtualisierung, Netzwerk, VMware, Server und Storage spezialisiert.

Das inzwischen verfügbare ZIP Archiv hat 342 GB. Holy Shit, das ist nicht wenig, was da abgezogen wurde.

Black Suit steht übrigens auf ESXi und versteht sich auf Windows und Linux, doch dazu später mehr.

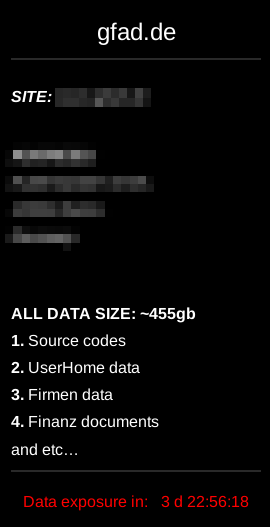

Black Basta machte da weiter, wo Black Suit aufgehört hat und listete mit der GFAD Aktiengesellschaft aus Berlin einen weiteren IT-Dienstleister. Hier wurden über 450 GB an Daten entwendet.

Gfad bietet laut eigenen Aussagen ein breites Spektrum an klassischen IT- und Cloud-Lösungen an. Sie installieren und betreuen komplette IT-Infrastrukturen und entwickeln maßgeschneiderte IT-Managementsysteme. Zusätzlich sind sie beratend in der IT-Sicherheit tätig.

Ja, gut, da hätten sie wohl besser mehr intern beraten, denn es wirkt schon fast ironisch, wenn auf itservice.gfad.de Folgendes bei den Cyber-Security Awareness Trainings zu lesen ist:

Gfad betreibt übrigens ein eigenes Rechenzentrum, es bleibt also mehr als spannend, was der Black Basta Angriff für einen Rattenschwanz nach sich ziehen wird.

LockBit lieferte mit der Teupe & Söhne Gerüstbau GmbH ebenfalls ein neues Opfer in der vergangenen Woche.

Snatch listete die Dörr Group GmbH, diese wurde bereits 2023 von ALPHV heimgesucht und ist somit schon zweimal Opfer von Ransomware geworden oder es handelt sich um Altdaten.

Nicht nur der Snatch/Alphv Doppelleak innerhalb von wenigen Monaten wirkt momentan komisch. Weitere Gruppen listen Opfer mehrfach innerhalb weniger Tage, so auch die Brauerei Duvel von letzter Woche. Gelistet von Stormous am 7.3.24 und von Black Basta am 12.3.24.

Letzte Ransomware Meldung für diese Woche, versprochen. Lockbit listete ebenfalls die Bergmeister GmbH, anders als der Name vielleicht vermuten lässt, handelt es sich hier um eine italienische Firma, also glaubt nicht alles, was ihr auf Twitter so lest.

Rabbit Hole

Mit Rabbit Hole wurde mal wieder eine neue Leakseite einer bisher untätigen Ransomware Gang entdeckt, bleibt zu hoffen, dass dies so bleibt

DDoS News

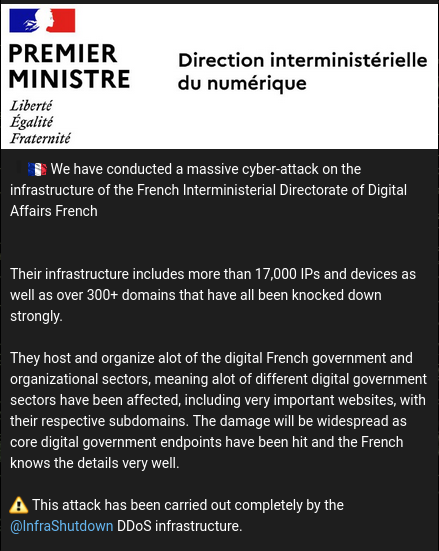

Paris has fallen oder so ähnlich hieß es am 11.3.24. Anonymous Sudan hatte nach eigenen Angaben nicht weniger als 17000 IPs und über 300 Domains attackiert, was das eine oder andere Problem bei den französischen Nachbarn herbeiführte. So waren unter anderem das Kultur und das Gesundheitsministerium davon betroffen. Die Gruppe veröffentlichte dazu eine ganze Liste an Domains.

Leicht haben es die Nachbarn gerade nicht, denn mit einem Hack der französischen Arbeitsagentur sind zusätzlich ca. 43 Millionen Personendaten abgeflossen.

Gegen Ende der Woche versuchte sich die Gruppe am Justizministerium der Vereinigten Staaten, Schäden sind hier keine bekannt.

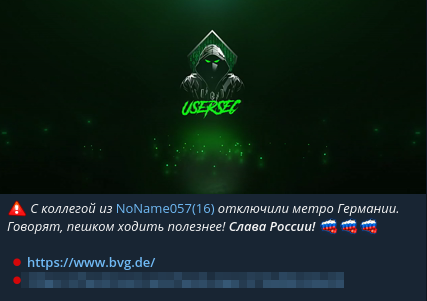

UserSec, die wiedererwachte prorussische Gruppe, versuchte sich direkt wortwörtlich als Trittbrettfahrer und drohte am 11.3.24 mit einer vergleichbaren Angriffswelle auf deutsche Infrastruktur. Am Ende mussten nur die Berliner Verkehrsbetriebe (BVG) dran glauben.

ShadowC2 behauptet weiterhin, diverse Webseiten lahmgelegt zu haben. So soll am 12.3.24 ein Angriff auf tarifbestellen.t-online.de stattgefunden haben, auch der Krypto-Portfolio-Tracker cointracking.info ist unter die Räder gekommen.

Krypton versuchte sich am 15.3.24 an Hetzner.com. Der Hoster hatten die Tage aber mit eigenen Problemen zu kämpfen und bestätigte Router Probleme auf seiner Serviceseite.

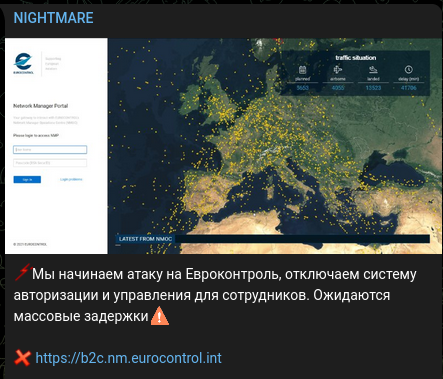

Nightmare, die letzte Woche gegründete prorussische Gruppe aus vermutlich alten Bekannten, hat am 16.3.24 die Europäische Organisation zur Sicherung der Luftfahrt (Eurocontrol) und die Air Traffic Control Association mit DDoS belegt.

Hacker News

SiegedSec haben sich mit einem Hack der Billigfluglinie AirAsia nach einem Monat Pause zurückgemeldet.

we've successfully gained access to 2.2GB of source code and files from the largest low-cost carrier in asia, AirAsia. these files contain hardcoded credentials, fun sourcey codez, and mor

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

JetBrains vs. Rapid7

JetBrains hatte die letzten Tage schwer mit einer TeamCity Remote Code Execution Lücke zu kämpfen. Rapid7 hat am 4.3.24 über die zwei Lücken CVE-2024-27198 und CVE-2024-27199 berichtet, aber auch einen Proof of Concept veröffentlicht, was JetBrains gar nicht lustig fand, wie sie in einem neuen Artikel deutlich hervorheben.

Selbst ein zeitlicher Ablauf der Geschehnisse zwischen 19. Februar und 4. März wurde von JetBrains ins Netz gestellt. Daniel Gallo, TeamCity Solutions Engineer scheint hier verständlicherweise die Hutschnur geplatzt.

Denn seit der Veröffentlichung des Rapid7 Artikels konnte gewissermaßen jeder diese neue Lücke sofort ausnutzen. Selbst Ransomware Gruppe wie BianLian sollen die Schwachstellen laut einem Bericht von Guidepoint Security bereits verwenden.

Bunny Loader 3.1

Der Schadstoffhase Bunny Loader wurde erst in ES#57 erwähnt, da damals Version 3.0 veröffentlicht wurde. Diese Woche habe ich den Stealer bereits wieder im Newsletter. Zum einen wurde Version 3.1 released und zusätzlich hat Unit42 von Palo Alto einen ausführlichen Bericht dazu veröffentlicht.

Neben der Entstehungsgeschichte findest du dort eine Sampleanalyse oder die neue C2 URL Struktur. Schlussendlich erhältst du neben YARA Regeln, eine File und URL Liste, um deine Infrastruktur besser zu schützen.

Ein sehr interessantes Detail der Malware as a Service sind die verwendeten UserAgents. Diese faken anders als früher nun große Virenhersteller: Avast, ESET NOD32, ESET SECURITY, Windows Defender, AVG, McAffee und Google Chrome.

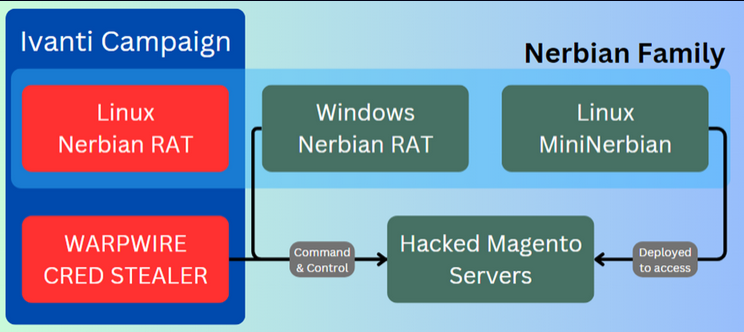

NerbianRAT

NerbianRAT ist schon etwas älter, zumindest berichtete Proof Point bereits 2022 von seinem Erscheinen. Der Remote Access Trojaner wird gerade wieder durchs Dorf gejagt. Grund ist Magnet Goblin, ein finanziell motivierter Bedrohungsakteur, welcher sich aktuelle Lücken in Ivanti Connect Secure VPN, Magento, Qlik Sense und eventuell auch Apache ActiveMQ zunutze macht, zumindest sagt dies eine aktuelle Untersuchung von CheckPoint aus.

Dabei wurde, wie oben bereits erwähnt, die NerbianRAT Familie entdeckt. Diese ist plattformübergreifend und ein klassischer Remote Access Trojaner. Dazu wird netterweise auch eine MiniNerbian getaufte Version ausgeliefert, welche schlicht der Befehlsausführung dient.

Black Suit Ransomware

- Erstkontakt: Mai 2023

- Programmiersprache: C/C++

- Verschlüsselung: AES

- Dateierweiterung: .blacksuit

- Entschlüsselungstool: -

Black Suit wurde im Mai 2023 von der Unit42 entdeckt. Die Gruppe weist Ähnlichkeiten zur Royal Ransomware auf. So zeigen Samples der Royal- und BlackSuit-Ransomware über 98 Prozent Ähnlichkeit laut Trendmicro.

Die Ziele der Gruppe sind weitgefächert, von Großunternehmen und kleinen sowie mittelständischen Unternehmen (KMUs) ist alles dabei. Auf Schulen oder das Gesundheitswesen wird keine Rücksicht genommen.

Bisher sind 36 Opfer bekannt. 18 davon im Jahr 2023 und diesem Jahr bereits 18, das heißt die Aktivität der Gruppe is gerade deutlich höher.

Die Payload wird über Phishing-E-Mails oder Frameworks wie Empire, Metasploit oder CobaltStrike verbreitet.

Cyble Research and Intelligence Labs (CRIL) hat bereits eine Analyse der Ransomware durchgeführt und geht dabei auf die Linux und Windows Variante ein. Erstere hat es auf ESXi Server abgesehen.

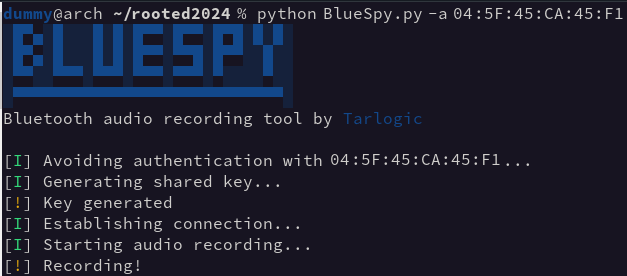

BlueSpy - Bluetooth-Headsets abhören

Bluetooth-Headsets sind spätestens seit der Coronapandemie allgegenwärtig. Auf der RootedCon Madrid 2024 hat Tarlogic Security für diese Geräte ein kleines Python Script vorgestellt, welches die Bluetooth-Welt etwas auf den Kopf stellt, mal wieder.

Problem sind die unsicheren Paarungsmethoden in Bluetooth-Headsets. Genau hier setzt BlueSpy an. Der Proof of Concept will aufzeigen, dass Aufzeichnung und Wiedergabe von Audiodaten eines Bluetooth-Geräts, ohne dass der rechtmäßige Benutzer dies bemerkt, möglich sind. Oops.

Der PoC funktioniert allerdings nur bei der JustWorks Pairing Funktion, die leider viele Headsets verwenden. Mit einer PIN bist du weiterhin auf der sicheren Seite. Zusätzlich setzt das Script auf Geräte, die im Erkennungsmodus bleiben und leicht zu identifizierende MACs besitzen.

Tarlogic Security entwickelt zufällig die Bluetooth Security Assessment Methodology, kurz BSAM.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

K8s LAN Party - Capture the Kubernetes Flag

Herzlich willkommen liebe Kubernetes FreundInnen zur K8s LAN Party. Du lernst hier spielerisch in fünf Mini Challenges etwas zur Kubernetes Security. Im Stile von Capture The Flag (CTF) Hacking hat WIZ dir hier eine kleines „Cloud Security Capture the Flag“ Browsergame hingestellt, bei dem du sicherlich nur dazu lernen kannst.

Du kannst direkt loslegen oder dir vorher noch den WIZ Blogpost dazu durchlesen.

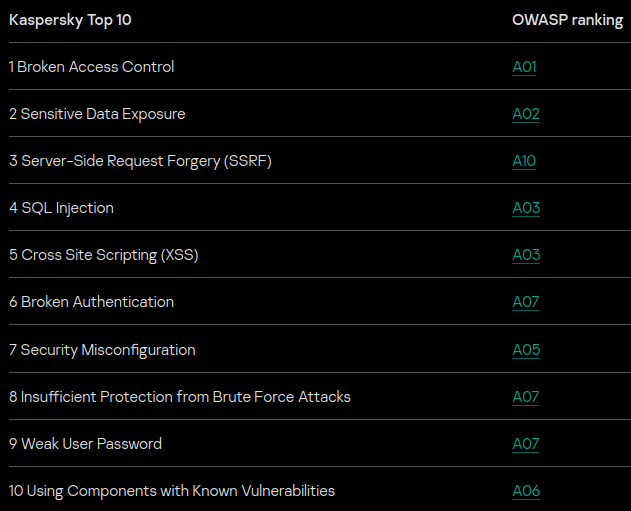

Top 10 Webanwendungslücken 2021-23

Kaspersky hat sich Sicherheitslücken von Webanwendungen der vergangenen Jahre etwas genauer angeschaut. Da sich bei ihrer Analyse ein anderes Ranking als bei den bekannten OWASP Top 10 ergeben hat, haben sie schlicht ein eigenes erstellt. Einen zweiten Arzt konsultieren, soll ja helfen.

Die Untersuchung brachten eine größere Gefahr durch Server-Side Request Forgery (SSRF) hervor, als die OWASP Top 10 vermuten lassen. Dafür rutschen Cross Site Scripting (XSS) Sicherheitslücken im Ranking weiter nach hinten.

Ein Blick in den gesamten Report lohnt sich auf jeden Fall, denn die einzelnen Angriffsmethoden werden nicht nur bildlich erklärt, sondern direkt eine mögliche Mitigation angeboten.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Cloudflare URL Scanner

Als Alternative zu urlscan.io stellt Cloudflare einen URL-Scanner seit 2023 auf seinem Radar Portal zu Verfügung. Der Scanner macht für dich einen Screenshot der Webseite, untersucht Security Header und Zertifikat. Selbst Technologien werden ausgelesen.

Im Prinzip eine grafische Variante der Developer Tools (F12). Cloudflare hat einen aktuellen Blogartikel zur Entstehung sowie neuen Features veröffentlicht, was auch der Anlass für die Erwähnung heute ist.

Beim Scannen solltest du berücksichtigen, dass die aufgerufenen URLs für jeden einsehbar sind.

Vor kurzem hat Cloudflare ebenfalls einen E-Mail Security Bereich in sein Radar integriert, mit schönen Statistiken zu SPF, DMARC und DKIM.

Nuclei v3.2

Nuclei, das bekannte Tool von Project Discovery, ist in einer neuen Version erschienen. Eine der neuen Funktionen ist Authenticated Scanning Support. Das heißt, du kannst eine secret.yaml mit Zugangsdaten in deinen Scanvorgang einbeziehen. Ein Extended Fuzzing Support wurde ebenfalls integriert.

HTTP Request Inputs unterstützen nun nicht mehr nur URLs oder IPs, sondern verstehen sich auch auf BurpSuite XML oder Swagger. Nuclei kennt inzwischen auch das LDAP Protokoll, Stark. Reports lassen sich jetzt nicht nur nach Github und Co speichern, sondern auch nach Gitea. Ein kleines, aber feines Update.

Awesome Lists - Sicherheit fürs SOC

Listen sind oft lang, aber meist hilfreich. Ein lange aber sehr hilfreiche Liste ist die Awesome Liste für Security Operation Centers.

Speziell möchte ich hier auf die Suspicious HTTP User Agents Liste eingehen, welche dir 1350 nicht so tolle UserAgents liefert, die du im Blick haben solltest, sobald sie bei dir im Log auftauchen. Wie die Bunny Loader User Agents im Artikel weiter oben.

Blindes Kopieren dieser Liste ist allerdings unangebracht. Sie sollte dir eher eine Hilfestellung sein, nicht, dass du noch wichtige Tools aussperrst.

Kurz vor Schluss

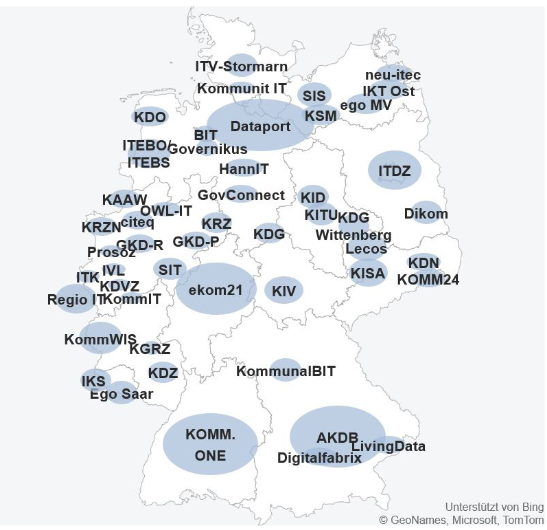

Dass IT Neuland ist, ist nichts Neues. Auf kommunaler Ebene zuweilen auch gerne etwas fragmentierter. Dennoch verwundert ein Überblick kommunaler IT-Dienstleister dann etwas.

58 kommunale IT-Dienstleister sind bei der Bundes-Arbeitsgemeinschaft der kommunalen IT-Dienstleister (Vitako) organisiert und das für 16 Bundesländer. Absoluter Höhepunkt: Alleine in Nordrhein-Westfalen sind es 36! Na Prost Mahlzeit.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.