exploding security #62 - Loop DoS - Killnet 2.0 Botnet - Ra World - DDoS Übersicht - Gungnir Zertifikatstransparenz - GPS Jammerkarte - TCPdump - Evolution der Klickfarmen

Die Schwerkraft ist auf der Erde nicht überall gleich stark. Das liegt daran, dass sie keine perfekte Kugel ist 🥔 und eine ungleiche Massenverteilung im Kern hat. Im Indischen Ozean befindet sich daher ein Gravitationsloch, wo die Schwerkraft deutlich geringer ist als normal. Die Stelle hat den Namen Indian Ocean Geoid Low (IOGL) erhalten.

exploding security #62 deckt auch diese Woche die Dellen in der ebenfalls nicht ganz runden Cybersecurity Welt auf. Viel Spaß!

Reports, Statistiken und andere Zahlenwerke

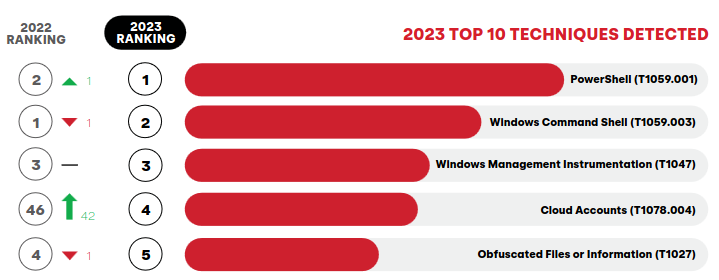

Red Canary’s Threat Detection Report

Auf 160 Seiten listet der neue Red Canary Threat Detection Report die wichtigsten Techniken, Bedrohungen und Trends auf. Der Bericht umfasst eine Analyse von fast 60.000 Bedrohungen von ca. 1.000 Kunden Endpoints. Dabei wurden 216 Petabyte an Daten analysiert.

Lesestoff für Schlechtwettertage, würde ich sagen 🌧️

Schweizer Bedrohungslandschaft

Die Schweiz hat immer öfter mit DDoS Angriffen oder Ransomwareattacken zu kämpfen. Ein Grund für SOCradar einen kurzen Bericht der letzten Jahre über die Aktivitäten auf diesem Gebiet zusammenzustellen.

Der Report enthält mehr oder weniger eine grafische Zusammenfassung des hauseigenen Monitorings.

Für den Download reicht eine temporäre E-Mail-Adresse aus.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

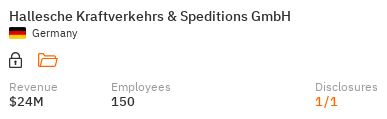

Die vergangene Woche war im DACH Raum mal wieder einiges geboten. So machte Hunters International bei der Halleschen Kraftverkehrs & Speditions GmbH halt und entwendete ca. 51 GB.

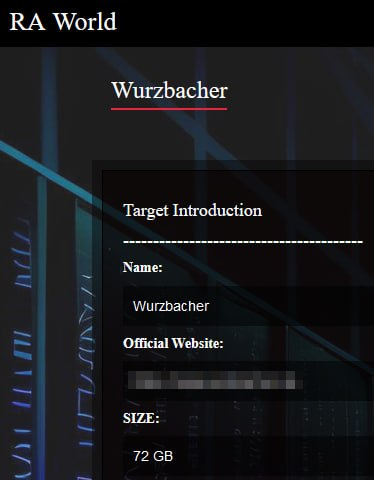

RA World hat eine neu designte Shameseite an den Start gebracht (das waren die mit der Unfallkasse Thüringen und der NIDEC GPM GmbH im Jahr 2023) und listete als neue Opfer die Wurzbacher GmbH aus Sachsen, sowie die Schwarz & Grantz Hamburg GmbH.

Das Deutsche Meeresmuseum in Stralsund musste ebenfalls einen Angriff einräumen, der Angreifer ist hier bisher unbekannt.

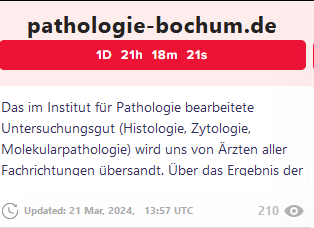

Das Institut für Pathologie der Ruhr-Universität Bochum ist momentan nicht nur offline, sondern wurde von LockBit verschlüsselt. Besonders tragisch ist dieser Vorfall für die RUB, welche erst in der Nacht vom 6. auf den 7. Mai 2020 Opfer eines großen Cyberangriffs wurde.

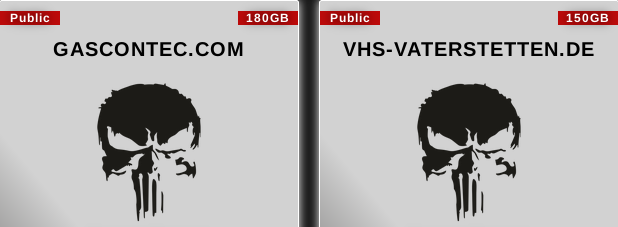

Cloak hat sich ebenfalls zurückgemeldet und weitere Opfer enthüllt. Eines davon hat auf ES bereits für Spekulationen gesorgt. Nun ist die Katze aus dem Sack, es ist VHS Vaterstetten. Zusätzlich wurde als weiteres Opfer die GasConTec GmbH präsentiert.

Die Schweiz wurde ebenfalls schwer gebeutelt. So hat BlackBasta ein Terra-Byte bei der International Luxury Group – ILG herausgetragen.

Die Filexis AG Treuhand und Immobilien aus Fislisbach wurde von 8base verschlüsselt. Auch die Trans Maritime AG aus Birsfelden wurde von LockBit besucht.

Kill Security Ransomware Gang

Natürlich darf auch diese Woche keine neue Leakseite einer Ransomware Gang fehlen. Kill Security nennt sich die neueste, diese existiert angeblich seit 2023. Da die Gruppe einen Telegram Channel unterhält, der seit Oktober 2023 aktiv ist, scheint das zu stimmen.

Seitdem soll es Opfer geben. Unter den gelisteten fünf, befindet sich unter anderem die rumänische Polizei, von der die Gruppe 1500 € erpressen wollte. Ein weiteres Opfer soll 800 € bezahlen. Es scheint sich ihr wohl eher um kleine Lösegeldforderungen zu handeln.

DDoS News

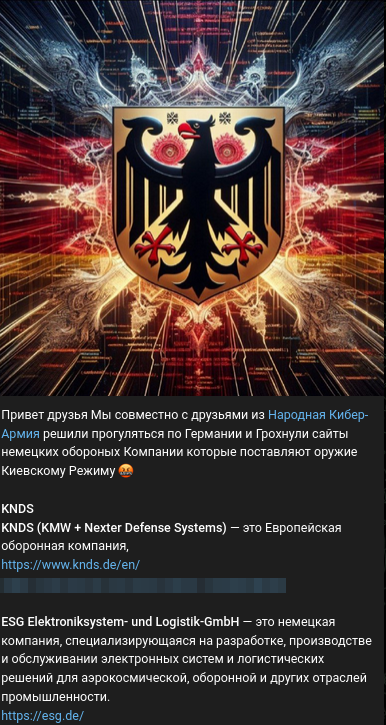

Russian Cyber Army war recht aktiv in der letzten Kalenderwoche. Am 18.3.24 wurde das Bundesarchiv überlastet, gefolgt von der Rüstungsindustrie KNDS (Krauss-Maffei Wegmann) und ESG (ESG Elektroniksystem- und Logistik) durch CyberDragon.

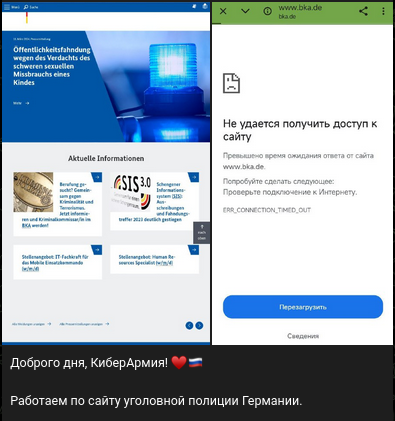

Am 20.3.24 wurde das BKA von der gleichen Gruppe nach eigenen Angaben angegriffen.

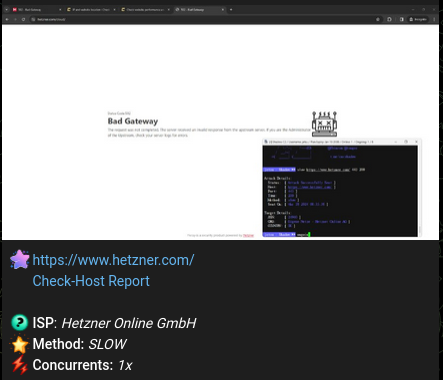

Hetzner wurde wiederum am 18.3.2024 Opfer von ShadowC2 lahmgelegt. Letze Woche versuchte sich daran bereits Krypton.

Killnet 2.0 hat in der vergangenen Woche ein eigenes Botnet gelauncht. Angeblich mit 50 Millionen RPS geeignet für Layer 4 und Layer 7. Ob es sich wirklich um eine Eigenproduktion handelt oder einfach eines der vielen anderen Botnetze rebranded wurde, bleibt hier erst mal offen.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Loop DoS

Wissenschaftler des Forschungszentrums CISPA haben eine neue Spoofing Variante entdeckt, welche für DoS Angriffe missbraucht werden kann.

Ein wenig handelt es sich bei dieser neuen Methode um alten Wein in neuen Schläuchen.

Für einen erfolgreichen Loop DoS Angriff wird per UDP Protokoll ein Paket mit gespoofter IP-Adresse versendet (gefälschte Absenderadresse). Ist das verwendete Protokoll anfällig, wird Ping Pong gespielt, bis der Server wortwörtlich den Löffel abgibt.

Betroffen sind alte Protokoll-Hasen wie DNS, NTP oder TFTP, aber auch Protokolle, welche noch weitaus exotischer sind, darunter Daytime, Time, Active Users, Echo, Chargen und QOTD.

Die neue Methode hat bereits ein CVE-2024-2169 erhalten. Dort findest du betroffene Hersteller.

So verwenden alte Broadcom Geräte eine dproxy-nexgen Version, welche anfällig für Loop DoS ist. Bei Honeywell oder Zyxel sind End of Life (Eol) Produkte betroffen. Microsoft stuft die Problematik als Denial-of-Service-Problem für Windows Deployment Services (WDS) ein, sieht aber keine Absturzgefahr. Bei MikroTik ist es der TFTP Server. Immerhin haben die Forscher 300 000 Geräte ausgemacht, die für diese Variante anfällig sind.

Daran erkennst du gut, wie viel Altgeräte noch so im Betrieb sind.

Um auf Nummer sicher zu gehen, kannst du deine Infrastruktur mit einem Pythonscript der Forscher auf Loop DoS testen.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Nuclei - Webseiten mit Basic Auth scannen

Wie ich in der letzten Ausgabe bereits erwähnt hatte, hat Nuclei ein paar neue Features bekommen. Project Discovery hat inzwischen einen passenden Blogartikel dazu veröffentlicht, der die neue Authentication Funktion etwas näher bringen möchte. Logins halten dich von deinem Blue Team Job, nun nicht mehr ab.

Denial-of-Service-Angriffe (DDoS) verstehen

Amerikas Cyber Defence Agency (CISA) hat den Leitfaden zu Distributed Denial-of-Service Attacken aktualisiert.

Die neue Version 2.0 unterscheidet in drei Arten von DDoS Angriffen:

- Volumetrische Angriffe: Diese fressen die verfügbare Bandbreite auf

- UDP Flood

- ICMP Flood

- IPSec Flood

- IP/ICMP Flood

- Reflection Amplification Attacke

- Protokollangriffe: Nutzen Schwachstellen in Netzwerkprotokollen aus

- TCP Connection

- Fragmentiere Pakete

- Ping of Death

- Smurf DDoS

- BGP Angriffe

- Anwendungsangriff: Zielen auf bestimmte Anwendungen oder Diensten ab

- HTTP/S, HTTP2 Flood

- Slowloris

- R.U.D.Y.-Angriff (R U Dead Yet?)

- DNS Query Flood

Der neue Leitfaden unterlegt die einzelnen Angriffsarten mit allerlei Infografiken und zeigt dir die wachsende Problematik gut auf.

CSS basierte Exfiltration Techniken

PortSwigger stellt ein Repository bereit, welches CSS basierte Exfiltration Techniken auflistet. Also Methoden, um Daten mittels CSS abzuziehen. Ein Beispiel für eine solche Methode findest du in einem Blogartikel des Herstellers.

Aktive APT und Crime-Gruppen in Deutschland

Das BSI hat in der vergangenen Woche eine Liste von Advanced Persistent Threat (APT) Gruppen veröffentlicht, welche in Deutschland aktiv sind. Die Aufzählung beinhaltet nicht nur den Wirtschaftszweig, wo diese Gruppen Angriffe verübt haben, sondern auch Informationen zur Art der Attacke.

Zusätzlich dazu wurde eine Liste von aktiven Crime-Gruppen online gestellt, die 15 Akteure beinhaltet.

Darunter befinden sich alte Bekannte wie Alpha Spider (ALPHV), Bitwise Spider (LockBit), Brain Spider (8base), Frozen Spider (Medusa), Graceful Spider (Cl0p), Punk Spider (Akira), Recess Spider (Play) oder White Dev 115 (BlackBasta).

Neben den Ransomware-as-a-Service Gruppen werden ebenfalls Malware-as-a-Service Gruppen gelistet.

Endlich eine offizielle Übersicht der aktiven Akteure in Deutschland zu haben, ist eine guter, transparenter und überfälliger Schritt des BSI. Denn nun haben Unternehmen die Möglichkeit, ihre Prioritäten besser auszurichten.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Gungnir - Zertifikatstransparenz überwachen

Gungnir ist ein in Go geschriebenes Befehlszeilentool, das die Protokolle der Zertifikatstransparenz (CT) auf neu ausgestellte SSL/TLS-Zertifikate überwacht.

Der etwas schräge Name entstammt der nordischen Mythologie und steht für Odins Speer.

Vielleicht kannst du dich noch an die Abhörmaßnahmen des größten russischen XMPP-Messaging-Dienstes jabber.ru 2023 erinnern. Damals wurde ein Let's Encrypt Zertifikat manipuliert, um eine Man-in-the-Middle-Attacke auszuführen. Mit Gungnir wäre das aufgefallen.

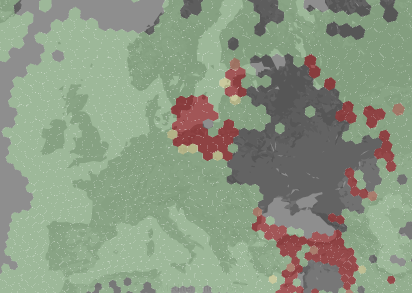

GPS Jammerkarte

Der Einsatz von GPS-Jammern, genauer gesagt Störsendern, hat zugenommen. Nicht nur wegen des russischen Angriffskriegs, wird immer öfter versucht, diese wichtigen Signale zu blockieren.

Da die Global Positioning System (GPS) Satelliten eine relativ geringe Sendeleistung haben und GPS-Signale sich mit geringer Feldstärke empfangen lassen, können diese einfach blockiert werden. Militärtisch wird von Navigation Warfare gesprochen.

Flightradar24 bietet dir jetzt eine Karte mit aktuellen Störungen des Global Navigation Satellite Systems (GNSS) an. GNSS beinhaltet die verfügbaren Protokolle wie GPS, Galileo, GLONASS oder BeiDou.

Tcpdump - Pakete mitlesen für Einsteiger

Tcpdump ist ein weitverbreitetes und praktisches Tool, um Netzwerkverkehr mitzulesen. Ein Paket-Sniffer für die Kommandozeile.

Da der Befehlssatz umfangreich ist und sich dir vielleicht nicht sofort erschließt, stellt tcpdump101 einen Webdienst zur Verfügung, der dir dabei hilft. Du kannst dir dort einfach deinen gewünschten Befehl für Linux, FortiGate, Check Point oder Cisco ASA zusammenklicken. Praktisch!

Kurz vor Schluss

Evolution der Klickfarmen

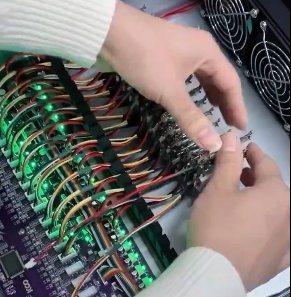

Diese Woche bin ich auf einen Tweet gestoßen, der auf die Evolution der Klickfarmen eingeht. Eine Klickfarm ist eine Form des Klickbetrugs.

Die erste Generation dieser Klickfarmen wurde noch voll manuell gemanagt und Menschen tippten auf jedem Handy einzeln.

Die zweite Generation verknüpfte bereits Mobilgeräte so, dass sie von einem zentralen Operator gesteuert werden konnten.

Die dritte Generation setzt auf ganze Servergehäuse für Mobilgeräte. Dabei werden teilweise Platinen aus dem Mobilgerät ausgebaut und bis zu 20 in einem Server betrieben. Manche Racks haben auch schlichtweg USB Steckerleisten. Neben Klickfarmen kommen solche Server auch gerne beim Kryptomining zu Einsatz. Ein solches Gehäuse bekommst du bereits für 120 €, ohne Inhalt versteht sich.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.