exploding security #46 - Meduza Stealer - BLUFFS - Kill-Switch - Arsenal - Ripgrep - Github Actions härten - SysReptor - XakNet

Hast du Oppenheimer schon gesehen? Leider werden manche Details stiefmütterlich behandelt, unter anderem Enrico Fermi. Von ihm stammen die sogenannten Fermi-Fragen, die dir eventuell in dem ein oder anderen Vorstellungsgespräch schon begegnet sind. Es handelt sich um Abschätzungsfragen, für die wenige Daten zur Verfügung stehen, welche aber annähernd lösbar sind. So kannst du dich an eine klassische Katzenfrage heranwagen: Wie viele Katzen leben in Deutschland?

Es gibt ca. 80 Millionen Menschen in Deutschland, was ca. 40 Millionen Haushalten entspricht. Wenn du nun davon ausgehst, dass jeder sechste Haushalt eine Katze hat, entspricht dies ca. 6,6 Millionen Katzen, dazu kommen noch mal Katzen aus Tierheimen und Streuner, sagen wir 400 000. Komme ich auf 7 Millionen Katzen, richtig wäre laut aktueller Statistik 16,7 Millionen (2022), leicht verschätzt.

Das Tolle an Fermi Fragen, es gibt kein richtig oder falsch, der Weg ist das Ziel, zumindest wird in Bewerbungssituationen genau das getestet. Dein Vorgehen bei einer scheinbar unlösbaren Frage.

Einfach lösbar ist für dich allerdings exploding security #46, hier reicht es, wenn du scrollst. Viel Spaß!

Rückblick: Was gibt es Neues zu den Themen der letzten Wochen?

ownCloud CVSS v3 Score 10

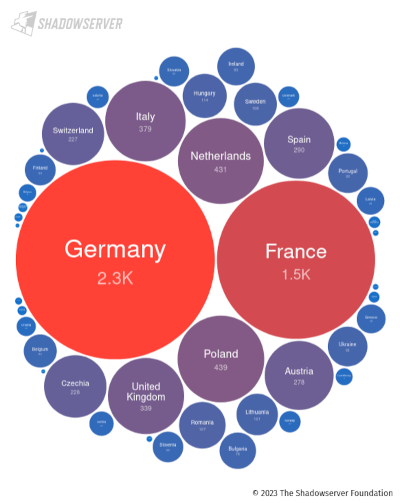

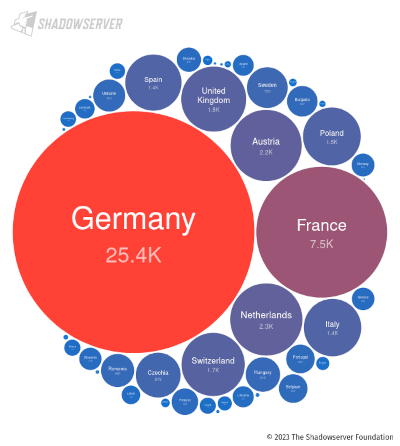

Ich hatte dich bereits in #44 darauf hingewiesen, zügig deine ownCloud Installation (sofern vorhanden) zu aktualisieren. Die gefundene Schwachstelle CVE-2023-49103 in der GraphAPI wird bereits aktiv ausgenutzt und ownCloud/Nextcloud ist in Deutschland sehr beliebt. Wie die Zahlen von Censys und Co zeigen, existieren allein in Deutschland mehrere Tausend Installationen. Hier ein Vergleich von ownCloud und Nextcloud Installationen von ShadowServer Daten:

Wie mir jetzt erst aufgefallen ist, hat ownCloud neben der Lücke am 21.11.2023 auch einen Merger mit Kiteworks bekannt gegeben. Das Unternehmen vertreibt sichere Datei- und E-Mail-Kommunikation für den privaten und öffentlichen Sektor. Kiteworks selbst fusioniert gerade mit Dracoon aus Regensburg, welche für DSGVO-konformen Dateiaustausch stehen.

Bleibt die Frage, warum die Lücke zusammen mit der Fusion bekannt gegeben wurde, einerseits etwas unglücklich, andererseits wurde sie vielleicht genau deswegen gefunden 🤷♂️

Zahlenblock: In diesem Bereich werden Reports, Statistiken und andere Zahlenwerke behandelt.

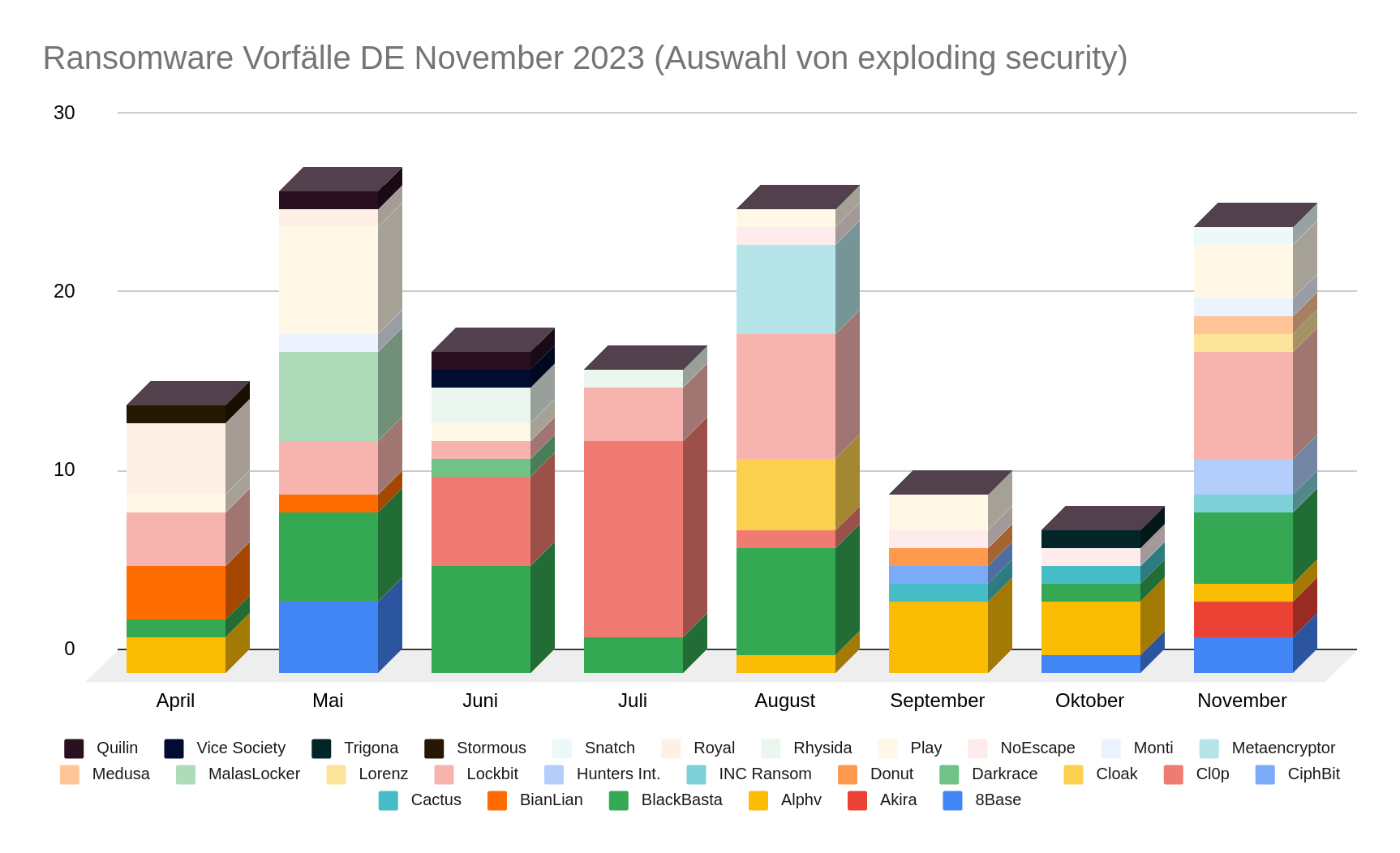

Ransomware Vorfälle November 2023

Wie gewohnt zum Anfang eines neuen Monats, der Blick auf den letzten Monat. Die von Ransomwaregruppen offiziell gemachten Angriffe sind deutlich angestiegen und haben sich wieder über 20 Vorfällen eingependelt. Lockbit und BlackBasta führen wie so oft die Liste an.

In der Sektion Öffnungszeiten werde ich über einen Teil der Security Breaches der letzten Wochen berichten.

Ransomware News

Hmm, wo fange ich diese Woche an. Vielleicht mit BlackBasta, die ja gerne in Deutschland ihr Unwesen treiben und laut einem neuen Elliptic Bericht seit April 2022 ca. $107 Millionen in Bitcoin mit ihrer Shitshow ähm Ransomware-as-a-Service (RaaS) verdient haben. Deutschland ist mit 18,5 % immer noch mit Abstand das zweitgrößte Ziel dieser Gruppe.

Weiter in die Ukraine, dort wurden in dieser Woche 5 Menschen verhaftet, die in Verbindung mit Ransomware Attacken von LockerGoga, MegaCortex, HIVE and Dharma stehen. Es handelte sich um eine Folgeaktion von 2021, als bereits 12 Täter verhaftet wurden. Auf deutscher Seite wurde hier von der Polizei Reutlingen unterstützt.

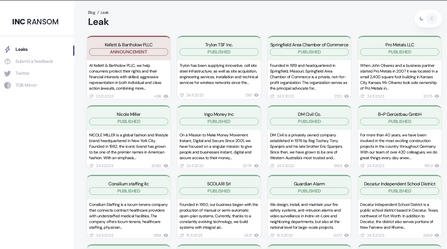

INCRansom betreibt seit Kurzem eine Webseite im Clearnet. Ich hatte die Gruppe erst in #45 in Bezug auf B+P Gerüstbau GmbH erwähnt. Die Leakseite wird in der YandexCloud betrieben. Opfer werden über API und eine Backenseite eingebunden.

Cactus Ransomware nutzte in der Vergangenheit Schwachstellen in Qlik Sense aus, wie inzwischen bekannt wurde. Dabei handelt es sich um ein Cloud Datenanalyse Tool, welches unter Windows eine Path Traversal Lücke aufwies CVE-2023-41266. Effektiver dürfte jedoch die zweite Lücke gewesen sein. Die HTTP Request Tunneling Vulnerability CVE-2023-41265 erlaubte direkten Zugriff aufs Backend.

Natürlich gab es im DACH Raum diese Woche auch wieder einige Opfer. In der Schweiz traf es den Audiospezialist GOLDMUND und die Bauwerk GROUP SCHWEIZ AG, in Österreich ist die Aqipa GmbH betroffen. Auf deutscher Seite sind es:

- Dörr Group GmbH – ALPHV/Blackcat

- FUTURA Fundamentsysteme GmbH – Knight

- farwick+grote – Cloak

Der Gesundheitssektor ist immer mehr von Ransomware betroffen. Aktuelles Beispiel dürfte das Klinikum Esslingen sein. Hier wurde die als Citrix Bleed bekannte Lücke ausgenutzt (siehe ES#44), wobei die Angreifer noch unbekannt sind.

Die Angriffszahlen sind in diesem Bereich, wie im allgemeinen Trend, steigend, das zeigt eine aktuelle Analyse. So gab es im Jahr 2021 ca. 290 und im Jahr 2022 ca. 245 Angriffe auf Unternehmen im Gesundheitsbereich, im Jahr 2023 steht der Zähler aktuell auf 322, wobei die USA, Kanada, das Vereinigte Königreich und Frankreich am häufigsten betroffen waren.

DDoS News

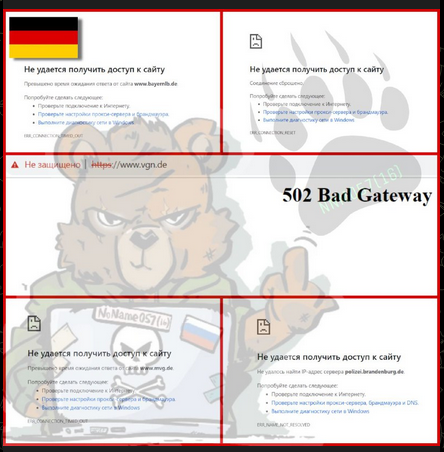

Nach der Neusortierung der DDoSia Cyber Army hat sich Noname057(16) gefangen und neben Italien und Spanien auch wieder Deutschland ins Visier genommen. Eigentlich war wegen der neuen Waffenlieferung auch etwas überfällig.

In die DDoS Rotation am 1.12.23 sind folgende Webseiten geflossen

- Bayerische Landesbank Webseite

- Annalena Baerbock Webseite

- Münchner Verkehrsgesellschaft

- Verkehrsverbund Großraum Nürnberg

- Polizei Brandenburg

- Berlin

- Bundeswehr Webseiten

Am 2.12.23 ging es bereits auf Schweizer und tschechischen Seiten weiter.

Israel vs. Hamas

Frei nach dem Motto, was interessiert mich meine Aussage von gestern, ist das IRoX Team wieder aktiv und attackiert fleißig israelische Webseiten via DDoS. Gleiches gilt für das GARNESIA TEAM, welches allerdings eher an der internationalen Unterstützer Front Radau macht und Webseiten von Tesla, SpaceX, iBank oder des ICRC (International Committee of the Red Cross) angreift. Auch Zugriffe auf Starlink will die Gruppe erbeutet haben.

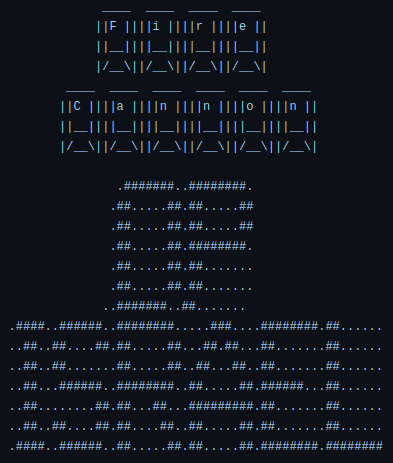

Für DDoS Attacken wird von einer der Gruppe die Fire Cannon beworben, ein sehr schlichtes Python2 Script, welches halt ein paar Requests an gewünschte IPs schickt, nicht mehr und nicht weniger. Zusätzlich wird die Verwendung von Termux empfohlen, ein Terminal Emulator für Android. Na ja, na ja, das ist schon sehr Low Level, was da gemacht wird.

Das Dark Strom Team versucht Profit aus der ganzen Geschichte zu schlagen und verkauft Daten israelischer Webseiten, bietet aber auch DDoS Dienste und Rats (Remote Access Trojaner) an.

Auch die Cyber Toufan Operations werden intensiv weiterverfolgt, so wurden Daten von Berkshire eSupply, Homecenter Israel, ISCAR Ltd und der Keter Group ins Netz gestellt.

Alles in allem die üblichen Scharmützel, wobei sich der Fokus gerade etwas Richtung Vereinigten Arabischen Emirate verschiebt, zumindest deuten Abstimmungen für nächste Ziele oder die letzte Anonymous Sudan Aktion gegen den Dubai International Airport darauf hin.

Der Chef der inzwischen bekannten Gruppe scheint wohl wieder genesen. Leider hat der Partner noch mit einigen Schwierigkeiten zu kämpfen.

Hacker News

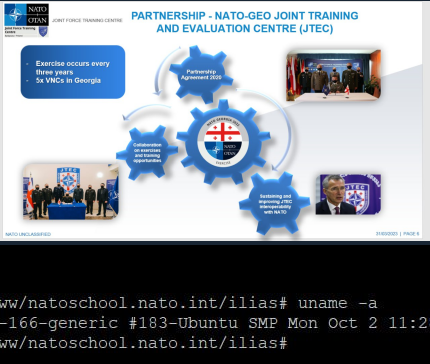

Die russische Gruppe Team XakNet hat die NATO gehackt. Zumindest behauptet sie, eine NATO-Ausbildungseinrichtung in Oberammergau (elearning[.]natoschool[.]nato[.]int) gehackt zu haben. Als Beweis wird eine 2Megabyte große Excelliste mit Studierenden angegeben.

Der Bereich Schadstoffe soll analog zum Bereich Öffnungszeiten von Tools und Angriffen handeln. Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Apple iOS Zero Days gefixt

Mit Apple Geräten magst du auf einer sicheren Seite stehen, als mit Microsoft Systemen, allerdings bist du nie ganz sicher. Das zeigt das aktuelle Notfallupdate von Apple für iPhone, iPad und Macs. Übrigens, 0Day Lücke Nummer 19 in diesem Jahr.

CVE-2023-42916 und CVE-2023-42917 schimpfen sich die zwei aktuellen Lücken, welche die WebKit-Browser Engine betreffen. Ob und wie genau Schadprogramme die Lücke aktuell ausnutzen ist nicht bekannt, dennoch darfst du das Update direkt einspielen.

BLUFFS: Bluetooth Sessions unsicher

Ein Sicherheitsforscher bei EURECOM hat Bluetooth kaputt gemacht. Genauer gesagt hat er mit CVE-2023-24023 eine neue Sicherheitslücke entdeckt. Betroffen von der neuen Schwachstelle ist Bluetooth 4.2 bis 5.4.

Das Problem ist, dass das Secure Simple Pairing and Secure Connections Pairing mit einer Man in the Middle Attacke zu kürzeren Schlüsseln (Session Keys) gezwungen werden kann, was das Ganze etwas unsicher macht. BLUFFS

Stackoverflow Secrets

Du hast sicher in der Vergangenheit Meldungen von geheimen Schlüsseln, Zugängen und Co gelesen, welche aus Versehen in Repository auf GitHub und Co veröffentlicht wurden.

Für stackoverflow war das noch offen, ist auch nicht weiter verwunderlich, immerhin wird dort nicht direkt Code gehostet. Allerdings finden sich dort viele Codeschnipsel, die kompromittierendes Material enthalten können.

Jemand hat sich diese Mühe gemacht und eine 103 GB XML Datei gezogen. Bekannte Tools wie truffleHog (ES#05) oder ripgrep versagten die Analyse bei dieser Größe. Grep und Rust schafften letztlich Abhilfe und brachten einige WAS Token und Private Keys zum Vorschein.

Glücklicherweise sind die meisten dieser Fundstücke für sich allein gestellt, relativ unbrauchbar. Schlussendlich ein guter Reminder bei Strg+c und Strg+v noch einmal darüber zu lesen oder Outputs von Tools genau zu kontrollieren.

Meduza Stealer

Der Meduza Stealer ist ein Stück Software, welches im Juni 2023 das erste Mal in russischsprachigen Untergrundforen auftauchte. Der Stealer ist in C++ geschrieben und nur 600 KB groß. Seine kleine Größe soll aber nicht über seine Fähigkeiten hinwegtäuschen.

Die Malware sammelt Daten von 100 verschiedenen Webbrowsern, sowie von 107 Kryptowallets wie Metamask und Co, ziemlich fleißig. Dazu gesellen sich Passwortmanager und 2FA Manager, wie KeePassXC oder Authenticator 2FA. Auch OpenVPN Konfigurationen, Discord Token und Steam Daten werden ausgelesen.

Die eierlegende Wollmilchsau wird dazu noch recht günstig in verschiedenen Preiskategorien angeboten:

- Ein Monat $199

- Zwei Monate $299

- Lifetime $1199

Lizenzen können unter anderem über einen Telegram Bot erworben werden.

Uptycs berichtet in einer Untersuchung, dass der Stealer schlecht von gängigen Antiviruslösungen erkannt wird. Laut eigenen Aussagen nur 1 von 26 Anbietern. Abhilfe schaffen hier passende YARA Rules (siehe ES#44 Thor APT Scanner). Zusätzlich sollt der Stealer in Ländern der Gemeinschaft Unabhängiger Staaten (CIS) nicht aktiv werden.

Aktuell ist die Version 1.5.1 vom 5.11.23, welche auf Windows Server 2012–2022 und Windows 10/11 lauffähig ist.

Eine ausführliche technische Analyse findest du bei RussianPanda (35min Lesezeit), einem Threat Intelligence Research Blog.

Der Klassenraum soll nicht abschrecken, sondern dir eine Möglichkeit geben, Wissen im IT-Security-Bereich anzureichern oder aufzufrischen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Was ist ein Kill-Switch

Diese Woche war von der Ransomwaregruppe Snatch zu hören, dass sie einen Kill-Switch verwenden. Doch was ist das genau?

Im Prinzip handelt es sich dabei um eine Automatisierung, die beim Eintreten eines bestimmten Ereignisses ausgelöst wird. Es kann auch ein Timer sein, der jede Woche manuell auf Null gesetzt werden muss. Wenn eine Person dies nicht mehr tun kann, folgende weitere Ereignisse. Es gibt zig Möglichkeiten, einen Kill Switch umzusetzen.

Snatch behauptet, sollten sie verhaftet werden, werden alle erbeuteten Daten automatisch veröffentlicht.

Oft liest du sicher auch von einem VPN-Kill Switch. In diesem Fall dient dieser Notausschalter dazu, automatisch deinen Rechner vom Netz zu trennen, sobald das VPN wegbricht.

Auch manche Länder haben so etwas wie einen Internet Kill Switch in der Schublade. Dabei handelt es sich um Pläne oder Konzepte, das Internet bei Bedrohungen abzuschalten.

GitHub Actions härten

Direkt vom Hersteller gibt es einen Hinweisartikel, wie du deine GitHub Actions besser absichern kannst. Dabei sind klassische Tipps wie Dependabot, der integrierte Abhängigkeits-Security-Scanner von Github, aber auch Codescans via CodeQL. Lies einfach selbst.

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

SysReptor

Dokus oder Reports nerven manchmal, dennoch sind sie oft zwingend notwendig. Um dir den Weg dahin etwas zu vereinfachen, wurde SysReptor ins Leben gerufen.

Der Reportgenerator richtet sich an Pentester, Red Teamers und andere IT-Security Menschen. Du kannst deinen Bericht einfach in Markdown schreiben, das ganze mit Vorlagen anreichen und als PDF exportieren. Ein CVSS:3.1 und CVSS:4.0 Generator ist auch dabei. Designs kannst du in HTML/Vue und CSS erstellen. Ein super praktisches Tool!

Ach, fast vergessen, eine Demo gibts natürlich auch für dich.

ripgrep

Das Tool wurde weiter oben in Verbindung mit Trufflehog bereits erwähnt, allerdings auf ES bisher nicht richtig vorgestellt, das soll sich ändern.

ripgrep ist ein Open-Source-Tool für die Kommandozeile, mit dem du rekursive Suchen durchführen kannst.

Der Clou dabei ist, es unterstützt Reg Ex Patterns und ist rasant unterwegs. Nebenbei erkennt es dein .gitignore File und überspringt automatisch Binarys oder versteckte Dateien. Das Helferlein wird offiziell von Debian maintained, du kannst es also einfach mit apt install ripgrep unter Kali und Co ausprobieren.

Arsenal

Wie hieß noch gleich der eine Befehl? Arsenal hilft dir bei der Suche. Das Python-Tool von Orange Cyberdefence ist gewissermaßen ein Kommandozeilen Cheat Sheet für Security Researcher. Du kannst das Tool via tmux im Splitscreen starten und deine Kommandos anzeigen lassen.

Arsenal bringt von Haus aus einige bekannte Befehle mit, du kannst aber auch jederzeit eigenen hinterlegen.

KI machts möglich, jede Menge coole Cybersecurity Lego Sets. Wer würde da nicht zuschlagen, wenn es je im Laden stehen würde 😸

Weitere fiktive Cyber Lego Sets findest du hier.

Das war es schon für diese Woche, vielen Dank fürs Durchscrollen.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder Twitter @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.