exploding security #48 - UserSec - Qakbot - 3CX - Dragonforce Ransomware - JA4+ Plugin - SOC vs. NOC - 2023 Review - TInjA

REM ist nicht nur eine Band, sondern steht auch für Rapid Eye Movement. Es handelt sich um eine Schlafphase. Diese REM-Phase, bei der deine Augen hin und her zucken, ist dir bestimmt bekannt. Dieser Teil nimmt ca. 20 bis 25 % des Schlafes ein und ist deine Haupttraumphase. Je älter du wirst, je stressiger du lebst, desto kürzer wird diese Phase.

Also vergiss besser nicht, dich mal richtig abzulegen, denn exploding security #48 kannst du auch zum Einschlafen lesen.

Viel Spaß

Rückblick: Was gibt es Neues zu den Themen der letzten Wochen?

Das Idaho National Laboratory (INL) hat weitere Details zum SiegedSec Vorfall bekannt gegeben. So sind laut eigenen Angaben die persönlichen Daten von mehr als 45.000 Personen entwendet worden, nachdem die Oracle HCM HR Management Platform angegriffen wurde.

INL gehört zu den 17 nationalen Laboratorien des US-Energieministeriums (DOE).

Wie bereits letzte Woche erwähnt, hat die Gruppe SiegedSec eine neue Leakseite mit Veröffentlichungen online gestellt. Zum aktuellen Zeitpunkt scheint diese allerdings offline.

Zahlenblock: In diesem Bereich werden Reports, Statistiken und andere Zahlenwerke behandelt.

Cloudflare - 2023 Year in Review

Das Jahr neigt sich langsam dem Ende zu, Zeit den Blick zurück zu richten und zu schauen was war. Genau das hat Cloudflare bereits getan und seinen 2023 Year in Review Bericht vorgelegt.

Die Daten basieren teilweise auf dem eigenen Radar oder dem DNS Resolver 1.1.1.1.

Den Internetdiensten hat Cloudflare einen eigenen Report Ranking Top Internet Services in 2023 gegönnt.

- Das Netz wächst und zwar um 25 %

- Die Hälfte der Web-Requests nutzt HTTP/2 (DEU 38 %), 20 % entfallen auf HTTP/3 (DEU 15 %)

- 180 weltweite Internetausfälle konnte Cloudflare erkennen (DEU 0)

- 40 % des globalen Traffics sind mobiler Traffic (DEU 27 %)

- 1,7 % vom TLS 1.3 Traffic benutzen bereits post-quantum Verschlüsselung

- Google ist immer noch der Internetseitenkönig. ChatGPT und Binance sind in ihren Kategorien top.

- Mehr als zwei Drittel des mobilen Datenverkehrs kommt vom Android Geräten (DEU 64 %)

- Deutschland hat mit über 70 % einen recht hohen Desktop Anteil im Cloudflare Traffic

- Die beliebtesten Web-Technologieseiten sind Google Analytics, React und HubSpot.

- Bei den Bots hat der Google Bot die Nase vorn

- Deutschland belegt mit 8 % den zweiten Rang beim Bottraffic

- Amazon-02 (7,75 %) und Hetzner (4,91 %) sind die Top ASNs in Bezug auf weltweiten Botverkehr

Cloudflare hat für seine Radarauswertungen ebenfalls lokalisierte Berichtsseiten eingerichtet. Ein Blick lohnt sich.

In der Sektion Öffnungszeiten werde ich über einen Teil der Security Breaches der letzten Wochen berichten.

Ransomware News

Wie du sicherlich noch weißt, hatte ALPHV letzte Woche einige technische Schwierigkeiten und es gab bereits Spekulationen über einen Takedown seitens des Gesetzes.

Wie bereits vermutet, ist dies nicht der Fall. Die Leakseite der Gruppe ist wieder online, listet allerdings nur zwei Opfer (Tipalti und Advantage Group International).

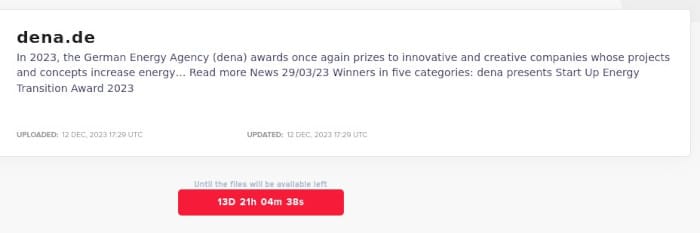

Viel interessanter ist allerdings, dass letzte Woche noch die Deutsche Energie Agentur auf der Webseite auftauchte. Diese ist nun nicht mehr gelistet, tauchte allerdings am 12.12.23 bei der „Konkurrenz“ Lockbit auf.

Apropos Konkurrenz, die Gruppe Lockbit hatte in der vergangenen Woche direkt versucht Affiliates und Unterstützer von ALPHV abzuwerben, nachdem die genannten Schwierigkeiten bekannt wurden.

Wie du sicherlich noch weißt, verfolgt Lockbit ja große Pläne, ich hatte dir im Lockbit Spezial von ES#31 bereits ein paar Worte dazu mitgegeben.

Zusätzlich zur Dena, setzte Lockbit am 15.12.23 cms[.]law auf seine Seite, dabei handelt es sich um eine internationale Wirtschaftskanzlei, die Rechts- und Steuerberatungsleistungen anbietet. Mit 80 Standorten und ca. 8000 Mitarbeitern kein kleiner Fisch. Laut Wikipedia ist cms auf Platz 2 der umsatzstärksten Anwaltskanzleien in Deutschland.

Alle schlechten Dinge sind drei, mit der Rieser Aufzugbau GmbH hat es am 11.12.23 Lockbit Opfer Nummer 3 erwischt.

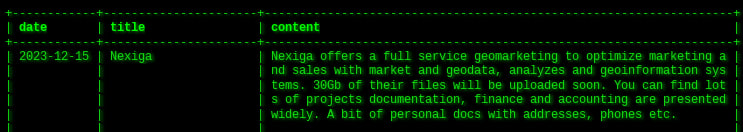

Nicht unerwähnt bleiben sollte die Gruppe Akira, welche mit Nexiga (Daten und Technologie für effiziente Denkanstöße) eine weitere deutsche Firma listet, die erfolgreich angegriffen wurde.

Die Gruppe NoEscape hat in der Woche einen Exit Scam hingelegt. Die Leakseite ist offline. NoEscape hat im Jahr 2023 für 121 Opfer gesorgt, darunter Elbe-Obst Fruchtverarbeitung GmbH, Altmann Dental GmbH & Co KG und die Bundesrechtsanwaltskammer.

International gesehen gab es ebenfalls Neuigkeiten. So will die Gruppe Snatch den US-Lebensmittel- und Getränkeunternehmen Kraft Heinz kompromittiert haben. Der Angriff soll bereits im August erfolgt sein, eine Bestätigung gibt es dazu bisher nicht.

Dragonforce

Gruppen kommen und gehen, ist die eine weg (siehe NoEscape), taucht bereits die nächste auf. Mit Dragonforce wurde nun eine neue Leakseite entdeckt, welche direkt 17 neue Opfer gelistet hat. Darunter die Stadt Baden (CHE), welche Anfang Dezember 2023 Opfer der Ransomware wurde. Es wurden 3.15 GB an Daten erbeutet.

DDoS News

Anonymous Sudan scheint zurück auf dem Weg der üblichen Aktivitäten. So wurden mit dem Partner Skynet im Laufe der Woche Seiten wie Google News, Blizzards Battle.net, Facebook Messenger, Reddit, OpenAIs ChatGPT und Discord überlastet.

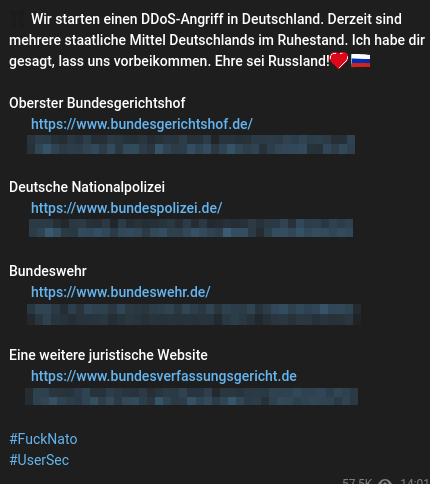

Neben diesen Attacken wurde eine Zusammenarbeit mit der Gruppe UserSec bekannt gegeben. Die Gruppe UserSec kündigte dazu eine Kooperation mit dem Spectrum Botnet an. Daneben wurde direkt ein Angriff auf europäische Ziele angekündigt:

Am 12.12.23 hatte die Gruppe bereits Überlastungsangriffe auf Bundeswehr, Bundesgerichtshof, Bundespolizei und Bundesverfassungsgericht gefahren.

Die Gruppe Anonymous Russia meldet sich ebenfalls zurück:

Wie ihr vielleicht schon mitbekommen habt, ist Anonymous Russia nach einer langen Auszeit zurück. Im Moment reorganisieren wir uns und bereiten uns auf einen groß angelegten Krieg gegen die NATO vor.

Die Gruppe hat mit ihren Aktionen bereits am 15.12.23 begonnen und viele tschechische Webseiten attackiert.

NoName057(16) war in dieser Woche ebenfalls nicht untätig und hat neben diversen Ländern direkt EU Ziele wie European Economic and Social Committee (EESC) oder European Bank for Reconstruction and Development (EBRD) angegriffen. Dazu gesellten sich einige belgische Websdienste.

Israel vs. Hamas

Die Gruppe CyberToufan setzt seine Datenleaks fort. Die Liste an geleakten Daten von israelischen Firmen wird immer länger: Bermad Israel, ZapGroup Israel, Novolog Israel, Semicom, Kravitz, Biopet, Brother Israel, Graf, CURVER (Keter Group) und Techno-Rezef

Inwieweit diese Daten wirklich kritisch sind, ist ungeprüft. Teilweise funktionieren die Downloads nicht und oft handelt es sich nur um wenige Megabytes.

Hacker News

MongoDB meldete Ende der Woche einen Datenschutzvorfall. Bleibt zu hoffen, dass dieser keine größeren Ausmaße annimmt.

Der Bereich Schadstoffe soll analog zum Bereich Öffnungszeiten von Tools und Angriffen handeln. Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

3CX - CVE-2023-49954

3CX, die in deutschen Landen recht beliebte Telefonanlage, hat sich mal wieder nicht mit Ruhm bekleckert. Vielleicht erinnerst du dich noch an die Supply Chain Attacke, welche damals früh bekannt war und nur auf Nachdruck gefixt wurde (ES#11).

Nun empfiehlt 3CX seinen Kunden die SQL-Datenbankintegration zu deaktivieren. Dieses Mal handelt es sich um eine Lücke vom Oktober. Die Entdecker der Lücke hatten seitdem versucht, 3CX zu erreichen und die Lücke zu melden. Den genauen Verlauf kannst du hier nachlesen.

Nachdem die Lücke ca. 3 Monate bekannt war, versucht 3CX mit einem Blogbeitrag zu beschwichtigen und meint, es sind nur 0,25 % von dem Problem, welche Version 18 und 20 einsetzen, betroffen.

Es ist mehr als unverständlich, dass 3CX seine Kommunikation in Bezug auf Sicherheitslücken, seit den Vorfällen im März bisher nicht in den Griff bekommen hat. Leidtragende sind wie so oft die zahlenden Kunden.

Qakbot Ressurection

Im August wurde die Infrastruktur von Qakbot weltweit zerschlagen (ES#33). 700 000 infizierte Computer wurden im Zuge der Maßnahme entdeckt.

Jetzt scheint der berüchtigte Bot wieder da. Microsoft hat eine neue Qakbot-Phishing-Kampagne aufgedeckt. In dieser werden PDF-Dateien mit schädlichen Links versendet.

Die Infektionskette scheint wie folgt zu sein:

EMAIL > PDF > URL > MSI (#Signed by "SOFTWARE AGILITY LIMITED") > [msiexec] > Rundll32 > Rundll32 > wermgr (Injected Process)

Der Klassenraum soll nicht abschrecken, sondern dir eine Möglichkeit geben, Wissen im IT-Security-Bereich anzureichern oder aufzufrischen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

ENISA und CISA arbeiten zusammen

Die Agentur der Europäischen Union für Cybersicherheit (ENISA) hat eine Arbeitsvereinbarung mit der Agentur für Cybersicherheit und Infrastruktursicherheit (CISA) unterzeichnet, um die Zusammenarbeit beim Aufbau von Kapazitäten, beim Austausch bewährter Verfahren und beim Situationsbewusstsein zu verbessern.

Die CISA ist ein wichtiger Partner der ENISA, wenn es darum geht, die Cybersicherheit der europäischen Infrastruktur zu erhöhen.

Zusätzlich hatte die ENISA Anfang Dezember den Bericht Threat

Landscape for DoS Attacks veröffentlicht, indem 310 DoS Angriffe von Januar bis August 2023 analysiert wurden.

Folgende Key Takeaways sind enthalten:

- Der am stärksten betroffene Sektor war die öffentliche Verwaltung mit 46 % der Angriffe.

- Schätzungsweise 66 % der Angriffe waren politisch oder aktivistisch motiviert.

- Insgesamt wurden 50 % der Vorfälle mit dem russischen Angriffskrieg gegen die Ukraine in Verbindung gebracht.

- Die Studie zeigt, dass 56,8 % der Angriffe zu einer vollständigen Störung des Ziels führten.

Was ist eigentlich ein SOC?

Ein Security Operation Center (SOC) ist hauptsächlich für den Schutz vor Bedrohungen und verschiedenen Arten von Cybersicherheitsangriffen zuständig. Oft finden sich solche IT-Sicherheitsteams in größeren Unternehmen. Ein SOC kann aber auch ausgelagert und als Dienstleistung gebucht werden.

SOCs sind gern in drei Teilbereiche, Menschen, Prozesse und Technologien unterteilt.

Für die Sicherheitszentrale gilt: 24/7 erkennen, reagieren und analysieren. Folgende Rollen gehören unter anderem zu einem SOC:

- Scannen auf Schwachstellen, proaktive Überwachung

- Erkennung und Beseitigen von Bedrohungen

- Sicherheitsinstallation und -verwaltung

- Reaktion auf Zwischenfälle und Wiederherstellung

- Forensische Analyse

- Reporting

Was ist eigentlich ein NOC?

Wer A sagt, muss auch B sagen. Wo ein SOC ist, ist meist ein Network Operations Center (NOC) nicht weit. Es ist gewissermaßen das Herzstück eines Netzwerkbetriebs. Rund um die Uhr überwachen diese Teams die Infrastruktur und sorgen für einen reibungslosen Betrieb. Ohne NOCs hättest du sicher öfter und länger Internetprobleme.

Analog zum SOC, kann auch ein NOC outgesourced werden und muss nicht zwingend im Unternehmen sitzen. Ein NOC kann folgende Rollen abbilden:

- Monitoring des Netzwerks auf Probleme

- Überwachung von Softwareanwendungen und Servern

- Server- und allgemeine Hardwarewartung

- Verwaltung von Endgeräten oder Cloud-Umgebungen

- Datenzugang und -verfügbarkeit

- Netzwerkinstallation und -verwaltung

- Backup und Notfallwiederherstellung

Sowohl SOCs als auch NOCs sorgen für den reibungslosen und sicheren Betrieb von Netzwerken und Systemen eines Unternehmens.

Symmetrische und asymmetrische Verschlüsselung

In einer dreiteiligen Artikelserie erklärt dir Sergio Prado symmetrische und asymmetrische Verschlüsselung. Du kennst das von diesen Public und Private Keys. Du lernst hier Block Ciphers kennen und siehst an Beispielen den Unterschied zwischen ECB und CBC. Lies mal rein, ist sehr anschaulich erklärt:

- Introduction to encryption for embedded Linux developers

- A hands-on approach to symmetric-key encryption

- Asymmetric-Key Encryption and Digital Signatures in Practice

Im Bereich Werkzeugkasten werden dir Tools aus dem IT-Security-Universum vorgestellt. Bitte beachte, dass die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

JA4+ Plugin for Wireshark

In #ES38 hatte ich ausführlich über Fingerprinting berichtet. Die neueste Methode ist JA4+. Hierfür wurde nun eine Wireshark Plugin veröffentlicht. Coole Sache.

Bare-metal is awesome

Hinter jeder Cloud steckt an einem unbekannten Ort Bare Metal. Gemeint sind physische Server, die deine Cloud Umgebung, dein Kubernetes oder was auch immer bereitstellen. Auf Github hat sich ein Bare Metaller die Mühe gemacht, eine kuratierte Liste von Tools zusammenzustellen. Vielleicht is ja für dich das ein oder andere Werkzeug dabei.

TInjA – the Template INJection Analyzer

TInjA ist ein CLI-Tool zum Testen von Webseiten auf Template-Injection-Schwachstellen. Es handelt sich dabei um einen Teil einer Master-Thesis über die Sicherheit von Template Engines.

Der Scanner unterstützt momentan 44 der wichtigsten Template-Engines für acht verschiedene Programmiersprachen. Ein JSON Report ist ebenfalls mit an Bord.

Starkiller & Empire - Post Exploitation Framework

Empire ist ein Post Exploitation Framework für Red Teams oder Pentester. Das Python-Tool wird allerdings auch auf der Gegenseite verwendet, so nutzt die Grupe Vice Society ebenfalls das Open Source Werkzeug.

BC Security, der Hersteller, hat mit Starkiller eine passende Oberfläche auf Basis von VueJS im Programm. Mit dem Release von Empire 5.0 und Starkiller 2.x arbeiten diese Tools nun zusammen. Weitere Details findest du im passenden Blogartikel zum Release.

CLI Freunde können die Oberfläche natürlich jederzeit deaktivieren.

Du kennst das! Kaum schaust du bei den Medien vorbei, gibt es überwiegend schlechte Nachrichten. Damit du bei Hacker News nicht immer an die totale Apokalypse denken musst, gibt es die positiven Hacker News. Einfacher RSS-Feed, nicht mehr, nicht weniger. Also lass die Sonne rein. 🌻

Das war es schon für diese Woche, vielen Dank fürs Durchscrollen.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder Twitter @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.