exploding security #54 Mother of all Breaches - Kasseika - Bring Your Own Vulnerable Driver - Kryptina Ransomware - SIM-Swapping - Cloud Threat Landscape - CVEmap - Kunai

Social Loafing oder soziales Faulenzen (früher Ringelmann-Effekt) ist ein Phänomen der Gruppenarbeit. Die Leistung Einzelner geht unter oder wird nicht richtig gesehen und faulere Teilnehmer können weniger leisten, ohne dass es auffällt. Probiers das doch das nächste Mal beim Rudern aus, es wird funktionieren.

exploding security #54 kannst du unabhängig von einer Gruppe überall und jederzeit ganz faul auf dem Sofa lesen. 🛋️

Updates zu den Themen der letzten Wochen?

GitLab - Account Takeover

In ES#52 hatte ich dich auf eine kritische GitLab Sicherheitslücke (CVE-2023-7028) hingewiesen. Diese wurde zwar bereits gefixt, aber du weißt bestimmt wie das mit dem Updateeinspielen so ist.

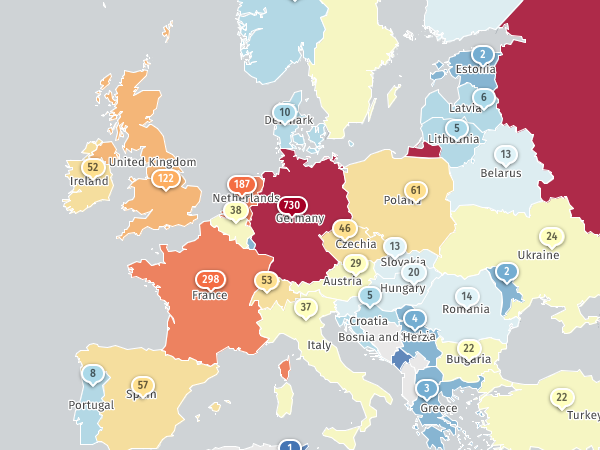

Die Shadowserver Foundation, eine gemeinnützige Sicherheitsorganisation, die Daten über bösartige Internetaktivitäten sammelt und analysiert, hat sich die Verbreitung der Lücke genauer angeschaut. Deutschland hat es mit 730 verwundbaren Instanzen auf Platz 2 geschafft. Insgesamt wurden über 5000 Server entdeckt.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Das erste Mal, seit ich für dich diesen wöchentlichen Newsletter schreibe, wurden keine deutschen Ransomware-Opfer in der letzten Woche auf irgendwelchen Leakseiten gelistet. Yeah!

Dennoch dreht sich die Erde weiter. Am 24.1.24 wurde eine neue Ransomware Leakseite entdeckt. Die Gang nennt sich MYDATA / ALPHA LOCKER und hat bereits sechs internationale Opfer gelistet.

Subway, welche letzte Woche auf der Lockbit 3.0 Leakseite gelistet wurde, ist magischer Weise wieder verschwunden. Sind Sandwiches nun wieder sicher?

Südwestfalen-IT

Der Ransomware Angriff auf die Südwestfalen-IT vom 29/30.10.2023, welcher zu massiven Ausfällen sorgte, ist aufgearbeitet. Es existiert ein lesenswerter 42-seitiger Abschlussbericht, welcher Licht ins Dunkel bringt, aber ebenso Versagen offengelegt.

So hat der Angreifer (Akira Ransomware) eine CISCO Sicherheitslücke ausgenutzt, welche lange bekannt war und vor der aktiv gewarnt wurde. Im Bericht ist von einer Zero-Day-Lücke die Rede … so Zero war diese zum Zeitpunkt des Angriffs allerdings nicht mehr.

Immerhin existierte ein Backup, denn bekannterweise löscht Akira Schattenkopien auf Windows Systemen. Inwieweit der bekannte Akira Entschlüsseler helfen konnte, bleibt offen. Die Ransomware Gang hat die Südwestfalen IT zumindest bis jetzt nie auf ihrer Leakseite erwähnt.

Akira selbst sorgt indessen weiter für lange Gesichter, so hat die Gang letztens (21.1.24) erst ein schwedisches Rechenzentrum des finnischen Cloud-Anbieter Tietoevry lahmgelegt. Na Mahlzeit.

Hacker News

Die Snatch Ransomware Gang (Security Notification Attachment) Gang veröffentlicht momentan sensible Daten der US-Regierung, sofern ihre Leakseiten gerade mal online sind.

Es handelt sich dabei um persönliche Informationen von Mitgliedern der US-Regierung und sieht eher nach klassischem Doxing aus.

Doxing ist die Offenlegung von identifizierenden personenbezogener Daten im Internet, ohne Einwilligung der betroffenen Person.

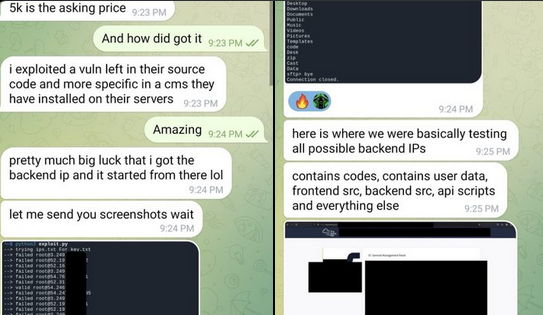

Im Netz wurde am 22/23.1.24 ein Backend Zugang zur Cyber Security Lernplattform TryHackMe (THM) für $ 5000 angeboten. Bis jetzt hat sich der Verdacht nicht erhärtet.

Die Information dazu tauchte zusätzlich im ransomed.vc Kanal auf. Das heißt wohl, sie ist nicht wirklich ernst zu nehmen. Denn diese Gruppe ist in der Vergangenheit durch allerlei Eskapaden aufgefallen.

Die Gruppe BlackSec hat sich unter dem Namen SparrowCorp neu aufgestellt. In einer ersten Ankündigung möchte sie ein Pädophilennetzwerk sprengen, welches seit 2004 operiert.

Na, das wäre natürlich eine gute Tat.

DDoS News

Mit der 62IX GROUP gibt es eine neuere prorussische Gruppe, welche seit Januar europäische Webseiten stresst. So wurden diese Woche schwedische und Schweizer Webseiten (22.1.24) mit DDoS belegt. Danach folgten belgische Webseiten (24–27.1.24).

Die Gruppe betreibt einen eigenen Stresser Service, welcher seit Ende 2023 für alle verfügbar ist. Das Element Stresser getaufte Tool, kann angeblich Schutzmaßnahmen von OVH, Path, Cloudflare und anderen umgehen und beherrscht Layer 3/4, sowie Layer 7. Auch von 20 Gbps (Gigabit per Second) OVH und Geo Bypass Methoden ist in der Ankündigung die Rede.

NoName057(16) hat es sich auch diese Woche nicht nehmen lassen, ein paar deutsche Webseiten zu überlasten. So wurde pünktlich zum Wochenende (26.1.24) die üblichen Webseiten angegriffen: MVG (München), Stadt Bielefeld, VGN (Nürnberg), Talanx, Bundesamt für Logistik und Mobilität (BaLM), Stadt Frankfurt am Main, Bundeszentralamt für Steuern (BzSt) und Zoll.

Begründet wurden die Angriffe mit der neuen Waffenlieferung an die Ukraine. Frankfurt war schon lange nicht mehr auf der Liste.

Es handelte sich um die dritte Welle innerhalb eines Monats.

Israel vs. Hamas

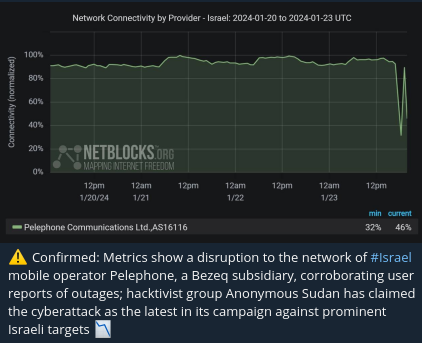

Anonymous Sudan hat angeblich am 23.1.24 einen Cyberangriff auf Pelephone, eines der führenden und ältesten Telekommunikationsunternehmen in Israel, durchgeführt. Zusätzlich behauptet Anonymous Arabia am 24.1.24, einen massiven Cyberangriff auf die DNS-Hauptserver von CellCom durchgeführt zu haben.

Die Auswirkungen waren messbar.

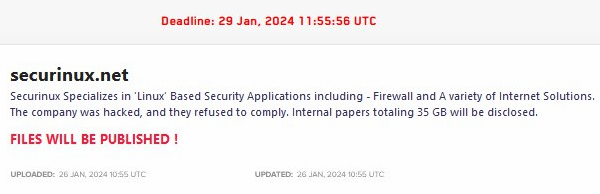

Außerdem wurde die israelische Firma Securonix im Darknet als LockBit Opfer gelistet. Sie betreibt eine Plattform für Sicherheitsanalysen und -maßnahmen. Diese ist allerdings momentan nicht mehr auf der LockBit 3.0 Leakseite zu finden.

Einen weiteren Cybervorfall gab es bei der israelischen Kino-Kette Lev, hier sollen türkische Hacker die Schaufenster Bildschirme benutzt haben, um Hassbotschaften zu verbreiten.

Ukraine vs. Russland

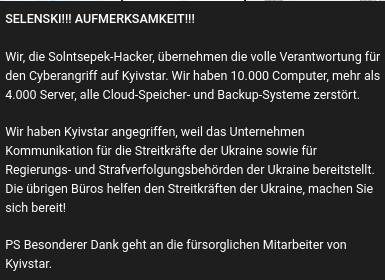

Nur weil der russische Angriffskrieg die letzten Wochen nicht im Newsletter erwähnt wurde, geht dieser weiter. So wurde erst im Dezember der Kyivstar angegriffen, der größte ukrainische Mobilfunkanbieter, mit über 24 Millionen Kunden.

Laut Security Service of Ukraine's (SSU) sind die Täter, bereits im Mai in das Netz eingedrungen und haben später tausenden Server gelöscht.

Es gibt eine Bestätigung seitens der Solntsepek Gruppe, welche mit Sandworm in Verbindung stehen soll. Laut Ukraines Computer Emergency Response Team (CERT-UA) wurden bereits 11 ukrainische Telekommunikationsprovider seit Mai 2023 angegriffen.

Die Gruppe Killnet gehört inzwischen mehr oder weniger der Vergangenheit an. Der Gründer KillMilk hat seinen Job an den Nagel gehängt und die Community an einen Nachfolger übergeben, welcher andere Ziele verfolgt.

Es gibt zwar Wünsche auf der Followerschaft ein Killnet 2.0 zu gründen, bisher gibt es hierfür allerdings keine Anzeichen.

An anderer Stelle bilden sich allerdings neue Allianzen, so haben sich die Gruppen NoName057(16), 22С, SKILLNET, CyberDragon, Federal Legion, Peoples Cyber Army und PHOENIX zu einer neuen Gruppe formiert, welche die Ukraine und deren Unterstützer angreifen will.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

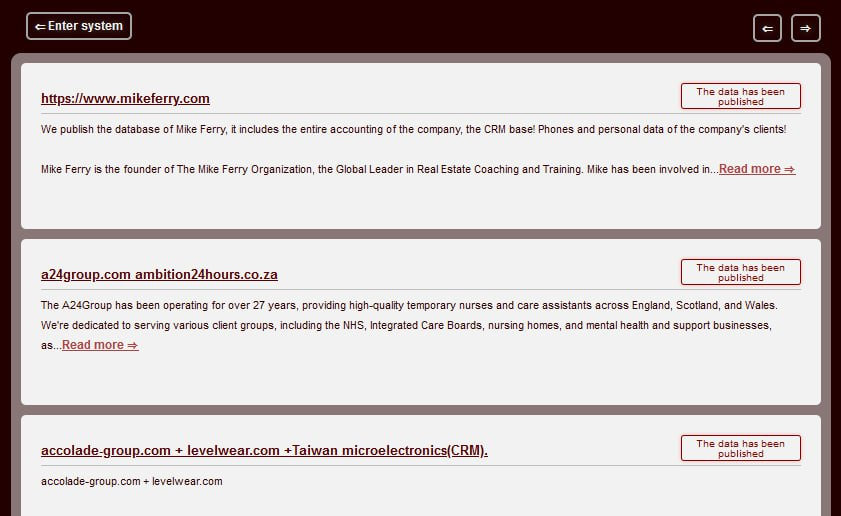

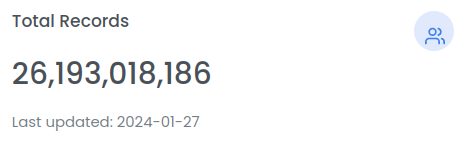

Mother of all Breaches - 26 Milliarden Daten - Die Wahrheit

Großes Medieninteresse bekam diese Woche ein im Netz gefundener Datensatz mit geleakten Zugangsdaten. Cybernews berichtete als Erstes über dieses Datenpaket, welches den Rufnamen Mother of all Breaches (MOAB) erhalten hat.

Die schiere Größe (12 TB) führte bei vielen direkt zur Schnappatmung und die Maus zuckte in Richtung Sharing Button.

Bei genauen Hinsehen stellte sich allerdings recht zügig heraus, dass es zum großen Teil um alte Daten handelte (Wer hätte dies bei Daten wie Myspace gedacht).

Ein findiger Jäger und Sammler, könntest du jetzt denken, wollte sich hier wohl einen Notfallvorrat an Datensätzen zusammentragen, der aus Versehen übers Netz zugänglich war. Doch weit gefehlt, es handelte sich um die komplette Datenbank von leak-lookup.com, die ihren Weg ins Internet gefunden hat. Passiert.

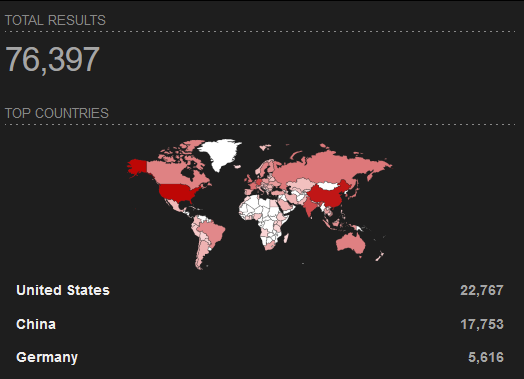

Jenkins CVE-2024-23897

Jenkins, ein Open Source Automation Server ist verwundbar und das nicht zu wenig. SonarSource berichte am 25.1.24 über die kritische Lücke mit der Nummer CVE-2024-23897.

Jenkins hat eine eingebaute Kommandozeile (CLI), welche standardmäßig in Jenkins 2.441 and älteren Versionen aktiv ist. Diese Kommandozeile kann mit dem @ Zeichen, gefolgt von einem Dateipfad zum Auslesen von Daten (zum Beispiel /etc/passwd) missbraucht werden. Da dadurch die Gefahr einer Remote Code Execution besteht (Arbitrary File Read Vulnerability Leading to RCE), hat die Lücke einen CVSS 9.8 Score bekommen.

Jenkins selbst hat weitere Details. Im Netz kursieren bereits Proof of Concepts (PoCs), daher sollte die Lücke schnell geschlossen werden.

Auf Shodan lassen sich über 5000 Jenkins Server in Deutschland finden.

Kasseika Ransomware - Bring Your Own Vulnerable Driver (BYOVD)

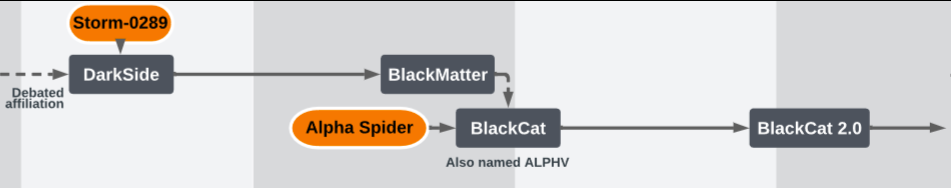

Die Ransomware Kasseika wurde zuerst im Dezember 2023 von Sicherheitsforschern entdeckt und ist noch relativ neu. Erste Untersuchungen ergaben Überschneidungen mit der BlackMatter Ransomware, ein Ransomware-as-a-Service (RaaS), welcher bereits 2021 aktiv war und deren Quellcode geleakt wurde. Daraus ging auch ALPHV/Blackcat hervor.

Neu an Kasseika ist die Angriffstechnik „Bring Your Own Vulnerable Driver“ (BYOVD). Hierbei lädt die Ransomware (Martini.exe) einen signierten Treiber namens Martini.sys (ursprünglich als viragt64.sys gelabelt), welcher im Zusammenspiel mit Martini.exe dafür sorgt, dass Prozesse beendet werden. Speziell solche, die das System überwachen, so TrendMicro. viragt64.sys gehört ursprünglich zu TG Soft's VirtIT Agent, einem italienischen Antivirenunternehmen, was die Sache etwas pikant macht. Die Ransomware tarnt sich also als Antivirus Treiber.

Es soll sich um mindestens 991 Prozesse handeln, die der Treiber abdeckt. Auch beendet sich die Ransomware selbst, sollten weiterhin kritische Prozesse von Sicherheitstools gefunden werden. Nicht schlecht.

Zusätzlich löscht die Ransomware Schattenkopien mithilfe der Windows Management Instrumentation Command-Line (WMIC), um Wiederherstellungen zu erschweren.

Verschlüsselt wird letztlich mit ChaCha20 und RSA. Nachdem dies abgeschlossen ist, wird das Hintergrundbild des Windowssystems geändert, um einen Hinweis zu platzieren. Spuren werden am Ende ebenfalls verwischt, indem Event Logs geleert werden.

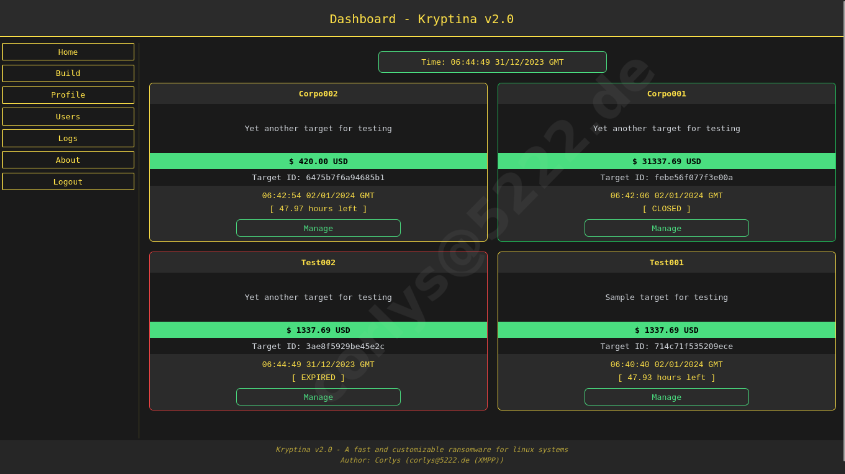

Kryptina - Linux Ransomware

Mit Kryptina ist eine neue Linux Ransomware in Untergrundforen aufgetaucht, welche stetig ausgebaut zu werden scheint.

Im Dezember wurde die initiale Version der Ransomware-as-a-Service (RaaS) Software beworben, momentan ist Version 2.2 (12.1.24) aktuell. Der Code, mit Builder, Web-App basierend auf Python + Flask + MySQL + Tailwind, Payload und Dokumentation kann für $ 800 erstanden werden.

Die Dokumentation ist 21 Seiten lang und beschreibt die Schritte der Installation, der Konfiguration, sowie beispielhaft ein Angriffsszenario.

Auch wenn bisher nichts über den Einsatz dieser neuen Variante bekannt ist, solltest du neuen Varianten Aufmerksamkeit schenken.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Was ist SIM-Swapping

Der SEC (US-amerikanische Börsenaufsichtsbehörde) X-Account wurde in der vergangenen Woche von einem fremden Angreifer übernommen, um einen Tag zu früh die kommende Bitcoin-ETF-Zulassung zu verkünden.

Wie die SEC nun mitteilte, wurde dies mittels SIM-Swapping möglich. Doch was ist das eigentlich?

SIM-Swapping, SIM-Hijacking oder SIM-Karten-Swap ist eine feindliche Übernahme der Handynummer. Dies kann mittels Social Engineering beim Mobilfunkprovider erreicht werden. So kann ein Verlust oder dergleichen vorgetäuscht werden, um an eine neue SIM-Karte bzw. Subscriber Identity Module-Karte zu gelangen.

Bei dieser Angriffsart handelt es sich um eine Form des Identitätsdiebstahls.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Cloud Threat Landscape

Erkunde 107 Vorfälle, 96 Bedrohungsakteure und mehr als 100 Cloudangriffstechniken in der umfassenden Datenbank von Wiz.

Leider ist die Datenbank nicht Open Source, dafür findest du dort eine kuratierte Liste über Cloud Cybersecurity und deren Bedrohungen. Risikier mal einen Blick.

CVEmap

Es gibt Neues von ProjectDiscovery. Das neueste Tool aus dem reichhaltigen Portfolio ist im CVE Katalog Bereich angesiedelt. Gut wirst du jetzt sagen, hatten wir doch schon zur Genüge. Mag sein, dennoch kann das gobasierte Kommandozeilen Tool eine Hilfe sein, solltest du ohnehin auf dem CLI unterwegs sein.

CVEmap soll aAbhilfe im Common Vulnerabilities and Exposures (CVE) Dschungel schaffen, so die Macher. Dazu benötigst du allerdings einen CVEmap API Token, denn darauf baut das Tool auf.

Danach hast du Zugriff auf EPSS, KEV, CPE, GitHub, Nuclei Template oder HackerOne Report Mapping. Happy Mapping!

Kunai

Kunai ist ein Threat-Hunting Tool für Linux. Das Open-Source-Tool setzt auf Rust und eBPF. Die Kernkomponenten von Kunai laufen als eBPF-Programme und geben ihre Ergebnisse ans Userland weiter.

Kunai sieht sich als Sysmon Variante für Linux.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.