exploding security #64 - HTTP/2 CONTINUATION Flood - Notepad++ DLL Hijacking - TheMoon - Malware Infrastructure Tracking - Cross-Site Request Forgery - Tracecat - PurpleLab - Ludus

Chronohygiene bezeichnet einen regelmäßigen Tages- und Wochenablauf, inklusive Schlaf. Die kürzlich vollzogene Zeitumstellung bringt diesem Ablauf bei vielen Menschen etwas durcheinander und die innere Uhr muss neu gestellt werden.

exploding security #63 bringt dir, unabhängig von Sommer oder Winterzeit, deine wöchentliche Dosis Cyberhygiene

Updates zu den Themen der letzten Wochen?

xz Backdoor Nachlese

Die xz Backdoor der letzten Woche, wird weiter untersucht.

Binarly hat für alle ein kostenloses Tool namens XZ Fail zur Erkennung der Backdoor veröffentlicht.

Eine SIGMA Regel für SSH Kindprozesse wurde veröffentlicht und mit xzbot und xz-vulnerable-honeypot stehen bereits Honeypots zur Verfügung.

Florian Roth hat Yara Regeln zur Lücke aktualisiert

Der Maintainer des xz Pakets hat sich ebenfalls zu Wort gemeldet und wird das Problem in Ruhe analysieren, vermutlich wird es danach einen Versionssprung auf 5.8.0 geben.

ACE Responder hat ein aufschlussreiches Video erstellt, falls dir die Funktion der Backdoor bisher nicht ganz klar ist.

Solltest du Videos doof finden, kannst du alternativ in diesem Artikel schmökern.

Reports, Statistiken und andere Zahlenwerke

Flashpoint Global Threat Intelligence Report

Flashpoint betreibt eine Cyber Threat Intelligence (CTI) und Vulnerability Management (VulnDB) Plattform. Im aktuellen Global Threat Intelligence Report hat der Anbieter ein paar Kennzahlen veröffentlicht.

- Datenschutzverletzungen stiegen 2023 um 34,5 Prozent, es wurden über 6000 erfasst

- 17 Milliarden Datensätze wurden entwendet.

- Alleine im Januar Februar 2024 stiegen Datenschutzverletzungen bereits um das Vierfache, im Vergleich zum Vorjahr

- Ransomware Attacken stiegen um 84 Prozent an

- Über 33 000 Lücken hat Flashpoint 2023 erfasst, wovon 52 Prozent den CVSSv3 hoch oder kritisch erhielten.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Zum Monatsanfang gibt es direkt einen Viererpack für deutsche Unternehmen

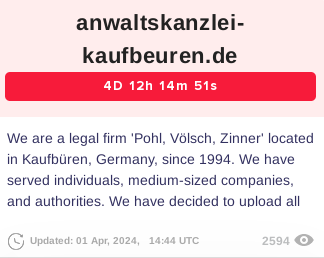

- 1.4.2024 LockBit - PVZ Pohl, Völsch, Zinner Rechtsanwälte

- 2.4.2024 RA World - KICO Kunststofftechnik GmbH

- 3.4.2024 RA World - Innomotive Systems Hainichen GmbH

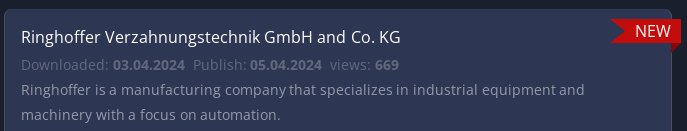

- 3.4.2024 8Base - Ringhoffer Verzahnungstechnik GmbH and Co. KG

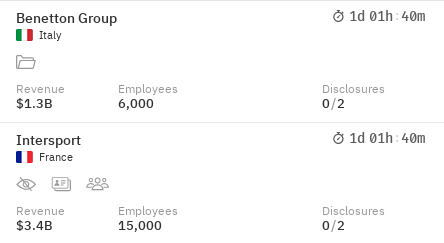

Hunters International scheint nicht nur weltweit tätig zu sein, sondern ist zusätzlich sportlich unterwegs. Die Leakseite der Gruppe listete am 3.4.2024 Benetton aus Italien, sowie Intersport aus Frankreich.

Die zwei Unternehmen gehören zu bereits über 65 Opfern im Jahr 2024.

Hunters International ist dieses Jahr sehr aktiv!

DDoS News

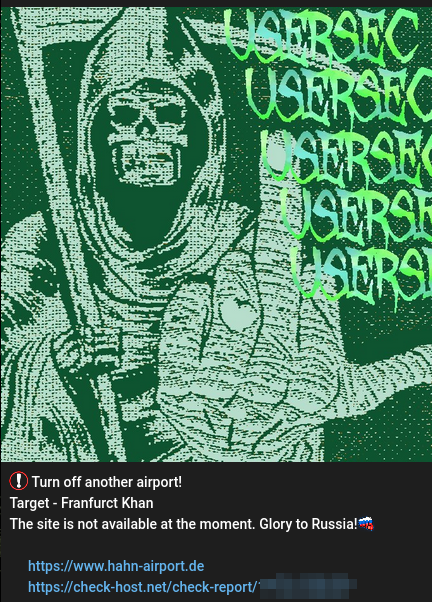

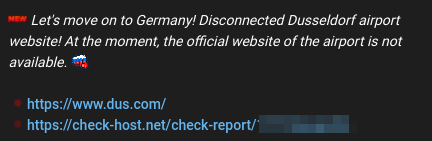

UserSec hat am 4.4.2024 den Flughafen Frankfurt-Hahn (HHN) und den Flughafen Düsseldorf (DUS) am Abflug gehindert. „Delayed“ würde ich sagen.

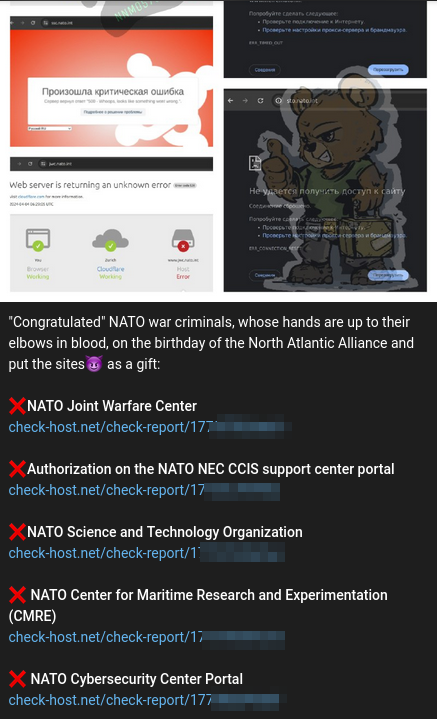

NoName057(16) hat parallel dazu sieben NATO-Webseiten erfolgreich attackiert.

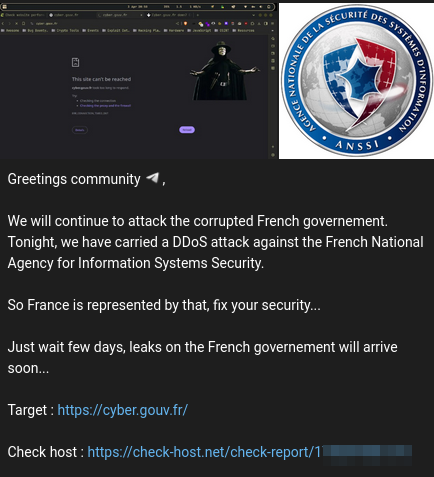

GLORIAMIST hat es seit April auf französische Webseiten abgesehen. Hier wurden am 1.4.2024 die Webseiten von Total Energies und der Generaldirektion für innere Sicherheit (DGSI) mit DDoS lahmgelegt.

Am 2.4.2024 folgte die Nationale Agentur für Sicherheit der Informationssysteme (ANSSI).

CyberDragon hatte es am 6.4.2024 auf Tankstellen abgesehen, genauer gesagt nur auf Preisvergleichsseiten in den USA und EU. fuelo.net zeigt auch am Sonntag noch einen 503 Error.

Wohingegen alle Subdomain weiter funktionieren. Warum die Gruppe es auf Benzin Schnäppchenjäger abgesehen hat, bleibt ein Rätsel ...

Hacker News

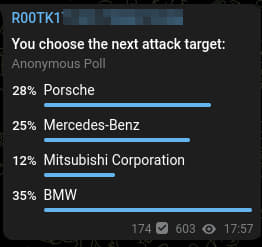

R00TK1T stimmt gerade über die nächsten Ziele ab, dieses Mal sind deutsche Autohersteller das Thema. Momentan liegt BMW vorn. Die Gruppe hatte am 3.4.2024 bekannt gegeben, bei Unilever Daten entwendet zu haben.

Aktuelle hat sich die Gruppe dem Iran zugewandt.

Israel vs. Hamas

Anonymous und weitere Gruppen haben zur OPIsrael aufgerufen. Am 7.4.2024 soll die großangelegte Aktion starten.

Das Kollektiv will bereits die Server des israelischen Justizministeriums gehackt und ca. 300 GB an Daten entwendet haben.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

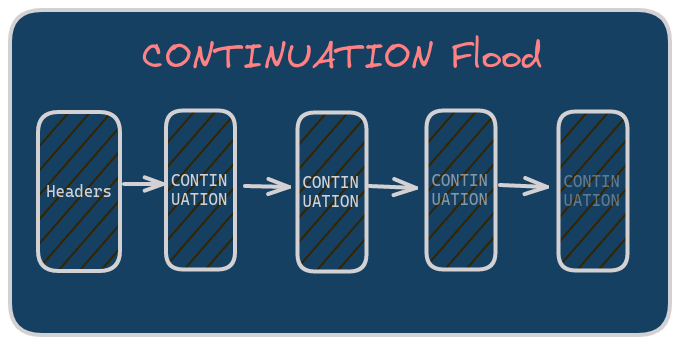

HTTP/2 CONTINUATION Flood

Nachdem erst vor ein paar Wochen mit Loop DoS eine neue Überlastangstattacke bekannt wurde, folgt diese Woche direkt die nächste.

CONTINUATION Flood wurde die neue Methode vom Sicherheitsforscher Barket Nowotarski getauft.

Sie basiert auf dem HEADERS und CONTINUATION Frame des HTTP/2-Protokolls.

Frames haben eine maximale Größe, wird diese überschritten, wird das END_HEADERS flag nicht gesetzt und der HTTP/2 Stream wird mit dem CONTINUATION Frame fortgeführt.

Wie du dir schon denken kannst, basiert genau darauf die neu entdeckte CONTINUATION Flood.

Von dieser Problematik sind nicht alle HTTP/2 Implementierungen betroffen, dennoch listet das CERT Coordination Center (CERT-CC) einige auf, darunter Node.js (CVE-2024-27983), Apache Httpd (CVE-2024-27316) oder die Go-Pakete net/http and golang.org/x/net/http2.

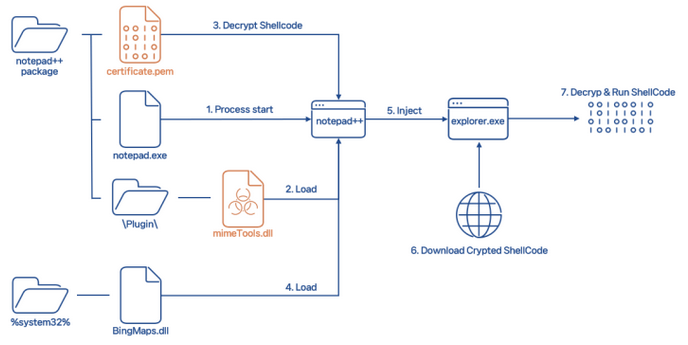

Notepad++ DLL Hijacking

Das AhnLab Security Intelligence Center (ASEC) hat einen Angriff auf das bekannte Notepad++ aufgedeckt. So wurde das Pluginsystem ausgenutzt, um eine verseuchte DLL (mimeTools.dll) einzuschleusen.

Da diese URL zur Standardinstallation gehört, fällt diese Attacke nicht weiter auf. Der bösartige Code ist in der Datei „certificate.pem“ untergebracht worden.

Nach einer erfolgreichen Infektion wird ein C2 Server kontaktiert, welcher sich als WordPress tarnt.

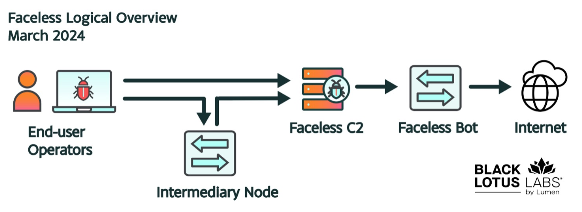

TheMoon ist aufgegangen

Seit 10 Jahren (2014) mäandert das Botnetz TheMoon bereits durch Netzwerke und versucht im stillen End of Life Geräte zu kapern. Gerne auch Small Office, Home Office (SOHO) Router und IoT Geräte.

Die so entstandene Botarmee soll aus 40 000 Mann bestehen und in ca. 88 Ländern stationiert sein. Als Dunkeldienstleitung wird der Proxyservice Faceless angeboten.

Lumen hat sich TheMoon gewidmet und bringt für dich etwas mehr Licht ins Dunkel.

Hacker hacken OWASP

Es ist meist nicht die Frage des ob, sondern eher des wann. So hat die OWASP Foundation eine Datenschutzverletzung auf einem alten Media-Wiki Server bekannt gegeben.

Der Breach betrifft Mitglieder von 2006 bis 2014.

Google Pixel Lücken gefixt

Google hat mit dem April Update zwei kritische Lücken (CVE-2024-29745 und CVE-2024-29748) auf Android gefixt. olltest du das Update bisher nicht eingespielt haben, rate ich dir dazu, sofern du ein Pixel Smartphone besitzt.

- CVE-2024-29745: An information disclosure Vulnerability in the Bootloader.

- CVE-2024-29748: An Elevation of Privilege (EoP) Vulnerability in the Pixel Firmware.

Kiffer enttarnt

Langt wehrte die neu erlangte Freude nicht, zumindest für ein paar Freunde des berauschenden Krauts.

Zerforschung hat ein paar nette API Lücken in CanGuard aufgedeckt, einem Rundum-sorglos-Paket für die neuen Cannabis Social Clubs (CSCs). Oops

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Einstieg in Malware Infrastruktur Tracking

Censys hat eine Anfängeranleitung veröffentlicht, die dir das Suchen und Finden schädlicher Server näher bringen möchte.

Dazu wird an verschiedenen Beispielen auf das Malware Infrastructure Hunting eingegangen, logischerweise mithilfe der Censys Suchmaschine.

Einstieg in Cross-Site Request Forgery (CSRF)

CSRF liest du in letzter Zeit immer öfter in Artikeln zu Cyberthemen. Zeit in die Welt der Cross-Site Request Forgery tiefer einzusteigen.

InfoSecWriteUps hat hier eine aufschlussreiche Zusammenfassung für dich. Enthalten sind allerlei Beispiele, wie solch eine Attacke aussehen kann und welche Abwehrstrategien es gibt.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Ludus - selbst gehosteter Spielplatz

Ludus von Bad Sector Labs unterstützt dich beim Aufbau einer virtuellen Testumgebung. Aufbauend auf Proxmox, mithilfe von Ansible und Co kannst du dir fix einen eigenen Spielplatz aufbauen. Es stehen verschieden Module zur Verfügung, unter anderem Game of Active Directory oder Vulhub.

Ganz frisch aus dem Giftschrank ist gerade erst ein xz Backdoor Modul dazugekommen.

PurpleLab - Analyseplattform

PurpleLab richtet sich eher an professionelle Analysten, die ein All in One Testsystem suchen. Mit PurpleLab kannst du Erkennungsregeln testen, Protokolle simulieren und verschiedene Sicherheitsaufgaben durchführen. Ressourcenschonen ist das Labor leider nicht und benötigt einen richtigen Server, dafür bekommst du eine vollausgestattete Analyseumgebung.

Tracecat - SOAR Alternative

SOAR steht für Security Orchestration Automation and Response und bedeutet automatisch Warnungen und Meldungen zu sammeln und in Workflows zu verarbeiten. Bisher existierte hier meist nur kommerzielle und teure Software.

Tracecat möchte das ändern und hat sein Tool unter Apache-Lizenz veröffentlicht.

Auch wenn es sich bisher noch um eine Alpha Version handelt, kannst du mit der auf No Code angelegten Oberfläche bereits vorfühlen, wo die Reise hingeht.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.