exploding security #51 - Ransomware Zahlen 2023 - Terrapin SSH Attacke - UserSec - Rusty Hog - Purple Knight - Ping Castle - RabbitMQ - OWASP API Top 10

Im neuen Jahr will ich dir direkt die Mikrobe des Jahres 2024 präsentieren. Es handelt sich um das Kabelbakterium Electronema. Komischer Name wirst du sicher direkt denken, aber das passt schon, denn die Dinger sehen aus wie Kabelsalat und sie leiten Strom. Dazu können sie Schadstoffe abbauen und die Bildung von Treibhausgasen reduzieren.

Exploding security #51 möchte dir ebenfalls helfen Schadstoffe zu reduzieren, darum nimm dir deinen Salat (ja ich kenne deine Vorsätze bereits) und zieh dir eine gesunde Wochenzusammenfassung rein. Auf ein sicheres 2024!

Reports, Statistiken und andere Zahlenwerke

Ransomware Zahlen 2023

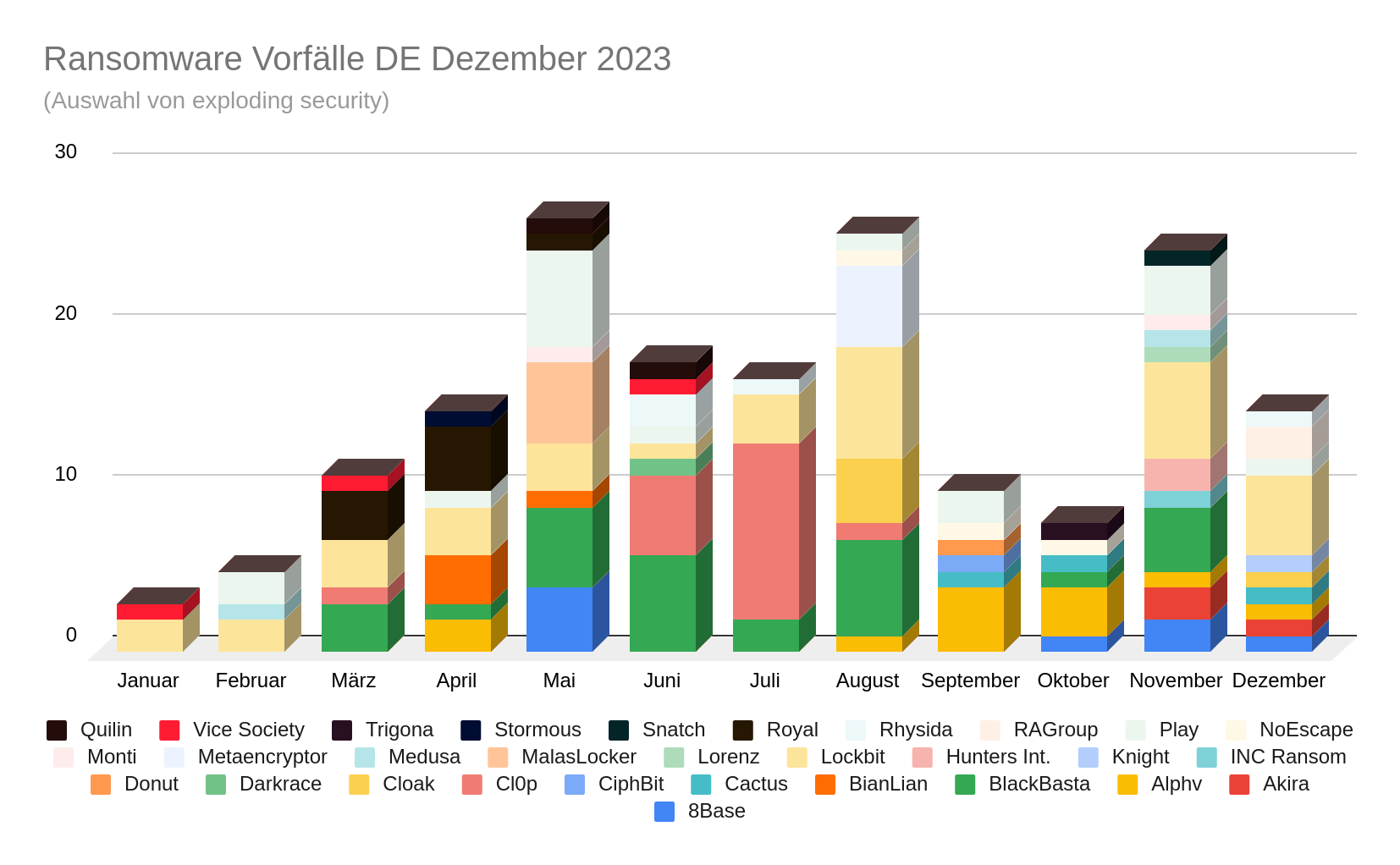

Wie gewohnt erhältst du zum Monatsanfang die Ransomware Statistiken für Deutschland. Dieses Mal für den etwas ruhigeren Dezember 2023. LockBit 3.0 führte auch in diesem Monat die Statistik an.

Da das Jahr 2023 zu Ende ist, möchte ich dir noch ein paar mehr Statistiken präsentieren. Davor sollte erwähnt werden, dass die Januar/Februar Zahlen nachgetragen wurden, da noch kein aktives Opfertracking von exploding security stattfand.

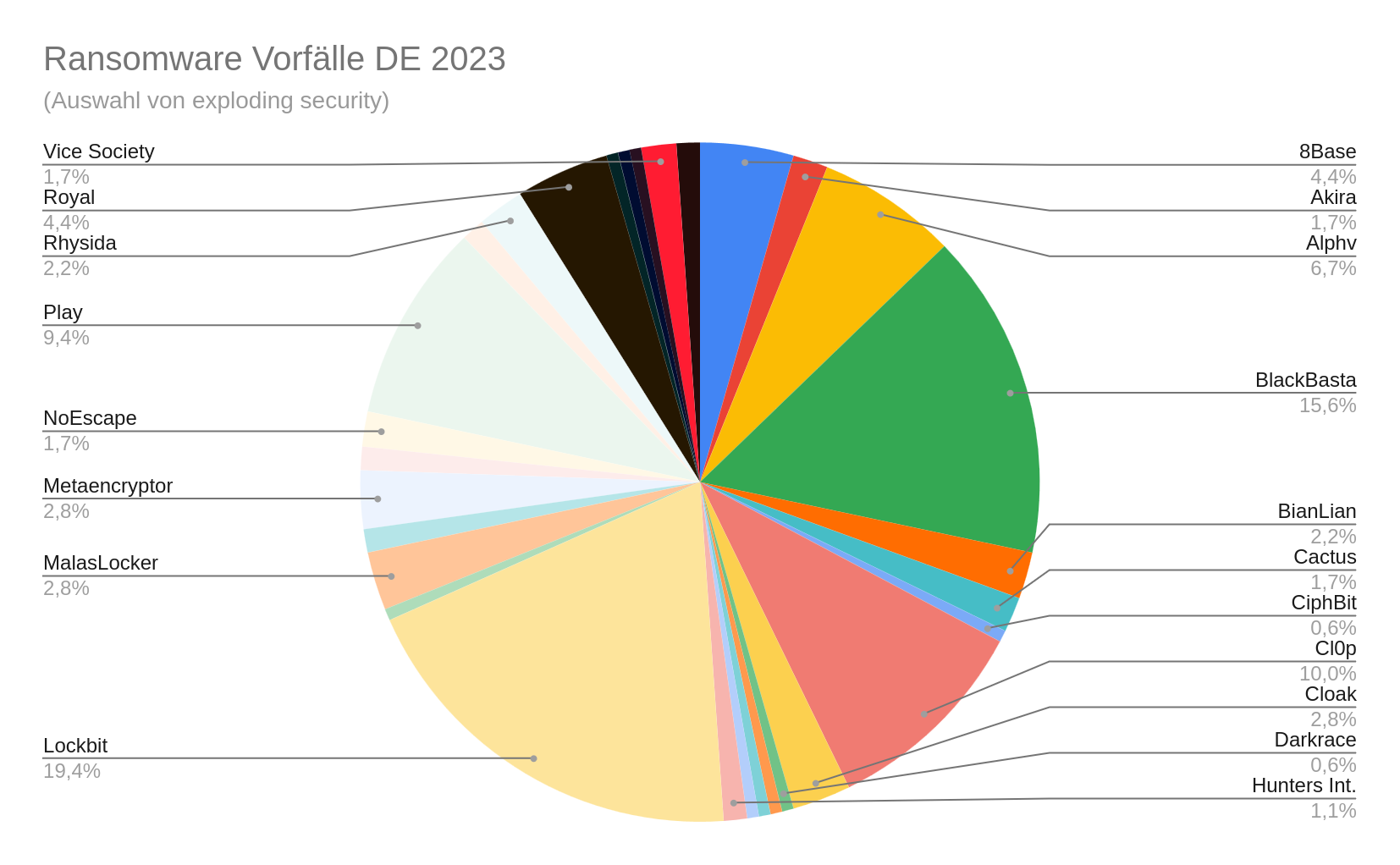

Schlussendlich kommt die ES Statistik auf 180 veröffentlichte Opfer im Jahr 2023. (Abweichungen möglich)

Den größten Schaden hat Lockbit 3.0 mit 19,4 % gefolgt von BlackBasta mit 15,6 % und Cl0p mit 10 % oder die Play Ransomware mit 9,4 % verursacht.

Für Black Basta gibt es seit letzter Woche zum Glück den Black Basta Buster Decryptor, der die vergangenen Vorfälle vielleicht etwas mitigiert.

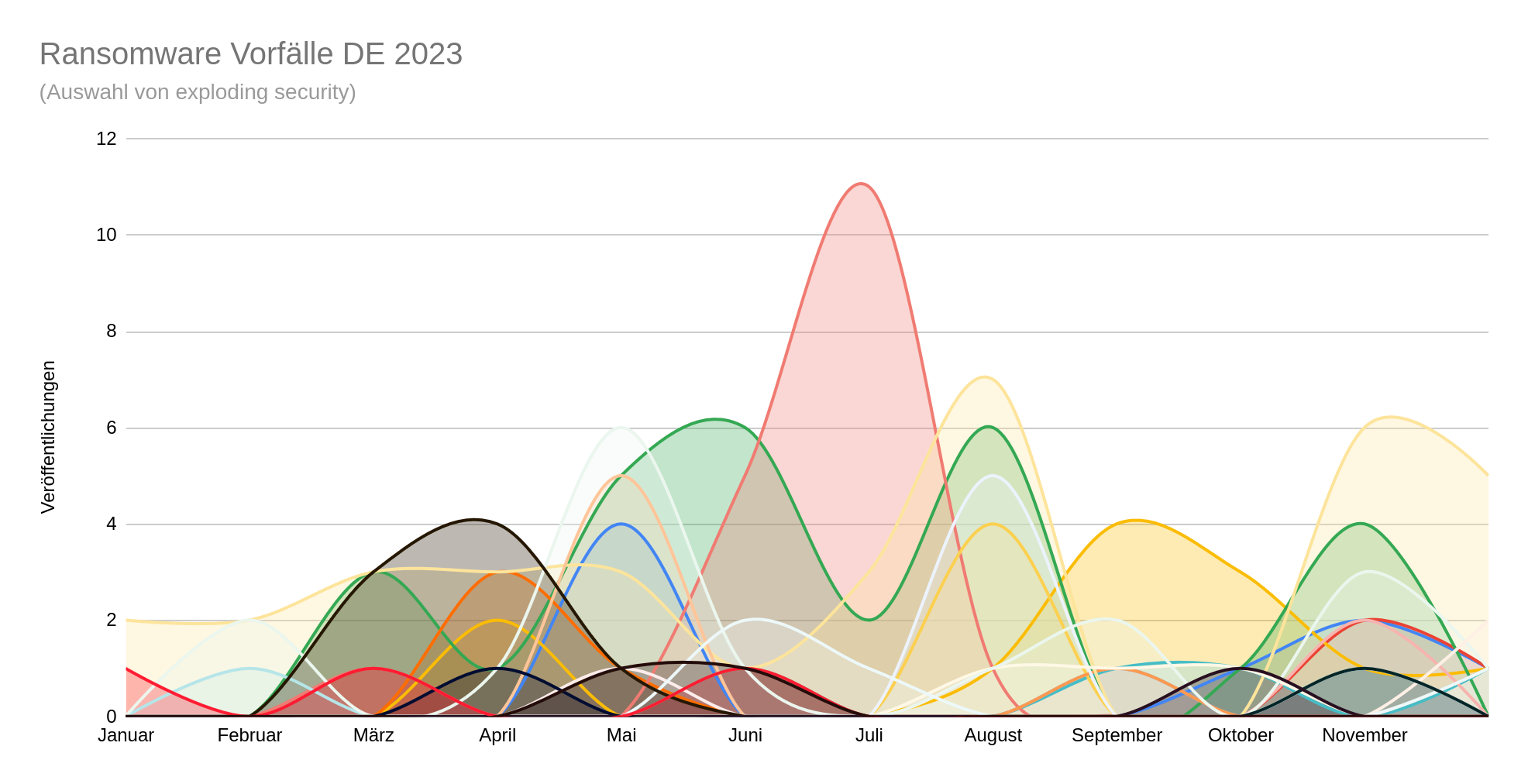

Im monatlichen Verlauf kannst du klar erkennen, dass der Juli 2023 hervorsticht. Dies war die Zeit von Cl0p und den MOVEit Sicherheitslücken. Hier wurden in einem Monat direkt 11 deutsche Unternehmen bloßgestellt.

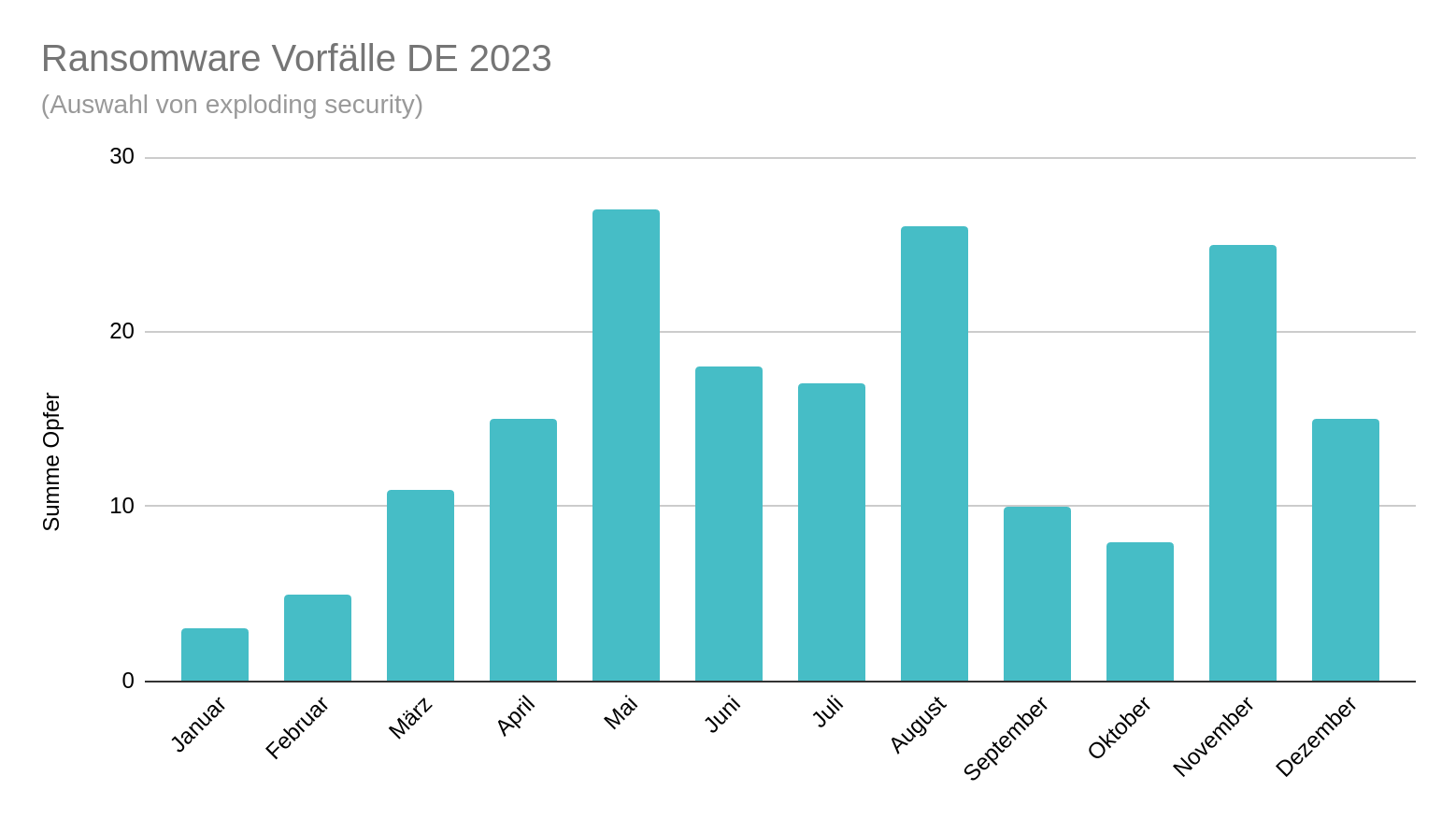

Beim Blick auf die Summe der Ransomware Opfer in einem Monat ändert sich das Verhältnis in Richtung Mai, August und November.

Im Mai waren beispielsweise 8Base, Malas und Play unverhältnismäßig aktiv im deutschen Raum, was für die hohen Zahlen sorgte.

Im August und November waren es LockBit 3.0, BlackBasta, Cloak und 8Base, aber auch neue Gruppen wie Hunters Int. welche für hohe Opferzahlen sorgten.

Im Cyberraum war im Jahr 2023 also ganz schön was los. Im Unterschied zu den vorangegangenen Jahren, traf es oft den Mittelstand, vom einfachen Obsthändler, über die Fertigung bis zu Werbeagenturen, war alles dabei.

Die hier erhobenen Zahlen decken sich relativ gut mit denen des BSI. Da dort allerdings bisher nur Zahlen für das erste Halbjahr verfügbar sind, bleibt der direkte Vergleich aus. Das BSI listete im November 2023 für Q1 und Q2 genau deutsche 92 Opfer, fast genau die Hälfte der exploding security Aufstellung.

DDoS Zahlen 2023

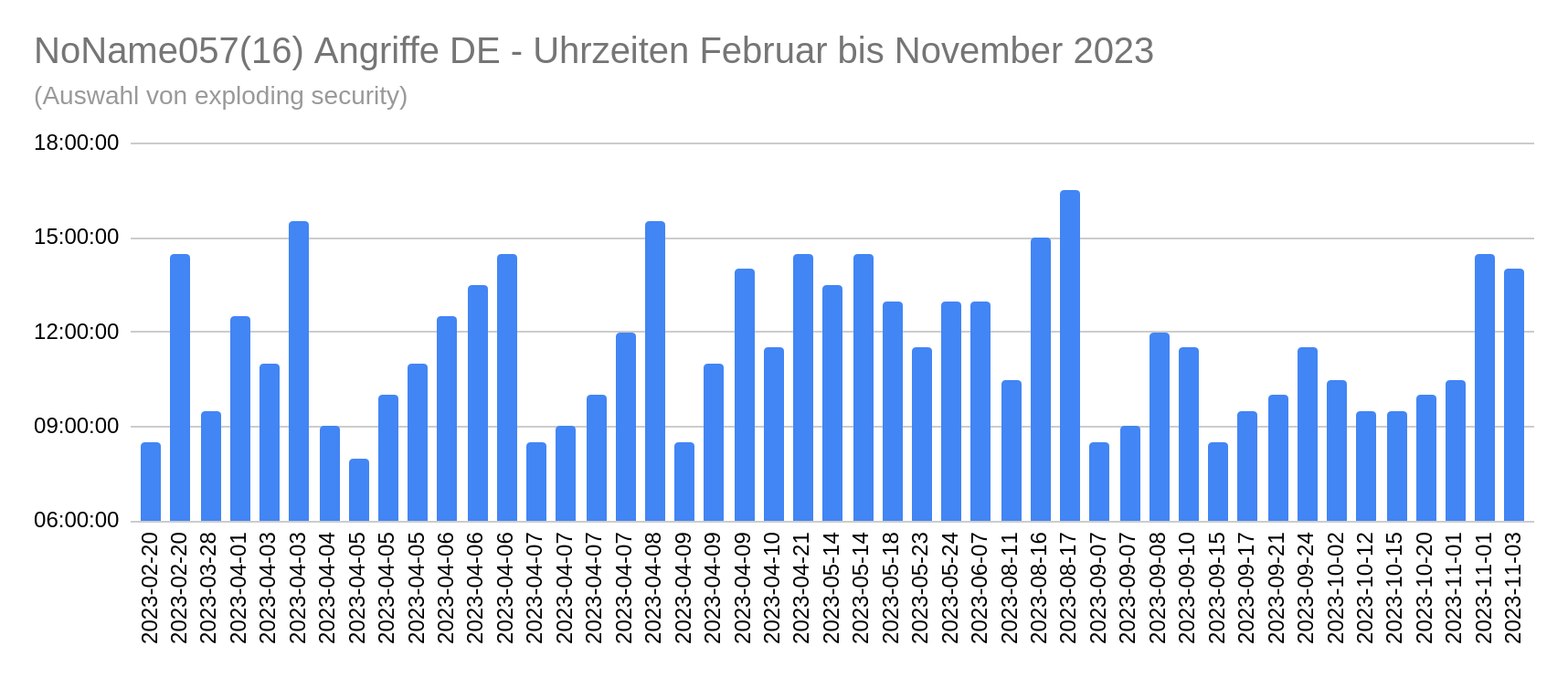

Voraussichtlich wird es in diesem Jahr einen Gesamtüberblick der getrackten DDoS Angriffe geben. Mangels Vollständigkeit verweise ich dich für 2023 auf die NoName057(16) Analyse vom November. Hier wurden 110 DDoS Angriffe der Gruppe auf 46 deutsche Webseiten zwischen Februar und November 2023 untersucht.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Wie bereits Anfang 2023 beginnt auch 2024 etwas ruhiger, dennoch gibt es schon ein Opfer, so hat Black Basta das Unternehmen Gräbener Maschinentechnik GmbH & Co. KG auf seiner Leakseite gelistet.

Die Leakseite ist allerdings seit ein paar Tagen offline, vielleicht ein gutes Omen, abwarten.

Weniger Schaden richtete im Dezember ein Angriff auf die Kanzlei GvW Graf von Westphalen an. Hier konnte der unbekannte Angreifer zwar nicht komplett abgewehrt, aber der Schaden recht schnell eingedämmt werden.

Ein weiteres Opfer ist jedoch die The Lutheran World Federation geworden, hier bekannt als der Lutherische Weltbund (LWB), welcher in Genf in der Schweiz ansässig ist. Rhysida ist in diesem Fall für abgeflossene Daten verantwortlich.

DDoS News

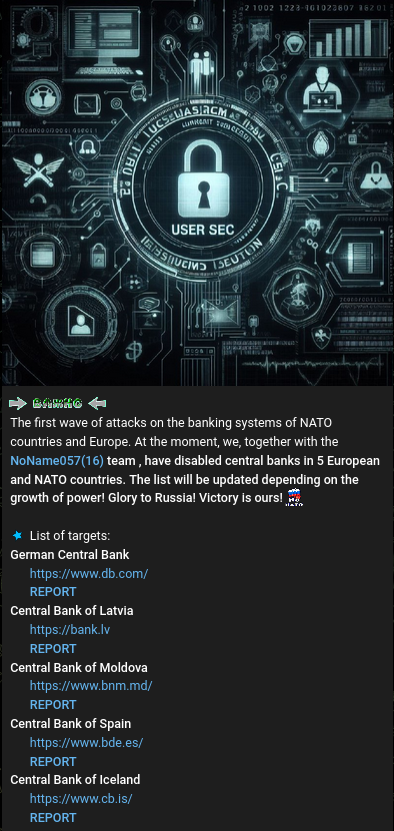

UserSec hat die in der letzten Woche angekündigten DDoS Angriffe gegen NATO Staaten umgesetzt und unter anderem die Deutsche Bank am 05.01.24 angegriffen. Auswirkung unbekannt. Der Angriff wurde wohl mit NoName057(16) koordiniert.

NoName057(16) selbst war im neuen Jahr in Finnland, Italien, Polen, Spanien, Schweden, Lettland und der Ukraine aktiv.

Die Gruppe ATHENA hat die Webseite des bekannte cPanels angegriffen. cPanel ist ein web-basiertes Konfigurationstool für Webserver- und Webhosting-Unternehmen.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

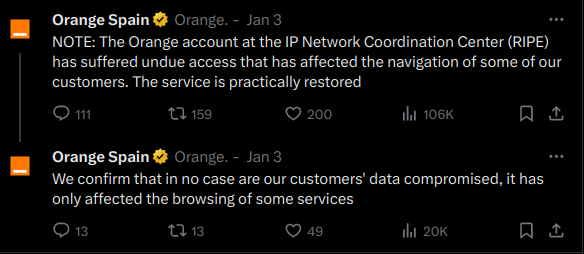

Spanisches Internet offline?

Ein gewisser Ms_Snow_OwO ist in der vergangenen Woche beim spanischen Provider Orange eingebrochen. Der Vorfall sorgte für massive Störungen. Grund war ein geändertes BGP-Routing. Der oder die Täter hatten Zugang zum Réseaux IP Européens Network Coordination Centre (RIPE NCC). Die Regional Internet Registry (RIR) ist zuständig für die Vergabe von IP-Adressen und AS-Nummern in Europa und Internetprovider haben normalerweise Zugang zu deren Portal, um ihre Daten dort zu hinterlegen.

Leider hat es der Provider Orange verpasst, den Zugang dorthin gut abzusichern, was dem Angreifer ermöglichte, Routen umzubiegen, indem er Route-Origin-Zertifikate (ROAs) hinterlegte. Das Passwort lautete übrigens „ripeadmin“.

Kevin Beaumont hat weitere Informationen zu diesem Angriff zusammengetragen. Zusätzlich kannst du die Änderungen im BGP Announcement gut beim Cloudflare Radar nachvollziehen.

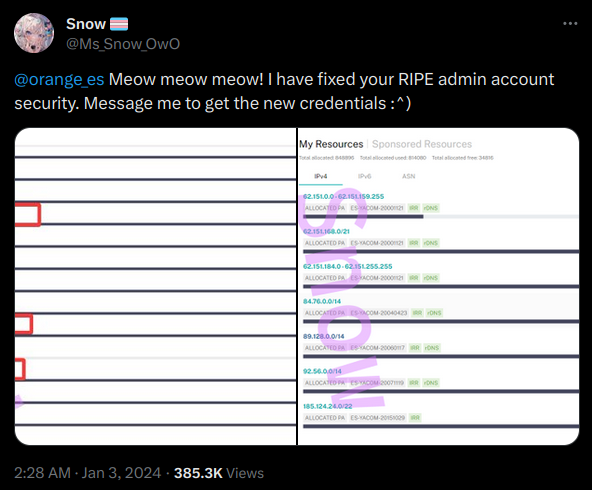

Terrapin SSH Attacke

ShadowServer hat bei einem Internetscan ca. 1 Million SSH-Server in Deutschland gefunden, die für die aktuelle SSH Terrapin Schwachstelle verwundbar sind (CVE-2023-48795). Weltweit sollen es 11 Millionen sein.

Die Ruhr-Universität Bochum (RUB) stellt unter terrapin-attack.com weitere Informationen, sowie technische Details zu der Schwachstelle zur Verfügung. Mit dem Terrapin-Scanner findest du dort auch das passende Tool, um deine Umgebung dahin gehend zu prüfen.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

OWASP API Top 10 in Deutsch

Das Open Web Application Security Project (OWASP) hat bereits im Jahr 2023 die API Top 10 in Deutsch veröffentlicht. Hier haben sich einige Updates ergeben, welche Akamai gut herausgearbeitet hat. So wurden unter anderem die Punkte Offenlegung von Daten und Massenzuweisung zur fehlerhaften Autorisierung auf Objekteigenschaftsebene zusammengelegt.

Was ist RabbitMQ?

Was ist eigentlich dieses RabbitMQ? Es ist ein Open Source Message Broker. Was solch ein Werkzeug genau macht, hat wallarm ausgearbeitet.

Für weitere interessante Artikel rund um RabbitMQ lohnt ebenfalls ein Blick auf das hauseigene Blog.

Honeypots mit vCluster und Falco

Honigtöpfe und Falco, alles klar so weit? Wenn nicht, dann liest du am besten den Artikel von Sysdig dazu. Die zweiteilige Serie zeigt dir, wie du ein Kubernetes Cluster mit Falco (ES#45) aufbaust. Falco wurde ursprünglich von Sysdig entwickelt, die Jungs wissen also, von was sie reden.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Rusty Hog

Eines der ersten Tools, was ich dir auf ES vorgestellt hatte, war Trufflehog. Es handelt sich dabei um einen Secret Scanner, also ein Tool, welches nach Geheimnissen in Source Code und mehr sucht.

Rusty Hog ist (offensichtlich) eine Portierung in Rust. Das Suchschwein erkennt Passwörter und Co in Confluence, Jira, Slack, Git, S3 Buckets, Google Docs und mehr.

Viel Spaß beim Suchen.

Purple Knight

Active Directory, Azure AD genauer gesagt Entra ID wollen stets abgesichert werden. Mit Purple Knight hast du eine Alternative zu BloodHound. Das Tool von Semperis überprüft deine Umgebung und zeigt dir die gefundenen Schwachstellen schnell auf.

Ping Castle

Ein weiteres Sicherheitstool für Microsofts Active Directory ist Ping Castle. Das C# Tool scannt deine Umgebung und gibt dir eine AD Übersicht sowie eine Risikoanalyse zurück. Du findest direkt beim Hersteller eine ausführliche Dokumentation zum schnellen Start.

Kurz vor Schluss

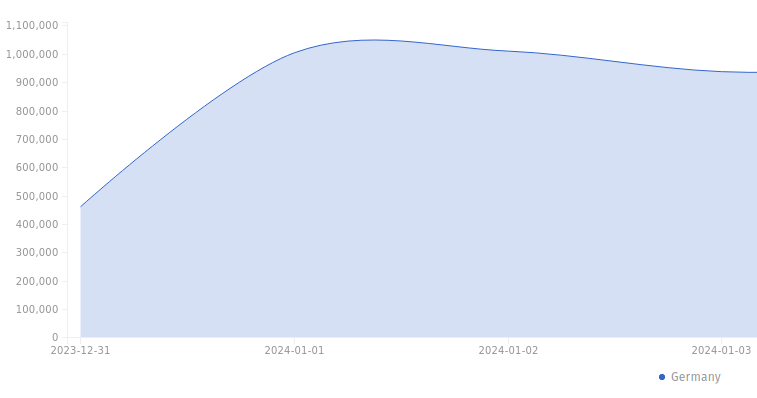

CVEs 2024

Predictions, Vorhersagen, Ausblicke oder auch einfach der Blick in die Glaskugel, sind rund um den Jahreswechsel beliebt. Jerry hat sich die Mühe gemacht und einen Ausblick auf die Common Vulnerabilities and Exposures (CVE)s des Jahres 2024 gewagt ... spannend

Wir sprechen uns dann im Dezember wieder 🔮

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.