exploding security #55 - Anydesk Hack - White Phoenix - Cactus Ransomware - Layer7Booter - Shredder Botnet - Killnet 2.0 - Just Evil - Sn1per -Parrot OS 6 - WhoAmISlack

Der Mensch fühlt sich in vielen Dingen überlegen und geht meist davon aus, dass er als zweibeiniger Primat die Vorherrschaft innehat. Dabei vergisst er gerne, dass dieser Planet zum Großteil von Individuen mit mehr als zwei Beinen bevölkert wird und er mit Kollege Känguru oder Strauß eigentlich ziemlich blöd da steht.

exploding security #55 kannst du bequem im Sitzen lesen, auch wenn dein Zweibeinerrücken das nicht so Dufte findet.

Updates zu den Themen der letzten Wochen?

Unfallkasse Thüringen (UKT)

Mehr als 4 Wochen benötigte das LKA, um festzustellen, welche Art von Daten beim erneuten Ransomware Angriff, dieses Mal durch die RA Group, auf die Unfallkasse Thüringen abgeflossen sind.

Daten über Versicherte, Hinterbliebene und deren Bevollmächtigte so Golem. Wie die Täter eindringen konnten und wie sie vorgingen, bleibt leider im Dunkeln.

Da wurde der Vorfall der Südwestfalen IT besser aufgearbeitet. Krankenkassenmühlen malen langsam, soweit so klar. Beschwichtigend bleibt zu sagen, dass die Leakseite der Ransomware Gruppe momentan nicht erreichbar ist, aber das ist dann auch alles.

Reports, Statistiken und andere Zahlenwerke

Zahlungsmoral bei Ransomware sinkt

Laut einem Bericht von Coveware sank die Zahlungsmoral von Ransomwareopfern im 4. Quartal 2023.

Im vierten Quartal sank die durchschnittliche Lösegeldzahlung auf 568.705 US-Dollar (-33 % gegenüber dem dritten Quartal 2023), während sich der Median der Lösegeldzahlung stabilisierte und bei 200.000 US-Dollar blieb (keine Veränderung gegenüber dem dritten Quartal 2023).

Der Anteil der Ransomware-Opfern, die sich für eine Zahlung von Lösegeld entschieden haben, ist im vierten Quartal 2023 auf ein Rekordtief von 29 % gesunken.

Neunundzwanzig Prozent sind natürlich immer noch zu viel, dennoch solltest du wissen, dass im Jahr 2019/20 noch ca. 70 % der Opfer Lösegeld bezahlten. Erst Ende 2020 begann die Zahlungsmoral schlechter zu werden. Vermutlich setze ab diesen Zeitpunkt eine gewisse Resilienz bei Unternehmen ein und sie verbesserten ihre Backupstrategie und Notfallpläne.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Mit der ESE GmbH aus Olpe, einem Marktführer für Lösungen zur temporären Abfall- und Wertstoff-Lagerung, hat es diese Woche wieder ein LockBit 3.0 Opfer gegeben. (29.1.23)

Ein weiteres bisher unbekanntes Opfer wurde von Cloak am 1.2.24 auf deren Leakseite präsentiert. 150 GB an Daten wurden abgezogen. Die ausgegraute Domain könnte zu einer Volkshochschule gehören.

DDoS News

Die 62IX GROUP hat in KW5 von Belgien abgelassen und sich den Niederlanden zugewandt. So wurden am 30.1.24 die Webseite des Flughafens Amsterdam Schiphol oder BaseNet, ein Marktführer von Cloud-Kanzleimanagement-Software, angegriffen.

NoName057(16) hingegen setzt seine Europatournee fort und hat am 30.1.24 in Griechenland einen Stopp eingelegt. Danach (31.1.24) ging es über die Niederlande und Litauen zum Bundestag und der Bundeswehr.

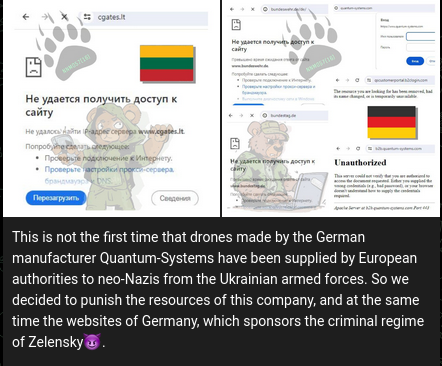

Mit der Quantum Systems GmbH aus Gilching/München hat es dieses Mal einen Hersteller von zivilen und militärischen Überwachungsdrohnen getroffen.

Nebenbei wurde versucht, den finnischen Provider Tietoevry anzugreifen. Dieser wurde erst gerade Opfer der Akira Ransomware, konnte aber diesen Angriff wohl erfolgreich abwehren.

Hacker News

Just Evil

In ES#54 hatte ich dir noch von KillMilk erzählt und dass er wohl in Frührente ist. Na, hätte ich das mal gelassen. Denn zack ist er wieder da, mit einer neuen Gruppe namens Just Evil.

Die Gruppe hat momentan ca. 3k Mitglieder und einen Spendenkanal. Ich bleibe hier weiter kritisch, was diese neue Aktion soll.

Killnet 2.0

Der Wunsch eine neue Hackergruppe Killnet 2.0 zu gründen wurde dagegen inzwischen in die Tat umgesetzt. Die Gruppe setzt sich aus internationalen Supportern zusammen.

Zum Start haben sich bereits Gruppen wie 62IX GROUP, Anonyous Russia, Pharanos Cyber Army, Sylhet Gang-SG (Bangladesh) oder Lion Security Team - [LST] (Vietnam) der Initiative angeschlossen. Insgesamt sollen es momentan ca. 20 Gruppen sein. Killnet 2.0 möchte die Hackergemeinschaft dezentralisieren und mehr sein als die alte DDoS Truppe.

Killnet 2.0 hat als erstes Ziel Frankreich auserkoren und französische Flughäfen oder die G7 Taxi Webseiten mit DDoS belegt. Anonymous Russia zog mit Transportunternehmen nach.

Am 2.2.24 wurde direkt Finnland als neues Ziel festgelegt und Webseiten der Polizei mit DDoS angegriffen, sowie Nokia mit Angriffe gedroht.

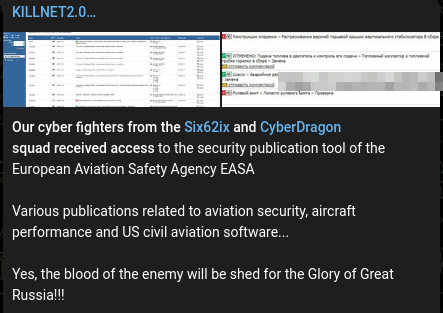

Parallel dazu will die Supporter Gruppe Pharanos Cyber Army Zugriff auf das European Aviation Saftey Agency System (EASA) ergattert haben. Diese sitzt bekanntlich in Köln. Beweisen soll dies ein Screenshot von einem eingeloggtem User beim Safety Publications (SP) Tool der EASA.

Das EASA-Tool für Sicherheitsveröffentlichungen enthält sowohl verbindliche als auch nicht verbindliche Informationen zur Aufrechterhaltung der Lufttüchtigkeit sowie Sicherheitsveröffentlichungen zum Betrieb, ATM/ANS, Flugplätzen und Konfliktzonen.

Wie du unschwer erkennen kannst, werden gerade neue Allianzen geschmiedet. Erst letzte Woche hat sich NoName057(16) einer neuen Dachgruppe angeschlossen, nun zieht Killnet 2.0 mit einer weiteren nach. Wilde Zeiten.

Anonymous Europe

Ein europäischer Anonymous Ableger ist seit Anfang dieses Jahres aktiv. Momentan befindet sich das Kollektiv noch im Aufbau und verbündet sich mit allerlei Partnern, um weitere Operationen durchzuführen.

Eine aktuelle Kampagne (1-2.2.24) zielte auf die französische Webseite von Louis Vuitton oder die französische Nationalversammlung ab. Ob dies mit dem neuen Partner Krypton Networks durchgeführt wurde, ist unbekannt. Das Botnet selbst hatte zuletzt leichte Probleme mit seinen Servern bei Hetzner (ES#41).

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

AnyDesk abschalten?

Setzt du oder deine Firma AnyDesk ein? 170 000 Kunden tun das wohl. Dann schalte vorsichtshalber ab oder behalte es genau im Auge, zumindest bis Klarheit herrscht. Der Hersteller der Remoteverwaltungssoftware hat einen Einbruch in seine Produktivsysteme bestätigt. Borncity hat das hochaktuelle Thema in inzwischen vier Artikeln gut aufgearbeitet.

Hier daher nur kurz der Sachverhalt: Die Täter sind bis in die Entwicklungsabteilung vorgedrungen. AnyDesk hat daraufhin bereits am 29.1.24 die Code-Signing-Zertifikate zurückgezogen und alle Passwörter für das Webportal my.anydesk.com zurückgesetzt.

Angeblich sind seitens des BSI bereits TLP:AMBER:STRICT Meldungen an kritische Infrastrukturen (KRITIS) herausgegangen, heißt die Informationen sind Unternehmensintern. (ES#43 - Das Ampel Protokoll).

Im Darknet sind laut Resecurity erste Zugangspakete im Angebot. Ob diese vom aktuellen Vorfall stammen, ist noch unklar.

Es existiert bereits YARA Regeln, um Installationen mit der alten Signierung (philandro Software GmbH) in deinem Netzwerk zu erkennen.

Shredder Botnet

Die Gruppe UserSec hat ein neues Botnet vorgestellt. Da es bisher keine Proofs oder andere Daten gibt, muss ich mich auf die Angaben der Gruppe beziehen.

Es handelt sich um ein Botnet für Layer 4 und Layer 7, welches über zehn Angriffsmethoden verfügen soll.

Zugriff gibt es über einen Telegram Bot, so die Aussage.

Nachlese RIPE Hack Orange

Resecurity hat sich des Vorfalls beim spanischen Provider Orange angenommen. Damals wurde BGP-Routing umgebogen, der Täter hatte leichtes Spiel, da das Passwort schlicht „ripeadmin“ lautete.

Die Sicherheitsforscher haben daraufhin das Dark Web durchsucht und identifizierten mehr als 1572 kompromittierte Zugangsdaten. Darunter Kunden von RIPE, dem Asia-Pacific Network Information Centre (APNIC), dem African Network Information Centre (AFRINIC) und dem Latin America and Caribbean Network Information Center (LACNIC).

Die Daten wurden mit Infostealern zusammengetragen. Das RIPE Security Team und Betroffene wurden bereits darüber informiert. Neben Unternehmen, Universitäten und Internet Service Providern (ISP) sollen Daten eines des größten Glücksspielanbieters in Europa (Tipico?) darunter gewesen sein. Auffallend ist, dass für einige Accounts Free Mail Anbieter wie Gmail, GMX oder Yahoo genutzt wurden.

Ein Blick auf die verwendeten Infostealern zeigt die gängigen Trends in diesem Bereich. Bekannte Namen wie Redline, Lumma, Raccoon oder Arkei tauchen in den Untersuchungen auf.

Immerhin waren sich 30 % der Betroffenen bereits der kompromittierten Anmeldedaten bewusst. Wohingegen 45 % noch nichts von ihrem Glück wussten.

MailerLite

Bereits Ende Januar hat der E-Mail-Marketinganbieter MailerLite einen Sicherheitsvorfall gemeldet. Da dieser auf ES zum Einsatz kommt, soll dieser Vorfall hier nicht unerwähnt bleiben, obwohl keine Daten entwendet wurden.

Am 23.1.24 sind Unbekannte in das System eingedrungen und hatten Zugriff auf 70 Kundenaccounts, wovon 4 später für Phishing Kampagnen verwendet wurden. Es handelte sich meist um Krypto Scams und Co.

Der Angriff erfolgte durch Social Engineering auf einen Support Mitarbeiter. Die Angreifer hatten wohl explizit Kryptoanbieter im Visier. Nach Angaben eines Forscherteams sollen auf der Haupt-Phishing-Wallet Tokens im Wert von 3,3 Millionen US-Dollar eingegangen sein.

Malware Analyse - Cactus Ransomware

ShadowStackRE hat sich die Cactus Ransomware zur Brust genommen. Die Gang war in letzte Zeit durch ihre Angriffe auf den schwedischen Coop oder das französische Unternehmen Schneider Electric aufgefallen. Die Keyfindings sind:

- Verschlüsselter öffentlicher Schlüssel, um statische Analysen zu erschweren

- Verwendung von Standard-C++-Konstrukten

- Verwendet die Windows Aufgabenplanung für die Persistenz

- Perfektionierung des Quellcodes zwischen Mai 2023 und Dezember 2023

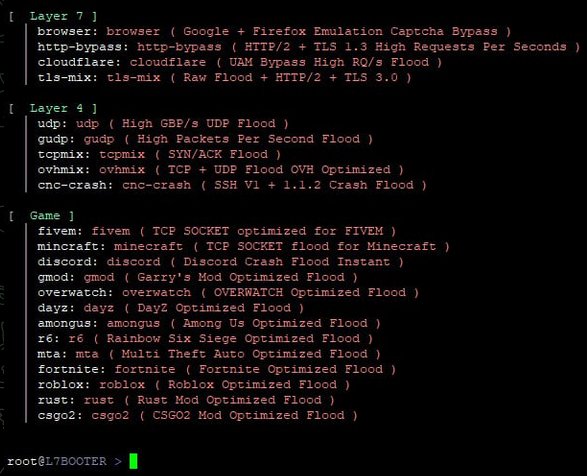

Layer7Booter

Mit dem Layer7Booter hat ein weiteres Stresser Tool das Licht des Internets erblickt. Anders als so mancher DDoS-For-Hire Service, kommt der Layer7Booter mit einer eigenen Webseite (von Cloudflare geschützt, welch Ironie) daher. Im dazugehörigen Promo Channel wird mit Angriffen auf Microsoft oder Pinterest geworben. Ankündigungen werden auf Englisch und Chinesisch verfasst.

Es wird von 1000 Gbp/s auf Layer 4 gesprochen und von 10 000 000 Rps auf Layer 7. Das buchbare Basispaket kann dann allerdings doch nur 40+ Gbp/s, dieser Wert geht im Premium Paket bis 200 Gbp/s mit bis zu sechs Kanälen.

Ein Blick auf die Konsole offenbart spezielle Angriffsarten auf die Gamingindustrie, hier werden Methoden für Fortnite, Roblox und Co gelistet.

Es wird sich zeigen, ob die großspurig angepriesenen Funktionen das erfüllen, was sie versprechen.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

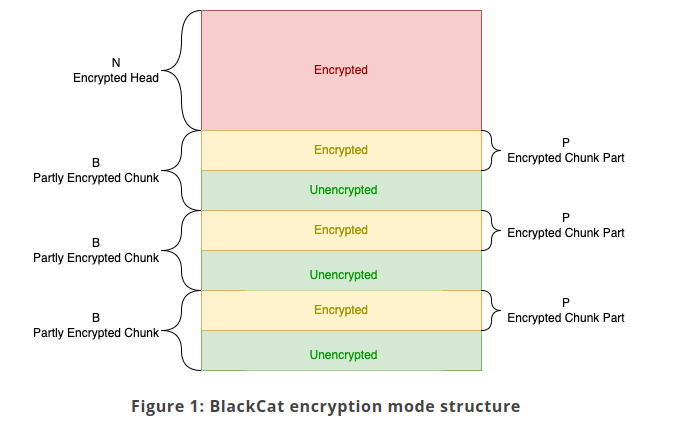

White Phoenix Entschlüsseler

CyberArk stellt ein neues Entschlüsselungs Tool für Ransomware Betroffene namens White Phoenix zur Verfügung. Da es sich um einen Online Decryptor handelt, kannst du verschlüsselte Dateien direkt im Browser hochladen.

Um bei der Verschlüsselung Zeit zu gewinnen, setzen Gruppen wie Akira, ALPHV, DarkBit oder Play auf teilweise Verschlüsselung. Das heißt, dass nur der Anfang oder bestimmte Blöcke einer Datei verschlüsselt werden. Akira macht dies beispielsweise von der Dateigröße abhängig. Ein weiteres Beispiel von ALPHV siehst du im folgenden Screenshot.

CyberArk listet in seinem Blogpost zu dieser Thematik ganze sechs Methoden auf und geht danach auf die Wiederherstellung von Text und Bild in PDF-Dateien ein. Weiter wird erklärt, wie MS Office Dateien aufgebaut sind und welche Vorteile diese bei einer Wiederherstellung bieten.

Wie du dir nun denken kannst, unterstützt White Phoenix genau diese Dateitypen: PDF, Microsoft Office Dokumente und ZIP Dateien.

Angeblich lassen sich damit eventuell verschlüsselte Dateien der Ransomware Gangs, ALPHV, Play, Qilin/Agenda, BianLian oder DarkBit entschlüsseln. Viel Erfolg.

Cloudflare vs. Okta

Cloudflare ist dafür bekannt, seine Sicherheitsvorfälle relativ gut aufzuarbeiten. In dieser Woche wurde die Aufarbeitung eines Vorfalls vom 23.11.23 veröffentlicht.

Von 11. bis 17. November war ein Angreifer über die im Oktober 23 erbeuteten Okta Access Token in Atlassian Dienste des Unternehmens eingedrungen. Offensichtlich sind diese noch gültigen Access Tokens bei der damaligen sicherheitsbedingten Rotation vergessen worden.

Mit dem Add-on ScriptRunner for Jira nisteten sich die Täter später (23.11.23) auf dem System ein und installierten zusätzlich das Sliver Adversary Emulation Framework. Ein bekanntes Red Team Tool.

Dadurch erhielten sie Zugang zu Confluence, Jira Bug Database und Bitbucket. Cloudflare betont, dass keine Kundendaten abhandengekommen sind.

Soviel zum Intro, denn die richtige Geschichte kommt nun.

Cloudflare hat nach diesem Vorfall angefangen, den Frühjahrsputz vorzuziehen. So wurden danach 5000 Anmeldedaten rotiert. Zusätzlich wurden Test und Staging Server physisch getrennt und jeder Server im globalen Netzwerk mit einem neuen Image bespielt, so wie neu gestartet.

Trotz Automatisierung und Co ist das ein riesengroßer Auswand der hier betrieben wurde, die SRE und IT Teams haben da ganz schön was geleistet. Hut ab.

Die Angreifer versuchten zusätzlich auf Server in einem zukünftigen Rechenzentrum in São Paulo zuzugreifen. Um 100 % sicherzugehen, dass niemand eingedrungen ist, wurde die Hardware an den Hersteller zurückgesendet und ersetzt! So einfach kanns gehen.

50000 Bitcoin – Haushalt 2024 ist sicher

Erinnerst du dich noch an Movie2k? Wenn nicht, hänge ich dir direkt einen Screenshot unten dran.

Movie2k, war die Streamingplattform im deutschsprachigen Internet in den Jahren 2008–2013. Einer der Hauptbetreiber wurde bereits 2019 verhaftet und hat nun seine Werbeeinnahmen, ca. 50000 Bitcoins (momentan ca. 2 Milliarden wert) an die Strafverfolgungsbehörden übertragen. Deutschland ist damit unter die Top 15 der größten Bitcoin Wallets aufgestiegen.

Falls du wissen möchtest, wer sich auf dieser illustren Liste noch so befindet, dann schau mal auf die Bitcoin Rich List.

Ransomware Diaries 4 - RansomedVC

Jon DiMaggio hat Teil 4 seiner Ransomware Tagebücher veröffentlicht. Dieses Mal hat er sich der Gruppe RansomedVC angenommen. Für die 60 Seiten RansomedVC Bericht solltest du dir auf jeden Fall etwas Zeit nehmen oder zumindest die Audioversion anhören.

Ich hatte dir die ausführlichen Berichte bereits in ES#31 vorgestellt, damals gab es interessante Erkenntnisse zu LockBit.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Sn1per - Vulnerability Scanner

Sn1per bezeichnet sich selbst als Attack Surface Management Platform, ist im Grunde aber ein automatisches Pentesting Tool. Der integrierte Scanner sucht für dich automatisch nach Informationen oder Schwachstellen im Netzwerk. Dabei erfindet Sn1per das Rad nicht neu, sondern setzt auf gängige Tools wie amap, arachni, amap, cisco-torch, dnsenum, enum4linux, hydra, metasploit-framework, nbtscan, nmap, nikto, sqlmap, sslscan oder theharvester. Das alles wird auf einer Weboberfläche vereint und schön aufbereitet. Zum Testen kannst du direkt den Docker Container verwenden.

Parrot OS 6

Neben Kali ist Parrot OS wohl die bekannteste Security Distribution auf dem Markt. Mit Version 6 haben die Schweizer nun eine aktuelle Version veröffentlicht, die auf Debian Bookworm und Kernel 6.5.x setzt. PulseAudio wurde durch PipeWire ersetzt und ein experimentelles Containerfeature integriert. Die vorinstallierten Pentesting Tools haben in diesem Zuge ebenfalls ein Update erhalten. Weitere Neuerungen kannst du direkt im Release Log nachlesen.

WhoAmISlack

TruffleHog hat ein kleines Slack Tool in Python vorgestellt. Es ist ein schlichtes Kommandozeilen Tool, welches es dir erlaubt Slack Webhook-URLs aufzulisten. Diese stellen teilweise ein Problem dar, wenn sie bekannt sind, da sie für Phishing Attacken missbraucht werden können.

Für die Verwendung benötigst du ein Slack OAuth User Token mit Leserechten.

Freiheit für Tauben

Indien hat nach achtmonatiger Gefangenschaft eine angebliche chinesische Spionagetaube in die Freiheit entlassen. Die Taube wurde wegen chinesischer Schriftzeichen festgesetzt und in Einzelhaft gesteckt.

Ermittelungen haben inzwischen ergeben, dass es sich um eine unschuldige, verirrte Renntaube aus Taiwan handelte.🕊️ 🥷

Ich schließe mit einem Zitat von Richard Tauber:

Man muss begreifen, dass man manchmal Taube und manchmal Denkmal ist.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.