exploding security #56 - Shim - RustDoor - Ransomware News - Hamas Rechenzentrum - Threat Hunting Keywords - RansomHub - Zahnbürsten DDoS Alarm

In China hat das neue Mondjahr begonnen. Das Jahr des Hasen hat geendet und das Jahr des Drachen hat begonnen. Die 12 Tierkreiszeichen wiederholen sich alle 12 Jahre. Für den Drachen gibt es fünf verschiedene Drachentypen: Feuerdrache, Erddrache, Golddrache, Wasserdrache und Holzdrache. Im Jahr 2024 ist der Holzdrache an der Reihe, zuletzt war dies 1964 der Fall.

exploding security #56 hat nichts mit Drachen zu tun, dennoch werden hier oft Begriffe aus der Mythologie verwendet, denn diese Bezeichnungen finden sich gern bei Malware, Stealern, Trojanern und Co.

Updates zu den Themen der letzten Wochen?

AnyDesk Hack Update

Seit der letzten Woche hat sich viel getan, leider nicht von Seiten AnyDesk. Denn der Hersteller bleibt weiter vage. Dennoch ist inzwischen bekannt, dass der Hack zwischen Dezember 2023 und Januar 2024 stattfand, auch dank eines Dokuments des CERT-FR.

Eine Ransomware Attacke soll es ebenfalls nicht gewesen sein, so AnyDesk. Ein detaillierter Bericht lässt bedauerlicherweise weiter auf sich warten.

Reports, Statistiken und andere Zahlenwerke

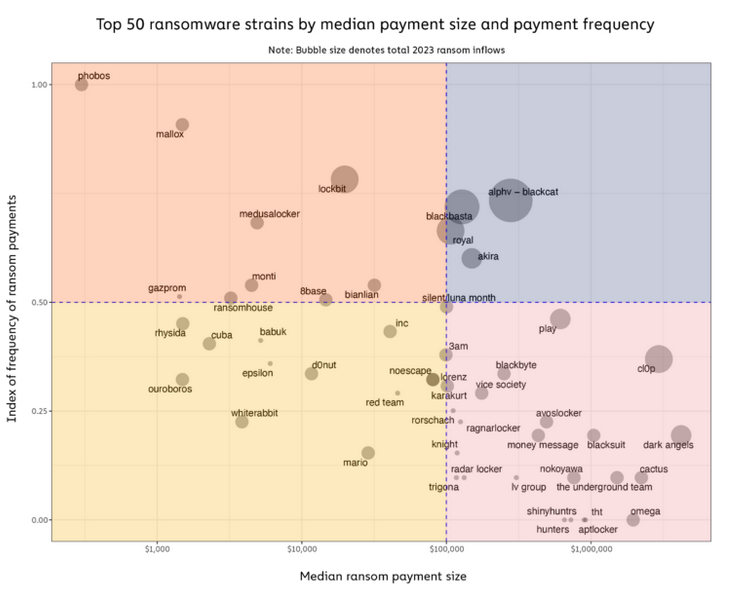

1 Milliarde Ransomware-Zahlungen 2023

In der vergangenen Woche hatte ich dir hier im Zahlenblock noch über die mangelnde Zahlungsmoral von Ransomware Opfern in der jüngsten Vergangenheit berichtet. Unabhängig davon fließen dennoch stetig Gelder auf die Krypto-Konten der Angreifer und das nicht zu wenig

Chainalysis, ein bekanntes Blockchain Analyse Unternehmen, hat sich mal die Konten von LockBit und Co genauer angeschaut. Dabei stellte sich heraus, dass im letzten Jahr eine Rekordsumme von $ 1 Milliarde an Ransomware Gangs gezahlt wurde. Wobei die Mehrheit der Opfer (60 %) mehr als $ 1 Million an Lösegeld zahlt.

Das Tolle an einer Blockchain ist deren öffentliche Verfügbarkeit und Pseudonymität. Das heißt, ein Akteur lässt sich nachverfolgen, sobald seine Identität bekannt ist. Chainalysis geht auf diesen Fakt im zweiten Teil seines Berichtes ein und hebt die Verbindung der Royal und 3am Ransomware mit dem Trickbot Administrator Stern hervor.

Im letzten Teil geht der Report noch auf Geldwäsche und deren Methoden ein, hier kannst du nachlesen, ob im Jahr 2023 immer noch auf Mixer und Co gesetzt wird oder Bridges und Instant Exchanges der neue Trend sind.

Ransomware News, DDoS News und Hacker News der letzten Wochen

Ransomware News

Diese Woche wurde auf deutscher Seite die asecos GmbH von Black Basta heimgesucht und die Karl Rieker GmbH & Co. KG aus Bodelshausen von 8base befallen.

Im Nachbarland Österreich ist die Ransomware Saison mit der Therme Laa - Hotel & Silent Spa in Laa a. d. Thaya (8base), dem ZivilGeomenter.at (Qilin) oder WIFI Niederösterreich (LockBit 3.0) ebenfalls angelaufen.

Die Schweiz wurde ebenfalls im Beauty-Bereich angegriffen, so vermeldete LockBit 3.0 am Sonntag Zugriff auf die Schweizer Marke La Colline zu haben. Diese stellen Hautpflegeprodukte her. Allerdings erschient der Eintrag nur kurz auf der Leakseite von LockBit und ist zum aktuellen Zeitpunkt, auf magische Weise wieder verschwunden.

Zusätzlich berichtet Bleeping Computer über einen Sicherheitsvorfall bei der Hyundai Motor Europe GmbH in Offenbach. Black Basta selbst, hat dazu allerdings noch keine Daten veröffentlicht. Es sollen wohl 3 Terabyte an Daten abgeflossen sein.

Erst im Dezember 2023 verkündete Akira 100 Gigabyte von Nissan entwendet zu haben, auch der Toyota Financial Services war erst im November Opfer von Medusa geworden.

Autohersteller scheinen ein beliebtes und vielleicht auch zahlungswilliges Opfer zu sein.

Ich hatte dir in ES#55 von einem bisher unbekannten Cloak Ransomware Opfer berichtet. Hier verdichten sich die Hinweise. So berichtet der Merkur, dass die Volkshochschule Vaterstetten angegriffen wurde. Zusätzlich berichtet das Westfalen Blatt über operative Probleme der VHS Minden-Bad Oeynhausen. Wer am Ende der unglückliche Gewinner ist, wird sich sicher bald zeigen.

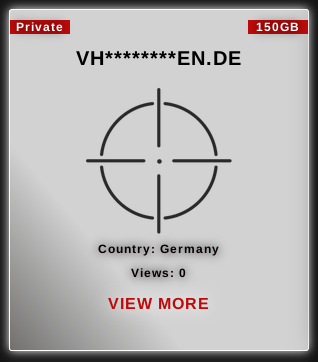

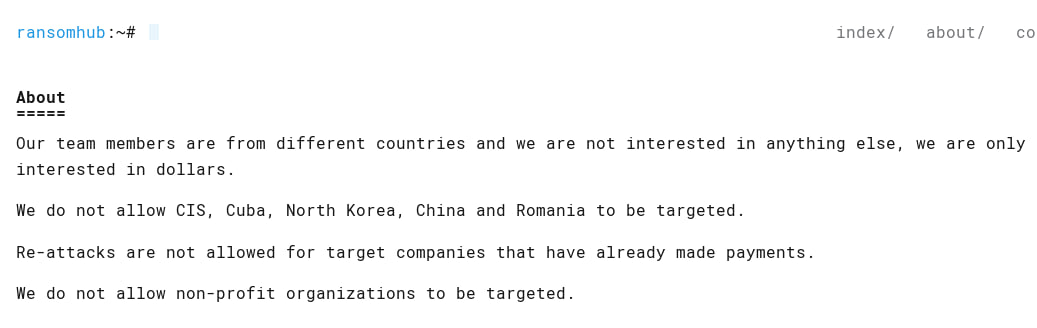

RansomHub

Mit dem RansomHub, garantiert nicht verwandt mit anderen „Hub“ Seiten, hat sich eine weitere Ransomware Leak Seite aufgetan.

Laut der Webseite wird noch nach Opfern und dergleichen gesucht. Es gibt allerdings ein pikantes Detail, welches so auf anderen Ransomware Leak Seiten selten zu finden ist. RansomHub greift, wie andere Gruppen auch, kein GIS bzw. GUS Ziele an (Gemeinschaft unabhängiger Staaten). Allerdings gesellen sich zu der „excluded“ Liste Nordkorea, China und Rumänien dazu. Rumänien ist seit 1994 in der NATO und seit 2007 Mitglied der EU. Somit ist diese Auswahl schon etwas exotisch, vermutlich sind dort Mitglieder der Gruppe ansässig 🤷♂️

DDoS News

Noname057(16)

Die DDoS Truppe Noname führt Teamleads in ihrem DDoSia Projekt ein. Das Projekt scheint langsam ein „Grown-Up“ zu werden und es benötigt zusätzliche Verwaltungsebenen.

Zusätzlich wurde Ende Januar das hauseigene Manifest aktualisiert, hinter dem neue Mitglieder, egal ob Hausfrau oder Akademiker, so NoName, stehen sollten. Im Manifest wurden unter anderem Werte definiert. Hat dort ein Coach angefangen oder was ist da los?

Internationalism - we firmly believe in the greatness of Russia in the international arena.

Justice - one of our slogans is: “Justice has no name. "NoName".

Unity - it doesn’t matter to us what skin color, eye shape, language or place of residence our fighters have. One thing is important - that they are our like-minded people and share the traditional values of Russia.

Neben diesen Verwaltungstätigkeiten hat sich das Projekt diese Woche komplett Spanien zugewandt und dort zahlreiche Webseiten angegriffen oder lahmgelegt.

Hacker News

Ein Cybervorfall bei den französischen Unternehmen Viamedis und Almerys betrifft 33 Millionen Franzosen. Bei den Unternehmen handelt es sich um IT-Dienstleister des französischen Gesundheitswesens.

Viamedis hat auf LinkedIn bereits letzte Woche eine Erklärung dazu abgegeben. Danach betreut das Unternehmen ein Drittzahlersystem für 84 Zusatzversicherungen. Anscheinend sind Daten wie Familienstand, Geburtsdatum und Sozialversicherungsnummer, Name des Krankenversicherers und Garantien abgeflossen, allerdings keine Kontodaten.

Von Almerys ist bisher keine Stellungnahme bekannt. Die Commission Nationale de l’Informatique et des Libertés (CNIL) wurde über den Vorfall informiert.

R00TK1T

Die Gruppe R00TK1T hatte ich in ES#50 noch in Bezug auf den Israel-Hamas-Konflikt im Newsletter. Da die Gruppe aber eher alles und nichts angreift, gehört sie wohl eher in den allgemeinen Bereich.

Der neueste Coup betrifft DELL. So droht die Gruppe in mehreren Beiträgen mit Angriffen und dergleichen. Bisher wurde außer Screenshots noch nichts dazu veröffentlicht.

Parallel dazu wird nach Kooperation mit Ransomware Gangs gesucht.

Just Evil - Play

Die Gruppe rund um Killmilk hat in der vergangenen Woche den polnischen ISP Play zusammen mit Anonymous Sudan attackiert. Dies führte zu erheblichen Netzproblemen beim Provider, welche durch NetBlocks bestätigt wurden.

Killnet 2.0

Das Kollektiv war ebenfalls aktiv. So hat die Supporter Gruppe Lion Security die offizielle Website der französischen Regierung, sowie Interpol mit DDoS belegt.

Pharanos Cyber Army hatte letzte Woche noch Nokia gedroht, bisher sind darauf allerdings keine offiziellen Taten gefolgt, dafür wird nun versucht Daten von Toyota Ukraine zu versteigern.

Israel vs. Hamas

Unter dem UNRWA-Hauptquartier im Gazastreifen hat die IDF (Israel Defense Force) ein unterirdisches Rechenzentrum entdeckt, berichtet die Times of Israel. Das Rechenzentrum bestand aus einem halben Dutzend Serverschränken.

IDF-Beamte glauben, dass die Hamas die Serverfarm für die Sammlung von Geheimdienstinformationen, Datenverarbeitung und Kommunikation verwendet hat.

Im Mittleren Osten gibt es ein paar Cyber-Bedrohungsakteure, bekannt ist beispielsweise AridViper, auch genannt Desert Falcons, Two-Tailed Scorpion oder APT-C-23.

Ein weiterer Threat Actor ist Molerats aka. ALUMINUM SARATOGA, Extreme Jackal, G0021, Gaza Cybergang, Gaza Hackers Team, Gaza Cybergang, Moonlight oder Operation Molerats.

Dritte Gruppe im Bunde ist Storm-1133, welche auch in deutschen Medien zu Beginn des Konflikts Aufsehen erregt haben. Microsoft hat in seinem Digital Defense Report 2023 ein paar Worte dazu geschrieben.

Ob diese Gruppen auch über dieses Rechenzentrum agierten ist unbekannt und soll nur aufzeigen, dass auch dort Hacker aktiv sind.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

Linux Malware - The real Shim Shady

Im UEFI Bootloader Shim wurde eine Sicherheitslücke entdeckt, CVE-2023-40547 (CVSS Score: 9.8). Die neue Version 15.8 behebt fünf weitere Lücken und stopft auch das CVE-2023-40547 Loch, welches durch speziell gestaltete HTTP-Anfragen zu einem kontrollierten Out-of-bounds-Schreibvorgang führen kann (Secure Boot-Bypass).

Debian, Red Hat, SUSE und Ubuntu verwenden Shim, die Lücke kann allerdings nur in einer frühen Bootphase mit einer Man in the Middle Attacke ausgenutzt werden, das funktioniert allerdings auch remote.

macOS - RustDoor

Seit November treibt RustDoor auf macOS sein Unwesen. Wie du unschwer erkennen kannst, basiert die Malware auf Rust. Sie macht keinen Unterschied zwischen Intel oder ARM Architektur und tarnt sich als Update für Microsoft Visual Studio.

Bitdefender vermutet eine Verbindung zu bekannten Ransomware Gangs wie ALPHV oder Black Basta, da drei der vier Befehls- und Kontrollserver bereits mit den Ransomwaregruppen in Verbindung gebracht werden konnten. Die ALPHV Ransomware ist übrigens auch in Rust geschrieben.

Warzone RAT Webseiten abgeschaltet

US-Behörden vermeldet einen Schlag gegen Webseiten, welche die Malware „Warzone RAT“ (auch bekannt als Ave Maria) vertrieben haben. Wie der Name schon sagt, handelte es sich um einen Remote Access Trojaner, welcher seit 2019 als Malware-as-a-Service (MaaS) ab $37 pro Monat vertrieben wurde.

Bei BlackBerry findest du dazu eine technische Analyse von 2021.

An der Aktion waren Interpol und die Polizei Sachsen beteiligt. Da von dieser Seite bisher keine offiziellen Meldungen bekannt sind, kann nur vermutet werden, ob die Infrastruktur womöglich in Sachsen stand.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Censys und Favicons Hashes

Die Shodan Alternative Censys hatte ich dir in Form von CensysGPT bereits in ES#14 vorgestellt. Zusätzlich hatte ich in einer der letzten Ausgaben die Möglichkeit vorgestellt, Webseiten via Favicon Hash zu identifizieren.

Diese Funktion ist nun auch via Censys verfügbar und erlaubt dir die einfachere Suche services.http.response.favicons.shodan_hash.

DALL-E 3 Wasserzeichen

Der Bildgenerator DALL-E 3 von OpenAI generiert nun Bilder, in denen ein Wasserzeichen hinterlegt ist.

Mit diesen Bildmetadaten sollen deren Herkunft und zugehörige Informationen verifiziert werden können. Umgesetzt wurde hier der Coalition for Content Provenance and Authenticity (C2PA) Standard, der unter anderem von Adobe und Microsoft unterstützt wird.

Auf Content Credentials Verify kannst du DALL-E oder andere Bilder hochladen und deren Herkunft prüfen. Das Online-Tool versteht sich auch auf Videoformate.

Coathanger vs. Niederlande

Das niederländische Verteidigungsministerium (MOD) wurde 2023 Opfer eines staatlichen chinesischen Akteurs. Die zuständigen Behörden haben dazu jetzt einen finalen Bericht veröffentlicht.

Zum Einsatz kam Coathanger ein Remote-Access-Trojaner (RAT), welcher es auf FortiGate Geräte (Next Generation Firewall - NGFW von Fortinet) abgesehen hat.

Erschreckend an Coathanger ist seine Persistenz. Das Ding überlebt Neustarts und Firmware Updates. Folgende Dateien werden auf dem System abgelegt:

/bin/smartctl or /data/bin/smartctl

/data2/.bd.key/authd

/data2/.bd.key/httpsd

/data2/.bd.key/newcli

/data2/.bd.key/preload.so

/data2/.bd.key/sh

/lib/liblog.soGlücklicherweise lässt sich Coathanger via YARA Regeln erkennen oder dessen C2 Verbindung mit JA3 Fingerprinten.

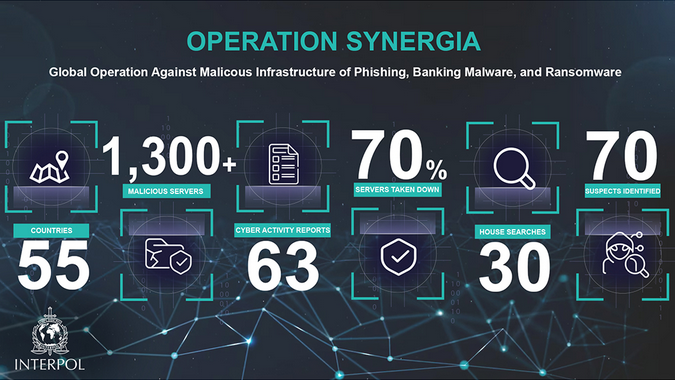

Operation Synergia

Bereits Anfang Februar hat Interpol die Operation Synergia öffentlich gemacht. Die Aktion selbst fand zwischen September und November 2023 statt. Dabei wurden 1300 Command und Control Server ausfindig gemacht und 70 % davon abgeschaltet, die meisten davon in Europa.

Laut Group-IB, die bei der Aktion unterstützten, wurden 1900 IP-Adressen identifiziert, welche mit Ransomware, Trojanern oder Malware in Verbindung gebracht werden konnten.

Deutschland war an dieser Aktion nicht direkt beteiligt, dafür die Schweiz.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

PowerShell Digital Forensics & Incident Response (DFIR)

Vor wenigen Tagen wurde die PowerShell Sammlung für Digital Forensics & Incident Response (DFIR) auf Version 2.0 aktualisiert. In der aktualisierten Version haben eine SIEM-Import-Funktionalität, ein Export des Microsoft Protection Log (MPLog), eine Defender Exclusion und ein frei wählbares Zeitfenster für Windows Security Event Logs Einzug gehalten.

Daneben findest du weitere praktische Skripte für die Windows Welt, um schnell auf Cybervorfälle bei Windows-Geräten reagieren zu können.

Threat Hunting Keywords

Auf GitHub gibt es so einige „Awesome Lists“. Eine dieser hervorragenden Listen ist für Threat Hunting, also für die Suche nach Bedrohungen oder unbekannten Aktivitäten im Netzwerk oder auf Geräten.

So hast du dort direkt nach Bekanntwerden der AnyDesk Probleme Daten zur Suche nach der vermutlich kompromittierten Signatur dort gefunden.

Geleakte oder bösartige Code-Signing-Zertifikate

Nicht erst seit dem AnyDesk Hack ist es wichtig, geleakte oder bösartige Zertifikate im Auge zu behalten. LoLCert hat diese zusammengetragen und stellt direkt ein Python Script bereit, welches dir daraus die passenden YARA Rules erstellt. Praktisch.

Kurz vor Schluss

Hilfe, die Zahnbürsten kommen … doch nicht

Dann waren da diese Woche noch die Zahnbürsten, die Dank der Aargauer Zeitung, CH Media (nein ich verlinke das jetzt nicht) und Fortinet für viel Wirbel in der CyberSecurity Szene sorgten.

Eins vorn weg, es ist eine Fake-Meldung, genauer gesagt ein fiktives Fallbeispiel, für das es weder Beweise noch Indizien gibt. Fortinet sollte sich lieber, um seine Format String Vulnerability kümmern, anstatt so einen Käse unters Volk zu bringen. 🧀

Bisher ist kein Zahnbürsten-Cyberangriff bekannt und es wird sicher auch so schnell keinen geben.

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.