exploding security #58 - LockBit Operation Cronos - HomuWitch Entschlüsseler - iSOON Leaks - Mogilevich Ransomware - GateDoor - Docker Security - Web Hacking Techniken 2023 - Magika - Maltrail - CVE Prioritizer - SSH-Snake

Die goldene Stunde ist dir sicherlich ein Begriff und du verbindest sie mit der Zeit kurz nach dem Sonnenaufgang oder kurz vor dem Sonnenuntergang.

Der Begriff findet sich aber auch in der Notfallmedizin oder Geburtshilfe und bezieht sich hier auf die ersten 60 Minuten nach einem Unfall oder nach der Geburt.

exploding security #58 beschert dir diese Woche ca. 10 goldene Minuten mit LockBit Unter- und Aufgang.

Updates zu den Themen der letzten Wochen?

PSI - Ransomware Angriff

Der Cyberangriff auf PSI wurde inzwischen von offizieller Seite als Ransomware Attacke bestätigt.

Reports, Statistiken und andere Zahlenwerke

CrowdStrike Global Threat Report 2024

Das Unternehmen CrowdStrike hat den ersten Bericht des Jahres veröffentlicht. Durch seine weite Verbreitung im professionellen Umfeld bietet der 60-seitige Report nicht nur visuell interessante Kennzahlen:

- 34 neue Akteure wurden erkannt, was die Gesamtzahl auf 232 anhebt

- Cloud bezogene Vorfälle haben um 110 Prozent zugenommen

- Gleiches gilt für Zugriffe auf Cloud-Umgebung, hier stieg die Zahl der Angriffe um 75 Prozent

- 67 Prozent mehr Opfer wurden auf Leakseiten gelistet

- 6 Prozent mehr Schwachstellen mit einem CVSS3 Score von 9 und mehr

Auch leuchtet CrowdStrike den Israel Hamas Konflikt noch einmal aus und gibt einen Ausblick auf Gruppen wie Indrik Spider (auch Double Spider) oder Scattered Spider in Verbindung mit LLMs.

Ransomware News, DDoS News und Hacker News der letzten Wochen

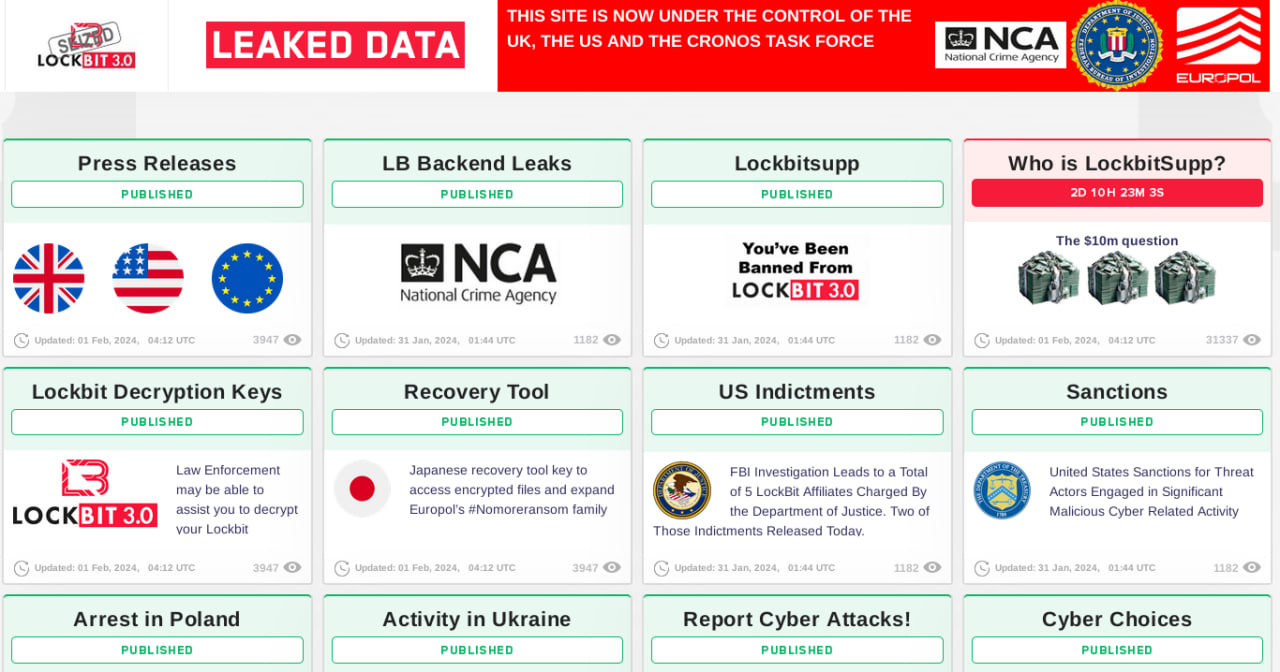

LockBit - Operation Cronos

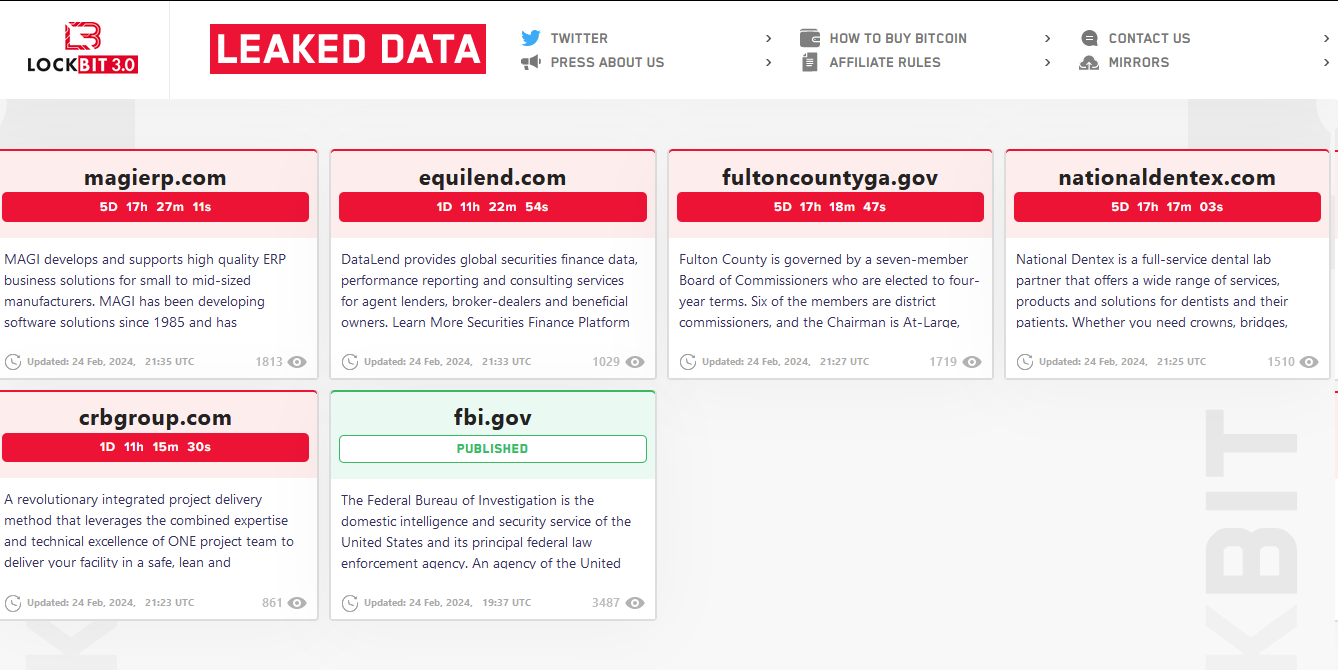

Vielleicht war es die größte Operation des Jahres, die in den Abendstunden des 19.2.24 auf den Darknet-Seiten der Ransomware as a Service Gang LockBit 3.0 ihren Anfang nahm.

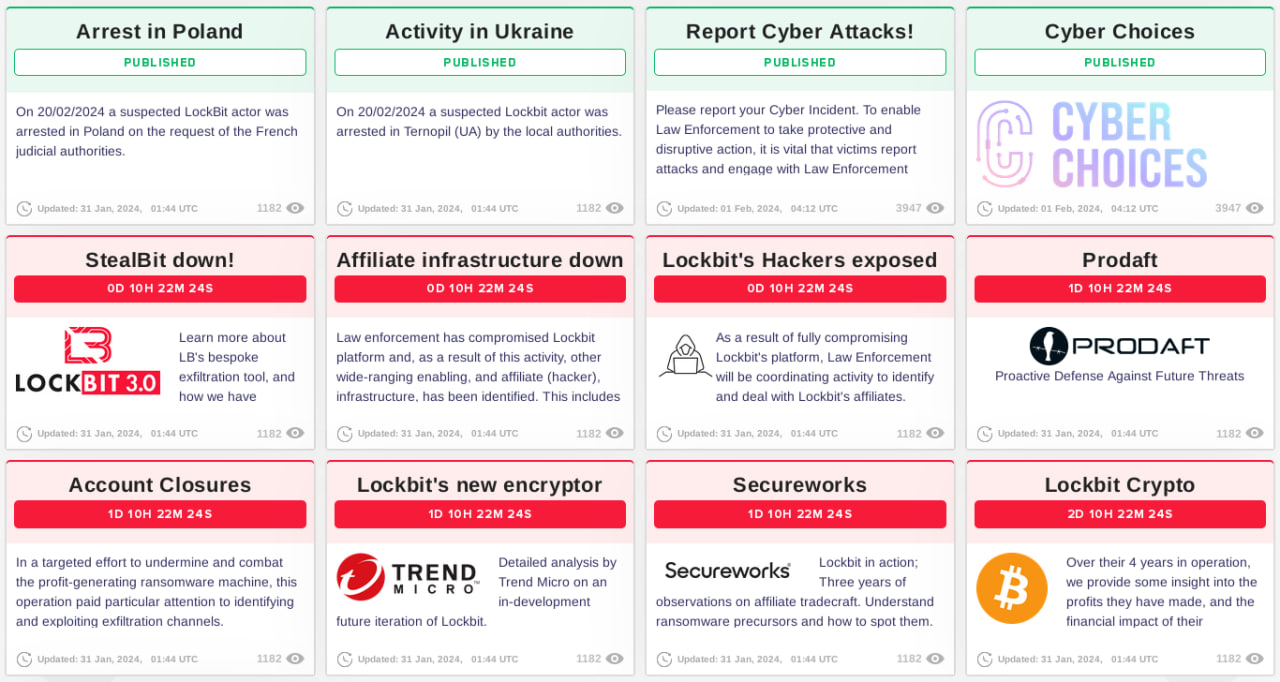

Am Montag schaltete das National Crime Agency UK (NCA) auf fast allen Leakseiten die Operation Cronos und verkündete die Abschaltung der Infrastruktur inklusive Countdown.

Ab 20.2.24 ging es Schlag auf Schlag. Der abgelaufene Countdown leitete dich in bester LockBit Manier mit animierten Flaggen der beteiligten Länder auf die neue alte LockBit Seite weiter. Diese zeigte aber keine Opfer, sondern Informationen über die Operation Cronos, das Hochnehmen der Infrastruktur, ein Entschlüsselungstool und vieles mehr.

Ein behördliche Operation gepaart mit englischem Humor, „well done“ würde ich sagen ❤️

Hier die einzelnen Veröffentlichungen im zeitlichen Verlauf:

- 21.2.24 - Informationen zu StealBit wird veröffentlicht, welches zum Datenabzug verwendet wurde

- 21.2.24 - Bericht über das lahmgelegte LockBit Unterstützer Netzwerk (34 Server)

- 21.2.24 - Bis zu 15 Millionen Dollar werden als Belohnung ausgeschrieben, für Hinweise zu den LockBit Verantwortlichen.

- 22.2.24 - Usernamen von 194 Affiliates (Partner) werden veröffentlicht

- 22.2.24 - Prodaft Artikel mit weiteren Informationen geht online

- 22.2.24 - Bericht über die Schließung von 14 000 Konten (Mega/Tutanota/ProtonMail), die mit LockBit in Zusammenhang stehen, wird online gestellt

- 22.2.24 - Trendmicro Artikel über die LockBit Geschichte geht online, inklusive des neuen Verschlüsselungstools LockBit-NG-Dev (LockBit 4.0)

- 22.2.24 - Secureworks Bericht über Taktiken, Techniken und Verfahren (TTPs) wird veröffentlicht

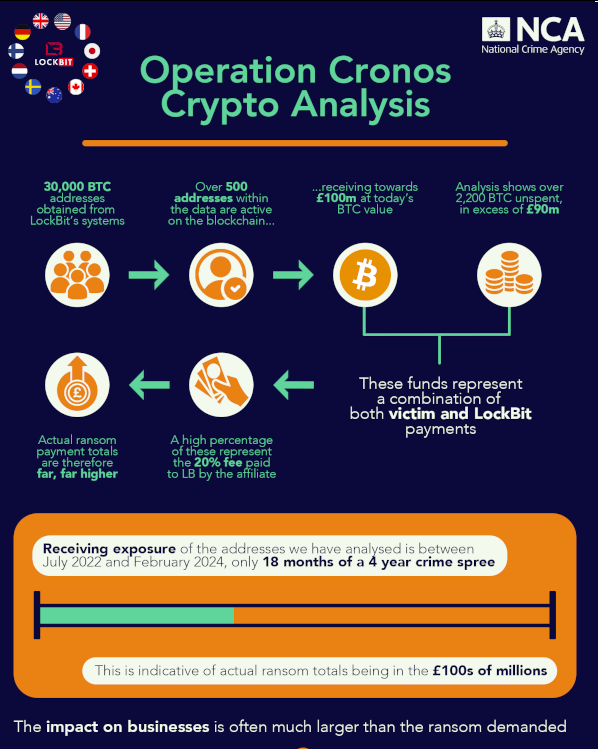

- 23.2.24 - Veröffentlichung der Meldung über das Einfrieren von 200 Crypto Konten.

Europol hat ebenfalls einen offiziellen Artikel zur Operation Cronos veröffentlicht. Hier wird noch einmal explizit auf das LockBit Entschlüsselungs -Tool auf No more Ransom hingewiesen.

Auch geht aus diesem Bericht hervor, dass auf deutscher Seite das LKA Schleswig-Holstein und das BKA an der Operation Cronos beteiligt waren.

Am Freitag wurden dann Details zu den Crypto Konten in Zusammenarbeit mit Chainalysis veröffentlicht. So hat alleine Binance 85 Konten eingefroren. Die festgesetzten 2200 Bitcoin haben aktuell einen Wert von 103 Millionen Euro!!

Abgeschlossen wurde die Operation Cronos mit ein wenig getrolle gegen LockbitSupp, das Pseudonym der Hinterleute. Diese sind weiter unbekannt, allerdings dürfte die angekündigte Offenlegung den Jungs ein paar Schweißperlen auf die Stirn getrieben haben.

Auch die OSINT Community machte sich einen Spaß und beteiligte sich an einer Recherche nach Ivan „Bassterlord“ K aus Russland, der als LockBit Affiliate bekannt wurde. Predicta Lab hat diese Schnitzeljagd zusammengefasst.

Abschließend sicherlich eine der besten Operationen von Behörden der letzten Jahre. Möglich machte dies eventuell eine PHP Lücke (CVE-2023-3824), welche den Beamten Tür und Tor geöffnet haben könnte.

Im Jahr 2023 sorgte die Gruppe weltweit für über 1000 Opfer, im laufenden Jahr hat es bereits über 130 neue Opfer gegeben.

LockBit 3.0 war im Jahr 2023 für ca. 19 % der Ransomware Angriffe auf deutsche Unternehmen verantwortlich.

LockBit - back online

Du könntest nun meinen, Ende gut, alles gut. Allerdings funktioniert das Spiel mit Ransomware Gangs anders. So auch bei LockBit. Deren Infrastruktur wurde am 24.2.24 bereits an anderer Stelle wieder hochgezogen, inklusive neuer Opfer, Bug Bounty Programm und einer Erklärung Richtung FBI. Weiter geht’s ...

Ransomware News

Mogilevich

Schlägst du einer Hydra einen Kopf ab, wachsen neue nach. Im Ransomware-Universum ist das nicht anders. Diese Woche hat mit Mogilevich eine neue Gruppierung ihren Weg in die Öffentlichkeit gefunden.

Bisher hat die Gruppe ein Opfer (INFINITI USA) auf ihrer Darknetseite präsentiert.

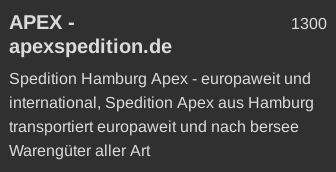

In Deutschland wurden diese Woche vermutlich zwei Speditionen Opfer von Cloak und Monti. Wobei letztere Ransomware Gang die Hamburger Apex Spedition klar auf ihrer Leakseite listet, bleibt Cloak wie gewohnt erst einmal bedeckt und zeigt nur eine Domain, die mit Sped*** beginnt.

Bisher ungelöst sind auch die Angriffe auf die Berliner Hochschule für Technik und die Verbraucherzentrale Hessen. Gleiches gilt für die evangelische Landeskirche Hannover.

DDoS News

Nur weil an einem anderen Ort eine große Cyberaktion läuft, bleibt es anderer Stelle nicht ruhig.

Am 21.2.24 griff die prorussische Gruppe Ancient Dragon drei deutsche Webseiten an www[.]tu-travelsolutions[.]de, www[.]taxi211211[.]de und www[.]munich-airport[.]de.

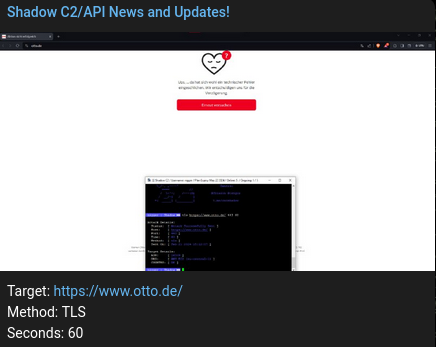

Shadow C2 versuchte sich am selben Tag an www[.]otto[.]de. Das C2 Botnet hatte in der Vergangenheit bereits Ziele wie nginx[.]com im Visier.

Die prorussische Gang 62IX GROUP hingegen schmückte sich mit fremden Federn (auch das wird in diesen Kreisen gerne gemacht). Dieses Mal wurde behauptet, für die Mobilfunkprobleme von AT&T und Co in den USA verantwortlich gewesen zu sein. Dies ist bekanntlich nicht der Fall gewesen.

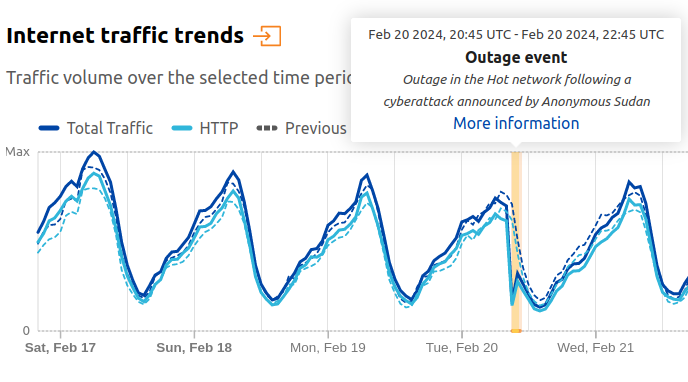

Anonymous Sudan vollbrachte dagegen echte Angriffe und legte einen israelischen Provider zeitweise lahm. Das Cloudflare Radar hat diesen Event eingefangen.

Im gleichen Zug wurde mit InfraShutdown ein neues DDoS Projekt von Anonymous Sudan vorgestellt, welches sich auf Infrastruktur konzentriert und für die vergangenen Angriffe verantwortlich ist und auch in Zukunft zum Einsatz kommt.

Wir haben erfolgreich ISPs mit Millionen von IPs im Tschad, Uganda, Polen, Israel, Südafrika, Dschibuti und darüber hinaus gestört. Ferner haben große Universitäten und Rechenzentren unser umfassenden Know-how zu spüren bekommen - und das ist nur die Spitze des Eisbergs.

NoName057(16) war die Tage im Land der aufgehenden Sonne, genauer gesagt Japan aktiv. Dieses Land hatte die DDoS Truppe, soweit ich weiß, noch nie auf dem Schirm.

Parallel dazu geht die #FuckNato Aktion zusammen mit anderen Gruppen weiter. Unter dem neuen Namen Darknet Senat sollen NATO Länder angegriffen werden.

In diesem Zuge wurde Webseiten gehackt oder Flughäfen wie Barcelona, Jurmola und Liepaja überlastet. Auch die Fluggesellschaft AirBaltic stand auf der Liste.

Malware, Stealer, Botnets und Schwachstellen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

iSOON Leaks

Neben dem Großereignis LockBit Takedown ist ein anderes Cyberthema etwas untergegangen, dabei ist es nicht weniger interessant.

Auf Github sind in der vergangenen Woche (16.2.24) sensible Daten des chinesischen Cybersecurity-Unternehmens iSOON (auch bekannt als Anxun Information) aufgetaucht. Die Daten geben Einblicke in eine Hackerfirma und den chinesischen Staat samt ihrer Spionagetechniken.

Der Sicherheitsforscher BushidoToken hat die geleakten Dokumente ausführlich untersucht und interessante Details herausgefunden.

So unterhielt die Firma drei Pentesting Teams, die sich auf den Raum Zentralasien, Südostasien, Hongkong, Macao und Taiwan konzentrierten (eine Übersichtskarte findest du hier).

In den Unterlagen fanden sich Opferlisten und Angaben zu abgezogenen Daten. Mit dem Paris Institute of Political Studies war ebenfalls eine europäische Institution darunter.

Unterlagen zu Soft und Hardware, die zum Einsatz kam, waren im Leak enthalten. So setzt die Firma auf einen Twitter (X) Information Stealer, der auch zur Lenkung und Kontrolle der öffentlichen Meinung missbraucht wird.

Für E-Mail existiert mit der E-Mail-Analyse-Plattform ein ähnliches Produkt, welches zur Massenüberwachung des Mailverkehrs eingesetzt wird.

Drittes Tool im Bunde ist eine Pentesting Plattform, die auf bekannte Tools setzt und imstande ist, Remote Access Trojaner zu verteilen.

GateDoor

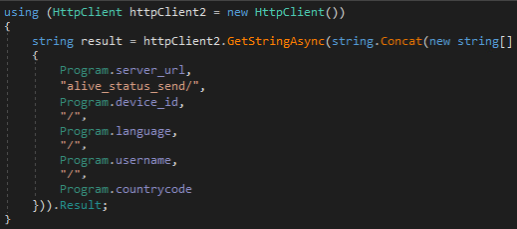

Neulich hatte ich mit RustDoor eine macOS Malware im Programm. Wie sich nun herausstellte, hat RustDoor einen Bruder namens GateDoor. Da dieser auf Windowssystemen sein Unwesen treiben soll, ist GateDoor in Golang geschrieben.

Beide arbeiten mit einem Command und Control Server zusammen, der auf dem Django REST Framework basiert.

Die Südkoreaner von s2w haben eine ausführliche Analyse dazu veröffentlicht.

SSH-Snake - Automatisch SSH kartieren

SSH-Snake ist ein Tool, welches ich ursprünglich im Werkzeugkasten erwähnen wollte, denn die Secure Shell Schlange kann so einiges in Bezug auf Netzwerkplan und Abhängigkeiten. Allerdings wird sie inzwischen aktiv von Bedrohungsakteuren genutzt und ist daher auch als Schadstoff anzusehen.

Sysdig Threat Research Team (TRT) hat SSH-Snake untersucht und den Missbrauch festgestellt.

Das Tool von Joshua Rogers führt drei Schritte durch, die es auf jedem erkannten System wiederholt:

- Suchen aller privaten SSH-Schlüssel auf einem System

- Suchen aller Hosts oder Ziele, die auf den privaten Schlüssel passen könnten

- Einwählen auf den gefundenen Systemen

Durch die automatische Wiederholung dieser Schritte auf allen gefunden Systemen kann das Script wohl als Wurm eingeordnet werden, denn es breitet sich selbstständig aus und greift dabei sogar auf historische Daten zurück.

Wie bereits erwähnt, hatte der Erfinder die besten Absichten, er wollte seine Server kartieren. Wo Licht ist, ist auch Schatten, so sind bereits ca. 100 Schlangenopfer zu beklagen.

Glücklicherweise findet Falco das Script bereits und du hast die Möglichkeit dein Netzwerk sauber zu halten.

Knowledge Artikel, Deep Dives, Erklärungen - IT-Security Wissen.

Die genannten Methoden und Werkzeuge dienen dem Bildungszweck zur Verbesserung der IT-Sicherheit. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar

Top 10 Web Hacking Techniken 2023

Wie jedes Jahr hat PortSwigger zur Abstimmung der besten Hacking Techniken geladen. Inzwischen sind die Ergebnisse verfügbar, hier die Gewinner:

- Smashing the state machine: the true potential of web race conditions

- Exploiting Hardened .NET Deserialization

- SMTP Smuggling – Spoofing E-Mails Worldwide

- PHP filter chains: file read from error-based oracle

- Exploiting HTTP Parsers Inconsistencies

- HTTP Request Splitting vulnerabilities exploitation

- How I Hacked Microsoft Teams and got $150,000 in Pwn2Own

- From Akamai to F5 to NTLM... with love - HTTP Desync Attacks

- Cookie Crumbles: Breaking and Fixing Web Session Integrity - CSRF token fixation

- Hacking root EPP servers to take control of zones

Alle Nominierten findest du hier.

HomuWitch Ransomware entschlüsselt

Avast hat eine Schwachstelle in der HomuWitch Ransomware entdeckt und stellt ab sofort ein Entschlüsselungstool zur Verfügung.

Die Schadsoftware tauchte Mitte letzten Jahres das erste Mal auf und richtete sich, anders als die Konkurrenz, an Privatanwender. Auf dessen Rechner gelangte die Ransomware meist via SmokeLoader Backdoor. Jetzt kann den Opfern direkt geholfen werden, hervorragend.

Docker Security - Schritt für Schritt

ReynardSec erklärt dir in über 20 Unterpunkten, wie du deine Docker Installation richtig härten, genauer gesagt, absichern kannst.

Dazu liefert er dir weitere Informationen zu Tools wie Lynis, Trivy, Docker Scout oder App Amor. Lesenswert für alle, die Docker im Einsatz haben.

Tools aus dem IT-Security-Universum

Die genannten Methoden und Werkzeuge dem Bildungszweck zur Verbesserung der IT-Sicherheit dienen. Das Ausspähen und Abfangen von Daten sowie die Computersabotage sind strafbar.

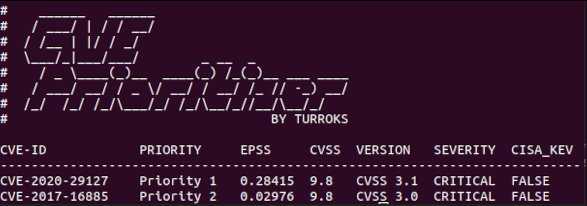

CVE Prioritizer

Mal wieder was mit CVEs, dieses Mal ein Prioritizer. Das CVE Prioritizer Tool macht sich die CVSS- und EPSS-Werte zunutze. Diese liefern einerseits etwas über die Eigenschaften der Sicherheitslücke und andererseits datengestützte Bedrohungsinformationen, daraus ergibt sich am Ende eine Priorität. Vielleicht für den ein oder anderen nützlich, wenn es um das zeitnahe Fixen von Schwachstellen geht.

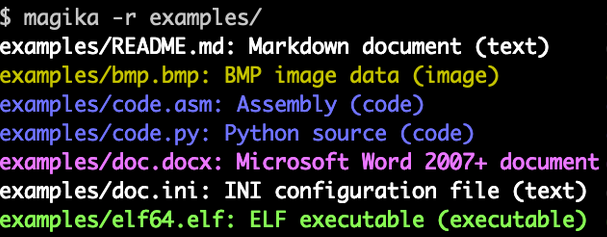

Magika - KI-gestützt Dateitypen erkennen

Google hat Magika als Open Source zur Verfügung gestellt. Das Tool verwendet Deep Learning, um Dateitypen zu erkennen. In einem Blogpost wird dir erklärt, wie das Programm funktioniert, auch eine Webdemo zum Ausprobieren ist vorhanden.

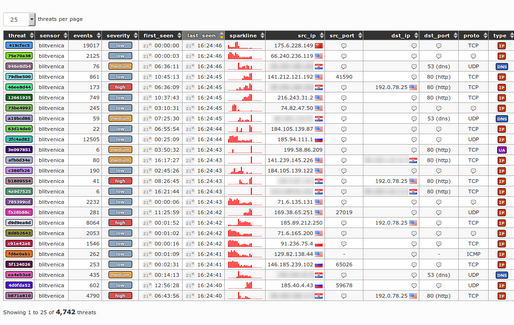

Maltrail - Trafficanalyse

Maltrail ist ein Tool zur Erkennung von bösartigem Datenverkehr. Das Python-Tool basiert auf öffentlich verfügbaren Erkennungslisten, um gut von böse zu trennen. Dabei setzt es auf UserAgents, IPs oder URLs.

Optional kann Heuristik dazugeschaltet werden. Eine Demo ist vorhanden, falls du dir Maltrail im Livebetrieb anschauen möchtest.

Kurz vor Schluss

Kann Software jemals fertig sein? HexChat kann das, zwangsweise. Aber nur, weil der IRC Client für Linux und Windows seit Jahren nicht gewartet wird. Der Entwickler zieht nun den Stecker und hat mit Version 2.16.2 die finale Version des IRC Clients veröffentlicht.

Das Github Repository wurde bereits als Public Archive markiert. Das letzte Release war im Jahr 2022. Kennst du IRC noch, wenn ja, wann warst du dort das letzte Mal online?

Vielen Dank fürs Durchscrollen. Ich wünsche dir eine erfolgreiche und sichere Woche.

Solltest du Feedback oder Vorschläge haben, darfst du mich gerne direkt via E-Mail oder X @explodingsec anschreiben.

Kaffee trinke ich übrigens auch gerne.